シリア国内の紛争が続いているなか、インターネットも重要な役割を果たし続けています。英語ブログ「Malware Blog」上で 2012年2月下旬に報告したように、シリア反体制支持派に対して標的型不正プログラム攻撃が仕掛けられています。同国反体制派の活動家たちはソーシャルメディアを活用し続けていることから、同国政府がソーシャル・ネットワーキング・サービス「Facebook」や動画共有サイト「YouTube」などの認証情報を収集するためにフィッシング攻撃を反体制派活動に対して仕掛けていること(Facebook・YouTube)は当然のことでしょう。米国大手メディア「CNN」は、インターネット電話ツール「Skype」を悪用して拡散している不正プログラムについて報告。トレンドマイクロは、この報道をきっかけに Skype を利用した異なる攻撃を確認しました。

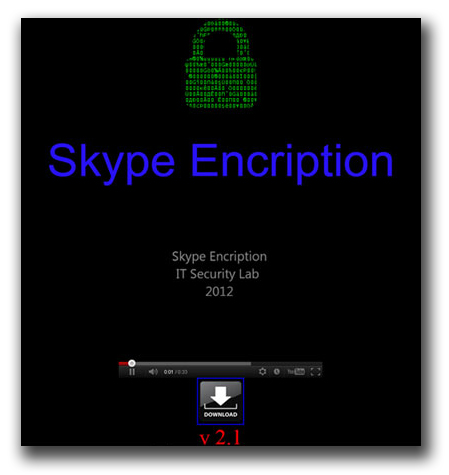

弊社は、Skype の暗号化サービス提供を装うソフトウェアの広告サイトを確認しています。この Webサイトは、以下の URL でシリア国内にホストされています。

このサーバは、過去の攻撃ではコマンド&コントロール(C&C)サーバとして稼働していました。また、この Webサイトは、「IT Security Lab」による音声通信を暗号化方法を紹介すると装った YouTube の動画が埋め込まれていました。

|

|

|

誤って上記サイトからファイルをダウンロードしてしまった場合、ユーザの Skype データを暗号化するようなプログラムが表示されます。この問題のファイルは、 “Skype Encription v 2.1.exe” というファイル名で、トレンドマイクロの製品では「BKDR_METEO.HVN」として検出されます。解析の結果、この不正なプログラムが暗号化といったいかなるセキュリティ機能を提供していることは確認されませんでした。

|

|

|

■作成者の名前は「SyRiAnHaCkErS」

この不正なファイルには、以下のように作成者をほのめかす「SyRiAnHaCkErS」という興味深い文字列が含まれていました。

C:\Users\SyRiAnHaCkErS\Desktop\test\final\final\obj\x86\Debug\Skype

Encription v 2.1.pdb

そして、このソフトウェア “Skype Encription v 2.1” は、以下のような通信を実行します。

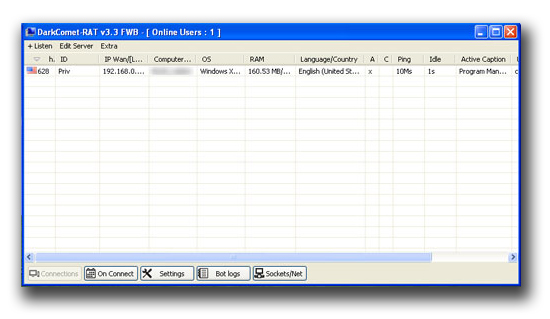

■ソフトウェアの実態は「DarkComet」

ダウンロードされたファイル “skype.exe(「BKDR_ZAPCHAST.HVN」として検出)” は、実は、「DarkComet version 3.3」でポート番号771 を経由して「<省略>.<省略>.0.28」に接続します。トレンドマイクロは、弊社のテスト環境上でトラフィックをリダイレクトして、このソフトウェアが本当に DarkComet であるかを確認しました。

|

|

|

「BKDR_ZAPCHAST.HVN」がインストールされると、攻撃者は DarkComet を介して侵入したコンピュータを完全に制御できるようになります。

DarkComet は、「Remote Access Trojan(RAT)」として広く知られており、前回報告したシリア国内紛争に関連した攻撃でも利用されていました。詳細については、以下(英語情報)をご参照ください。

http://resources.infosecinstitute.com/darkcomet-analysis-syria/

http://www.contextis.com/research/blog/darkcometrat/

なお、Skype は、通話およびインスタントメッセージ、ビデオ通話に対して AES暗号を用いています。

トレンドマイクロ製品をご利用のユーザは、トレンドマイクロのクラウド型セキュリティ基盤「Trend Micro Smart Protection Network」により、この脅威から守られており、今回の事例に関連する不正なファイルを検出および削除します。

トレンドマイクロでは、引き続きこのような「作戦活動(キャンペーン)」を監視し、本ブログを通じて注意を促していきます。

参考記事:

by Nart Villeneuve (Senior Threat Researcher)

翻訳:栗尾 真也(Core Technology Marketing, TrendLabs)