トレンドマイクロは、2013年1月31日、「持続的標的型攻撃(Advanced Persistent Threats、APT)」で利用されるツールおよびこれらのツールをどのように識別するかについて明らかにしました。スレットリサーチャーとしての日常業務において、我々は、より安全にユーザを保護する目的で、持続的標的型攻撃を仕掛ける攻撃者、および攻撃者が活用するツールを調査・解析しています。本ブログの目的は、持続的標的型攻撃の攻撃者が利用するツール、そして攻撃者がそれらのツールをどのように活用するのかに関する調査を促進することにあります。

■ツールがどのように活用されているか

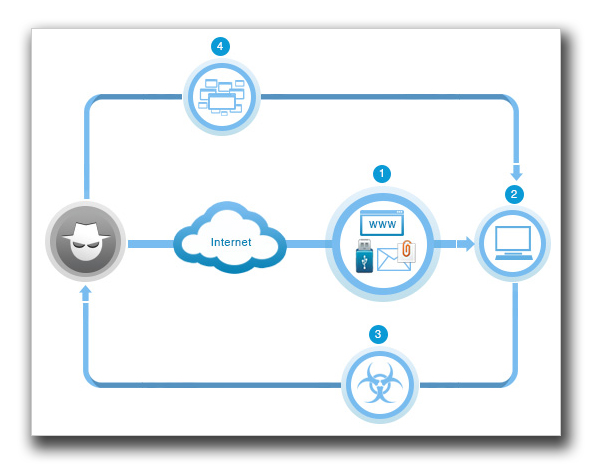

多くの人々は、これらのツールが攻撃における初期の侵入段階の過程で利用されると思うかもしれませんが、本ブログではこうした事例は取り扱いません。ここでは、初期侵入が完了後に利用されるツールについて焦点を当てています。以下の図1では、従来の持続的標的型攻撃における一連の過程で、どこでこれらのツールが、通常利用されるのかを示しています。

|

|

|

第1段階:攻撃者が標的に不正プログラムを送信します。この不正プログラムを送信する手段としてはさまざまな方法が用いられており、不正なファイルが添付された Eメール、USBドライブまたは、改ざんされた Webサイトが利用されている可能性があります。

第2段階:不正プログラムが、侵入したコンピュータ上で実行されます。不正プログラムの実行には、標的が手動で実行する必要がある場合、または、脆弱性を利用することでユーザによる介入の必要なく実行される場合があります。

第3段階:不正プログラムは、実行されると、「STARSYPOUND」または「BOUNCER」といったバックドア型不正プログラムを作成します。これらのツールは、前述の第1段階で使われるツールを使って攻撃者が標的のコンピュータに接続した際にもたらされるものです。これにより、後に攻撃者は、潜伏し続け、コンピュータへのアクセス権を得ることができます。

第4段階:そして、攻撃者は、侵入したネットワーク内部を縦横無尽に動き、情報を流出するなど、執拗に不正活動を実行し続けるためのツールをアップロードします。

■ツールの概要

以下の表で紹介しているツールは、持続的標的型攻撃を仕掛ける攻撃者が日常的に利用するツールの一部となります。攻撃者が前述した第1段階のツールのいずれかを介して標的のコンピュータへの接続が確立されると、こうしたツールが利用されることになります。ただし、こうしたツールには、バックドア型不正プログラム、トロイの木馬型不正プログラム、およびその他ツールといった第1段階のツールは含んでいません。

また、脅威状況は絶え間なく変化していることから、完全なリストの作成は不可能で、以下のツールの表は完全なものではありません。持続的標的型攻撃を仕掛ける多くの攻撃者は、類似した機能を有する特別に作成されたアプリケーションを利用しています。そのため、以下の表にあるものとは異なる場合もあります。以下の表は、機能の基準としてご活用することで、ユーザの環境において類似したツールを発見するのに役立てたり、一般的な持続的標的型攻撃のキャンペーンで利用される既知のツールを説明するのに利用してください。

■注意書き

これらのツールを確認したとしても、必ずしもユーザが持続的標的型攻撃の危険にさらされている、または被害に見舞われているということを意味しているのではありません。以下の表の「侵入の痕跡(Indicators of Compromise、IOC)」には、コンパイルされたアプリケーションまたはスクリプトの MD5 、またはコンパイル前のコード内の固有の文字列の両方またはいずれかが含まれています。こうしたファイルへのわずかな変更によって、MD5ハッシュは変更されてしまうため、これは、これらのアプリケーションまたはスクリプトを特定する方法としては、限定的なものになります。また、こうしたツールの利用段階は、これらのツールが頻繁に利用されていることをトレンドマイクロが確認している段階を指しています。トレンドマイクロが確認したこれらのツールは、持続的標的型攻撃の別の段階で利用される場合もあります。また中には、当該アプリケーションを使用するというビジネスニーズがある正当なケースもあります(例として、”Netbox”、”DBGVIEW”、”sdelete” などが含まれています)。

| ツール名 | 説明 | 一般的な利用段階 | 侵入の痕跡(IOC) |

| GETMAIL | 通常、メールアーカイブやこれらのアーカイブの中からメールを確認するために利用される。 | 情報窃取 | 固有の文字列: Lu’s Crazy Profile (democode) 保存ファイル名: >=3 digit number-attach.doc |

| Netbox | ホスティングツール、窃取した情報の送信先サーバ、C2サーバ向け。通常、バックエンドでの基盤として利用され、作業におけるタスクを支援する(”Netbox” は、正当に利用される場合もあるため、直接的に侵入の痕跡とはいえません)。 | 攻撃、情報窃取、潜伏活動 | 該当なし |

| Pwdump | Windows のレジストリからパスワードハッシュを取得する。通常、パスワードを破り、ユーザの環境を自由に動き回るために利用される。また、「pass-the-hash」攻撃でも利用される。 | 情報探索 | MD5:0xDD2EF0D6487385839BBF7863FE450CC5 |

| Cachedump | コンピュータのレジストリからキャッシュされたパスワードハッシュを復元するプログラム。通常、パスワードを破り、ユーザの環境を自由に動き回るために利用される。また、「pass-the-hash」攻撃でも利用される。 | 情報探索 | MD5: 5065266fbad9362d5a329c5388627ea5 |

| Lslsass | Windows のプロセスからアクティブなログインセッションのパスワードハッシュを取得する。通常、パスワードを破り、ユーザの環境を自由に動き回るために利用される。また、「pass-the-hash」攻撃でも利用される。 | 潜伏活動、情報探索 | MD5:ede305561db6f7ca1783e0fc75d0db14 |

| mapiget | このツールは、アーカイブされる前に “Outlook” から直接 Eメールを収集するために利用される。その後、テキストファイルにダンプされる。 | 潜伏活動、情報探索 | 固有の文字列:WNetCancelConnection2W 保存ファイル名: 5-mail.txt, mail.txt |

| HTRAN | 接続の「バウンサー」で、あるホストへの TCPトラフィックを代替ホストにリダイレクトする。また、攻撃者の送信元 IP を難読化するためにも利用される。ツールにより、攻撃者は、標的とする国で複数の接続を経由してバウンスさせ、インシデントの対応者を混乱させる。 | 攻撃、情報窃取、潜伏活動 | MD5:e0c14f98c4d4b995f00d49616bf9ba57, 2edfe2b5238c8f49130f2a2f85e33c18, 1725e68e574e4b077f7d16f7fa30d984, 7e3bb01afb4c50da526d142fdf444688, 3548ea689e06a2599bdd1bdb909abb75 |

| Windows Credential Editor(WCE) | ログオンセッションのリスト化および関連する認証情報の追加、変更、リスト化および削除を行うセキュリティツール。 | 潜伏活動、情報探索 | MD5:bd73c74819d8db09c645c738bbd3f5b9, df840ac27051d26555a109cc47d03fe4 |

| Lz77.exe | 情報窃取の一助を担う圧縮アプリケーションとして利用される。通常、このツールは、”Winrar”、”7zip” および “Winzip” で確認される。 | 情報窃取 | MD5: 2238453fd8225baff0d52bf64361b4fd |

| Gsecdump | SAMファイル、キャッシュされた認証情報およびLSAが管理するプライベートなデータ「LSA秘密」の取得。通常、パスワードを破り、ユーザの環境を自由に動き回るために利用される。また、「pass-the-hash」攻撃でも利用される。 | 情報探索 | MD5: 57F222D8FBE0E290B4BF8EAA994AC641, 875f3fc948c6534804a26176dcfb6af0, 8ee24ad5b849877907304de566fb6dc6 |

| ZXProxy (別名 AProxy) | トラフィックをリダイレクトするためのプロキシとして機能する。HTTP/HTTPS の接続をリダイレクトし、接続元を不明にする。トレンドマイクロでは、情報窃取においての利用を確認。 | 情報窃取、潜伏活動 | MD5: 0xEB36A5EF6A807FB7B2E2912E08B4882D, 0x69F5A988B4F3A3E5D300D489C9707CD6, 286760651edfe6a8b34988004156b894 |

| LSB-Steganography | データ隠ぺい技術「ステガノグラフィー」の手法を利用し、画像内にファイルを埋め込むために利用される。従来の持続的標的型攻撃の初期の侵入段階および情報窃取の際に利用される。 | 初期の侵入段階、情報窃取 | MD5: c188ef350f1ee0e5fa6f6ef2e70231bc |

| UPX Shell | 持続的標的型攻撃のキャンペーンで利用される不正プログラムのコードを圧縮するために利用される。このツールは、リバースエンジニアリングおよびコード解析を防ぐ。 | 攻撃、潜伏活動 | MD5: 1281478d409de246777472db99f58751 |

| ZXPortMap | 接続元を難読化するために、トラフィックのリダイレクトツールとして利用される。 | 潜伏活動、情報窃取 | MD5: 9a7b9caae7b8b3a2b5d68e6880b6d0a4, 2fdbb3ee0edc5e589ea727bbc2cd6d50 |

| ZXHttpServer | 配置が簡単で非常に柔軟性のある小規模なHTTPサーバ。トレンドマイクロでは、このツールがファイルの転送を試みる際に利用されているのを確認している。 | 情報窃取 | 固有の文字列:ZXHttpServer, ZXHttpServer.exe |

| Sdelete | 安全な削除ツール。安全に削除でき、フォレンジックによる修復が困難になるため、インシデント対応が複雑になる。 | 潜伏活動、隠滅 | MD5: e189b5ce11618bb7880e9b09d53a588f |

| Dbgview | ユーザのローカルコンピュータまたは TCP/IP 経由でユーザがアクセスできるネットワーク上のコンピュータにおけるデバッグ出力を監視するアプリケーション。 | 潜伏活動、情報探索 | MD5: cea66497fa93db4b0dd33438a2a5d6bd |

これらのツールの多くは、被害に遭ったコンピュータにコピーされ、多くの場合、何らかの理由で持続的標的型攻撃を仕掛ける攻撃者によって削除されることはありません。ユーザは、上記のツールと機能的に類似するツールを確認したとしても、ツールを詳しく調べ、ユーザの環境でどのように使用されているかを確認する必要があります。

■どのような対策ができるか

各組織・企業のコンピュータにこれらのアプリケーションがインストールされるのを防ぐためにできることは、さまざまなものがあります。

1. アプリケーションホワイトリストを必要に応じて使用し、これらのツールがユーザのコンピュータにインストールされたり使用されるのを防止してください。

2. 組織の予算に「セキュリティ情報およびイベント管理(SIEM)」を盛り込み、ログ管理を強化してください。これは、フォレンジック分析を行う上で役にたちます。

3. ユーザのローカル管理者権限を削除します。これは、従来からある方法で、新しいアプリケーションがインストールされるのを防ぐことができます。これらのアプリケーションのいくつかは、実行のためにインストールする必要がない場合もありますが、管理者権限を持っていなければ、これらのアプリケーションの動作を制限することができます。

上記のツールの多くは、悪意があるとみなされると、トレンドマイクロの製品によってブロックされます。以下は、これらのアプリケーションが悪意を持って利用されていることを確認した際に何をすべきかについて、いくつかの追加の推奨事項になります。

1. お使いのコンピュータが記録しているファイアウォール、システム、セキュリティ、プロキシ、および他のログを確認し、ツールの利用パターンを特定してください。誤ったポートだけでなく、ユーザにとって一般的ではない IPアドレス空間への通信を探してください。

2. 侵入の痕跡(IOC)を活用して、上記と同様のアプリケーションから類似するファイル名または、MD5 または SHAハッシュを探してください。利用されるパスだけでなく、ファイル名の不審な点に注意します(”xzz.exe” のようなアプリは危険信号です)。

3. WMIC を活用し、ユーザが所属する組織全体の Active Directory のツリーをすべて検索し、これらのツール固有の痕跡を探してください。

4. ユーザが所属する組織独自の悪意あるアプリケーションのリストを作成してください。これらのリストや各オペレーティングシステム(OS)特有のツールセットを使用し、不審なツールを検索します。Windows用のツールとしては “PsExec”、Linux用としては “dpkg-query” や “qpkg” がこれらの役割を果たします。

参考記事:

by Kyle Wilhoit (Threat Researcher)

翻訳:栗尾 真也(Core Technology Marketing, TrendLabs)