トレンドマイクロは、2011年5月13日、「TrendLabs Malware Blog」上で「Hotamail」を介した攻撃を確認した、と第一報を報告。その後、5月23日、同ブログ上で続報を報告しています。この攻撃は、従業員に個人の Webメール閲覧を許可している企業に大きなリスクをもたらす可能性があります。

この攻撃は、台湾のリージョナルトレンドラボに所属するエンジニアが、自身の Webメールアカウントで特別に細工されたメールを受信したことから明らかになりました。今回用いられた手口は、メールを開いて本文に埋め込まれたリンクをクリックさせたり、添付ファイルを実行させるような典型的なものとは異なり、ユーザが受信したメールをプレビューで表示するだけで不正プログラムに感染してしまいます。

トレンドマイクロは、さらなる解析の結果、この攻撃では、Microsoft の無料Webメール「Hotmail」の脆弱性(本攻撃を最初に確認した時点では未修正)が悪用されていることを確認しました。

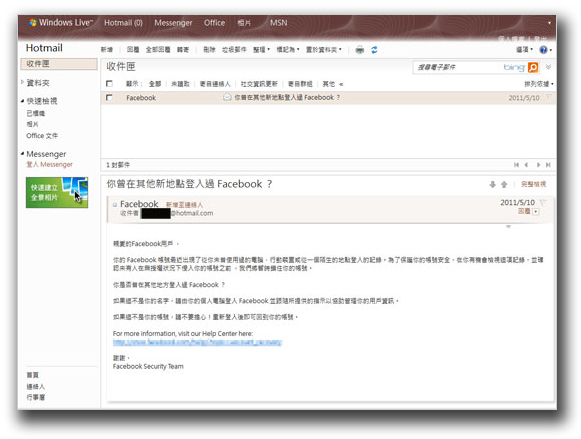

以下は、今回の攻撃で用いられたメールのスクリーンショットです。

|

|

|

上記メールの大まかな訳は次の通りです。

|

件名:見知らぬ場所からFacebookにログインしたことはありますか 本文: Facebookユーザの方へ あなたのFacebookアカウントが、あるコンピュータやスマートフォンなどの携帯機器、またはあなたがこれまでに使用したことのない場所からアクセスされています。あなたのアカウントが乗っ取られないよう、セキュリティ対策として、一時的にあなたのアカウントをロックしました。 これがあなたの名前でない場合には、自分のコンピュータを使用してFacebookにログインし、指示に従ってあなたのアカウント情報を管理してください。 これがあなたのアカウントでない場合には、心配しないでください。再度ログインすることによって自分のアカウントに戻ることができます。 Facebook Security Team |

トレンドマイクロ製品では、このメールを「HTML_AGENT.SMJ」として検出します。ユーザがこのメールを受信トレイのプレビューで表示すると、このメールに埋め込まれたスクリプトが自動実行されます。そして、このスクリプトは、以下の URL にアクセスして別のスクリプト(「JS_AGENT.SMJ」として検出)をダウンロードします。

- http://www.<省略>eofpublic.com/Microsoft.MSN.hotmail/mail/rdm/rdm.asp?a=<ユーザのアカウント名><数字>

攻撃に使用されたこの URL には<ユーザのアカウント名>と<数字>を含まれています。<ユーザのアカウント名>はメール受信者の「Hotmail ID」が、<数字>には、攻撃者が設定した数字が用いられています。この<数字>を分析した結果、特定の数字が挿入されている場合のみ不正な情報収集活動が実行されることが明らかになりました。このことから、攻撃者が特定のメール受信者のみを標的にした「ターゲット攻撃」を意図していたことが推測できます。

上記の URL から誘導される不正スクリプト「JS_AGENT.SMJ」は、自身を受信トレイページに組み込み、メールや連絡先情報などを収集します。また、このスクリプトは、Hotmail サーバにリクエストを送信します。このリクエストにより、感染ユーザの受信トレイにあるメールがすべて、特定のアドレスに送信されます。しかし、このメールの転送は、「JS_AGENT.SMJ」が実行されたセッションでのみ行われ、ユーザが Hotmail からログアウトすると停止されます。

従業員が職場で個人の Webメールを確認し、この攻撃による被害を受けた場合、被害を受けた従業員の受信トレイにあるすべてのメールが攻撃者に収集されてしまいます。すなわち、被害を受けた従業員が Webメールで仕事に関する内容をやりとりしていた場合、これらの情報がすべて攻撃者の手に渡ってしまうことになるのです。攻撃者は、手に入れた企業情報や個人情報をさまざまな不正活動に利用することが可能です。今回の事例では特に、メールをプレビューで表示するだけで攻撃が実行されてしまうため、企業は、この攻撃や同様の攻撃によるリスクを深刻に受け止め対応する必要があります。

今回の攻撃は、「Hotmail のスクリプトまたは CSSフィルタリング機能の不具合」を利用していますが、Microsoft は既にこの脆弱性を認識し、対応済みです。

トレンドマイクロは、実際のメールコンテンツに埋め込まれたコードの解析を通じてこの脆弱性を確認しました。このコードをHotmailのフィルタリング機能で使用してみると、皮肉にもこの機能によってCSSパラメータに特定の文字を組み込みこのスクリプトを2つの行に分け、WebブラウザのCSSエンジンで正確に読み込まれるようにする役割を果たしていることが明らかになりました。サイバー犯罪者は、このように脆弱性を悪用してHotmail のログインセッションで任意のコマンドを実行することが可能になります。

トレンドマイクロのクラウド型セキュリティ基盤「Trend Micro Smart Protection Network」では、「ファイルレピュテーション」技術により、関連する不正なファイルを検出します。また、「Web レピュテーション」技術により、ユーザがアクセスする前に、不正な URL への接続をブロックします。この攻撃や同様の攻撃による被害を受けないためにも、トレンドマイクロ製品をご利用のお客様は、Web評価機能(Webレピュテーション機能)を有効にすることを強くお勧めします。また、トレンドマイクロの製品をご利用でないユーザは、無料ツール「Trend Micro Web Protection Add-On」や「Browser Guard(英語版)」などを組み合わせて利用し、こうした「Webからの脅威」から身を守ることをお勧めします。

今回の事例は、Microsoft のシニア・レスポンス・コミュニケーション・マネージャ Bryan Nairn 氏が述べているように、同社の方針「協調的な脆弱性の公開 (Coordinated Vulnerability Disclosure)」に基づき、同社とトレンドマイクロがお客様を守るために続けてきた取り組みを示す好例だといえるでしょう。

参考記事:

- 「Targeted Attack Exposes Risk of Checking Personal Email at Work」

by Taiwan Threat Solution Team - 「Trend Micro Researchers Identify Vulnerability in Hotmail」

by Karl Dominguez (Threat Response Engineer)

翻訳・編集:橋元 紀美加(Core Technology Marketing, TrendLabs)