米Adobeは、2010年9月8日、PDF関連ソフトウェアに深刻な脆弱性「APSA10-02」が確認されたとして、セキュリティ情報を公開しました。今回確認された脆弱性は、以下の “Adobe Acrobat” および “Adobe Reader” に存在します。

- Windows/Macintosh 版 Adobe Acrobat 9.3.4 およびそれ以前のバージョン

- Windows/Macintosh/UNIX 版 Adobe Reader 9.3.4 およびそれ以前のバージョン

同社のセキュリティ情報によると、攻撃者は、この脆弱性を悪用して、ユーザのコンピュータ上でランダムなコードを実行し、コンピュータを制御することを目的としているようです。

トレンドマイクロの製品では、この攻撃に利用される不正なPDFファイルを「TROJ_PIDIEF.WM」として既に検出しています。この「TROJ_PIDIEF.WM」は、「TROJ_DLOADR.WM」として検出されるダウンローダを作成。そして、この「TROJ_DLOADR.WM」は、別のダウンローダ「TROJ_CHIFRAX.BU」をダウンロードすることが確認されています。

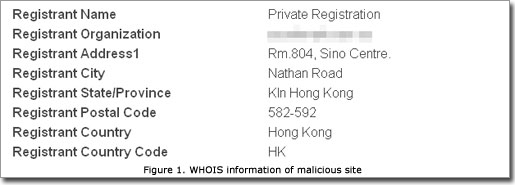

「TROJ_CHIFRAX.BU」がホストされているURLおよび他の不正プログラムをダウンロードするURLには、2010年9月8日現在、アクセスできませんが、これらURL情報について調べてみると、これらURLのトップレベルドメインは、米国「.US」となっていることが確認されています。ところが、「WHOIS」情報によると、香港に在住する人物の名前で登録されており、さらに、このWebサイトが設置されているサーバは、ドイツおよび米国に位置していることが明らかになっています。つまり、今回の真の攻撃者が誰なのかを隠蔽するために仕組まれたと考えられます。

|

|

|

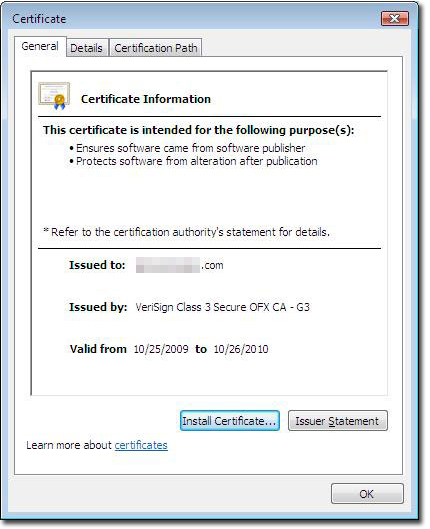

さらに、「TROJ_PIDIEF.WM」により作成された「TROJ_DLOADR.WM」は、初期の「Stuxnet」ファミリの事例と共通している点が判明しています。「Stuxnet」ファミリは、Windowsのショートカットファイルに存在する脆弱性を悪用して攻撃をしかける不正プログラムとして、2010年7月、話題になりましたが、この攻撃では、「正規デジタル署名の悪用」の手口が用いられました。今回の「TROJ_DLOADR.WM」でも、正規の米国信用組合の証明書を悪用していることが確認されています。

|

|

|

一旦、「TROJ_PIDIEF.WM」に感染すると、上記で説明したとおり、最終的に「TROJ_CHIFRAX.BU」に感染することとなります。「TROJ_CHIFRAX.BU」は、バックドア機能を備えており、以下の目的で特定のWebサイトにアクセスすることが確認されています。

- 自身の更新版を確認

- 自身のコピーの更新版をダウンロード、または、他の不正プログラムをダウンロード

ただし、本記事を執筆している2010年9月8日現在、これらWebサイトはすでに閉鎖されておりアクセスできないため、現時点では「TROJ_CHIFRAX.BU」による直接的な被害は限定的と言えます。とはいえ、今後ダウンロードされるモジュールが入れ替えられ、別の活動を行う不正プログラムがダウンロードされる可能性は否定出来ないため、引き続き注意が必要と言えます。

今回のAdobe製品のゼロデイ脆弱性を狙った攻撃は、2010年になって2回目となります。最初の攻撃では、Adobe Acrobat、Adobe Reader および Adobe Flash Playerに存在する脆弱性が利用されました。当時、問題の脆弱性に対応したセキュリティ対策が施されるまで数週間かかりました。

Adobeは、今回も同様に、脆弱性に対応するセキュリティ更新について、Adobe Acrobat および Adobe Reader の更新版を10月4日の週にリリースする予定と発表しています。また、それまでの回避策として、セキュリティ対策製品の更新を怠らないよう注意喚起を促しています。

今回のような事例の場合、トレンドマイクロでは、Trend Micro Smart Protection Network(SPN)と連携した「Webレピュテーション」技術により、ユーザがアクセスする前に、不正なURLをブロックします。また、「ファイルレピュ テーション」技術により、「TROJ_PIDIEF.WM」などの今回のゼロデイ攻撃に関連する不正なファイルを検知し削除します。

なお、これら更新版がリリースされるまで、「Trend Micro Deep Security(トレンドマイクロ ディープセキュリティ)」および「Trend Micro 侵入防御ファイアウォール(ウイルスバスター コーポレートエディション プラグイン製品)」を組み合わせた「ウイルスバスター コーポレートエディション」をご利用のユーザは、最新のフィルタ(IDF1004403)に更新することにより、この脆弱性を利用する関連攻撃から守られています。

| 攻撃タイプ | ベンダ発表(発表日:2010/09/08) | 脆弱性情報 | |||

| 会社名 | 識別番号 | 情報のタイトル | CVE(JVN) | 深刻度 | |

| 受動 | Adobe Systems | APSA10-02 | Adobe Reader と Acrobat に関するセキュリティ情報 | CVE-2010-2883 | 9.3(危険) |

「New Zero-Day Adobe Acrobat Vulnerability Exploited」より

September 09, 2010 Jonathan Leopando

|

翻訳: カストロ 麻衣子(Technical Communications Specialist, TrendLabs)