|

トレンドマイクロでは、”mstmp” や “lib.dll” といったファイル名で拡散する不正プログラムの攻撃について、2010年10月22日、弊社セキュリティブログを通じて注意喚起致しました。 弊社サポートセンターへの問い合わせは減少傾向にあり、一連の不正プログラムによる被害は収束していると考えられますが、不正プログラムの解析により新たに判明した事実や、攻撃の目的とその対策方法についてお知らせ致します。 |

■本攻撃に悪用される脆弱性

10月22日公開のブログの通り、本攻撃においては、脆弱性を悪用して不正プログラムが侵入することを確認していますが、リージョナルトレンドラボにおける解析の結果、以下の脆弱性が悪用されたことが明らかになりました。

- 【概要】

Oracle Sun JDK および JRE の脆弱性 - 【CVE番号】

CVE-2010-0094(深刻度:7.5(危険)) - 【影響を受けるアプリケーションとバージョン】

JDK および JRE 6 Update 18 およびそれ以前のバージョン - 【参考情報】

- ORACLE(英語情報):

http://www.oracle.com/technetwork/topics/security/javacpumar2010-083341.html - National Vulnerability Datebase(英語情報):

http://web.nvd.nist.gov/view/vuln/detail?vulnId=CVE-2010-0094 - mitre(英語情報):

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2010-0094

- ORACLE(英語情報):

この脆弱性を悪用することにより、ユーザの許可なく外部の不正サイトから自動的に不正プログラムのダウンロードと実行ができるようになります。

■不正プログラムの解析により判明した事実

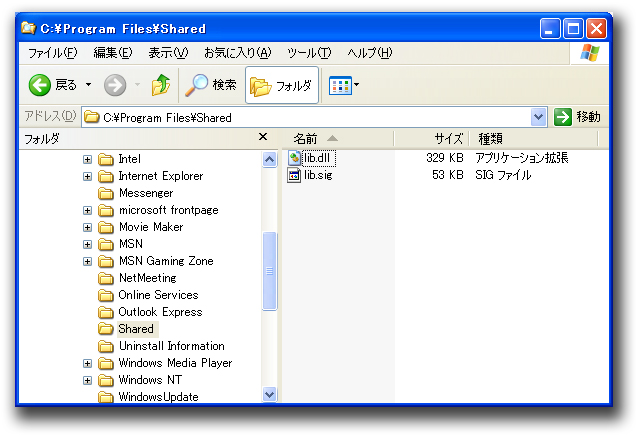

“lib.dll” というファイル名で拡散された「TROJ_EXEDOT.SMA」は、「sig」という拡張子を持つコンポーネントファイルを不正サイトからダウンロードすることが確認されています。

|

|

|

このコンポーネントファイルを解析した結果、以下のような特徴を持っていることが確認されました。

- 拡張子SIGのコンポーネントファイルは、「TROJ_EXEDOT.SMA」により不正サイトからダウンロードされる

- 「TROJ_EXEDOT.SMA」と同一のフォルダに配置され、ファイル名は「TROJ_EXEDOT.SMA」の拡張子を「sig」に変更したものになる(例:C:\Program Files\Shared\lib.sig)

- 暗号化されたDLL形式のファイルであり、「TROJ_EXEDOT.SMA」によってメモリ上で復号されて利用される

- 「TROJ_EXEDOT.SMA」と同様に「Browser Helper Object(BHO)」として動作し、ユーザのインターネット使用状況を監視する

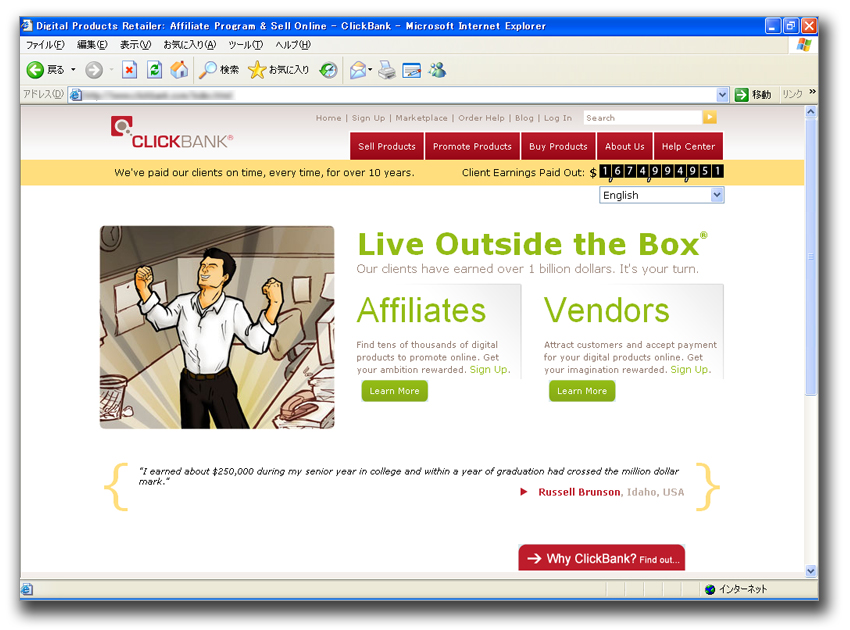

- アクセス先のURLの中に特定の文字列が含まれていた場合、バックグラウンドで特定の URL(アフィリエイト関連のWebサイト)にアクセスする

※監視する文字列は数百パターンあり、この文字列パターンごとにバックグラウンドでアクセスするURLが設定されています。例えば、”klitetk.com” という文字列を含む URL にアクセスした場合、バックグランドでhttp://<省略>.clickbank.net

にアクセスします。

- 検索エンジン(例:Google.com、Yahoo.com、Bing.com)での検索内容を監視し、使用している検索エンジンおよび検索文字列を暗号化して、以下の不正サイトに送信する。

- http://<省略>pok.com

- http://<省略>pia.com

上記5)から、この不正プログラムは、「Clicker(クリッカー)」と呼ばれる不正プログラムが持つ機能を備えていることがわかります。

ユーザを「クリッカー」に感染させることにより、不正プログラム作者はアフィリエイトで金銭を得ているものと推測されます。

|

|

|

|

■対策

今回の一連の攻撃は、上述のとおり、最終的にユーザの PC にクリッカーを侵入させ、攻撃者がアフィリエイトにより金銭収入を得ることが主な目的と考えられます。金銭的な利得を目的とした攻撃の場合、巧妙な手口により不正プログラムを侵入させ、ユーザに存在を気付かれないように不正な活動を行う特徴があります。

対策として、以下の点を改めて徹底してください。

- 不必要なアプリケーションはインストールしない

- 使わなくなったアプリケーションをアンインストールする

- 使用しているOS、アプリケーションの最新のセキュリティパッチを適用する

- セキュリティ対策ソフトを導入し、常に最新の状態で使用する

なお、不正サイトを利用した「Webからの脅威」に関しては本攻撃にとどまらず、今後も複数の攻撃パターンが登場することが想定されます。リージョナルトレンドラボでは引き続き脅威動向を注視するとともに、状況に応じて情報共有・注意喚起致します。

【参考情報】

・アクセス解析サービスを使用した Web サイト経由での攻撃に関する注意喚起(JPCERT/CC)

http://www.jpcert.or.jp/at/2010/at100028.txt