| 今月から、毎月初めにトレンドマイクロから発表している「インターネット脅威レポート」をわかりやすく解説するとともに、レポートで紹介できなかったトピックも本ブログでご紹介します。 |

2010年9月は未修正の脆弱性を標的にした「ゼロデイ攻撃」が頻発した1ヶ月間でした。まず、インターネット脅威レポートでもご紹介した Adobe製品の脆弱性を悪用した攻撃について解説します。

■Adobe製品の脆弱性を悪用した攻撃

すでに本ブログでもご紹介したとおり、9月8日に米Adobe より “Adobe Reader” および “Adobe Acrobat” に未修正の脆弱性が存在するというアドバイザリがリリースされました。

- トレンドマイクロ・セキュリティブログ「Adobe PDF関連製品にゼロデイ脆弱性が!」

/archives/3681

本ブログ公開時点でも、本脆弱性の修正パッチはリリースされておらず、いわゆる「ゼロデイ攻撃」の状態にあります。トレンドマイクロで確認した典型的な攻撃例のひとつは以下のとおりです。

- 不正なPDFファイルをメールの添付ファイルとして送信

- 添付ファイルを開くと、新たな不正プログラムを作成

- 作成された不正プログラムが外部Webサイトよりさらに不正プログラムをダウンロード、情報漏えい等の不正活動を行う

このように、外部のWebサイトとの不正な通信を通じて最終的にユーザに被害をもたらす攻撃手法(「Webからの脅威」)はすでに一般的なものとなっており、今回のような脆弱性の悪用は、最近の攻撃手法の主流となっています。

■脆弱性を悪用した攻撃への対策

では、このような攻撃にはどう対応したら良いのでしょうか?

悪用される脆弱性は Adobe製品に限りませんが、自動アップデート機能が浸透し注目度が高い Microsoft製品と比較すると、Adobe製品は対応を見落としがちと言われています。実際に私が日本各地のユーザの方にこのような話をすると、「アップデートの必要性があること自体知らなかった」「お金がかかるものだと思っていた」というお答えを頂いたことも一度や二度ではありません。

まずは、1)すでに修正パッチがリリースされているものは即時にアップデートする、ということが必須となります。

アップデート方法については、こちらのページでわかりやすく解説しています。

- Adobe Readerを最新版にする

http://is702.jp/column/678/partner/12_t/ - Adobe Flash Playerを最新版にする

http://is702.jp/column/679/partner/12_t/

しかし、今回のように修正パッチがリリースされていない「ゼロデイ攻撃」の場合は、ちょっと厄介です。

2)見知らぬ差出人からのメールの添付ファイルを安易に開かない、と、いった旧来の心がけはもちろんのこと、3)セキュリティソフトをインストールし、常に最新の状態に保つ、というのも対策として有効です。

今回の攻撃に関しては、トレンドマイクロの製品では一連の攻撃に使用された不正プログラムを「ウイルスバスター2011 クラウド」をはじめとした製品で検出できたことを確認しています。また、不正なWebサイトへの接続をブロックする「Webレピュテーション」を利用していれば、不正プログラムをダウンロードすることそのものを予防できます。

なお、すでに Adobe から修正パッチがリリースされていますが、9月には Flash Player にも脆弱性が発見され、同様にこの脆弱性を悪用した攻撃を確認しています。今後も Adobe製品に限らず、ソフトウェアの脆弱性を悪用するという傾向は続くものと考えられますので、なにより、4)自分が使っているソフトウェアの脆弱性情報に敏感になる、ということも重要な対策となるでしょう。

■広告配信システムの改ざんにより偽セキュリティソフトへ誘導

インターネット脅威レポートでは言及していませんが、9月24日にマイクロアド社が提供する広告配信システムが改ざん被害を受け、複数のメディアが影響を受けましたので、この事件について解説しましょう。

インターネットの広告配信システムについては、ご存じの方も多いと思いますが、多くの Webメディアでは広告代理店から配信される広告を、閲覧者の特性や時間帯に合わせて表示させる仕組みを採用しています。

そのため、たとえば東京にいる人と大阪にいる人が同じ時間に不動産情報の検索サイトにアクセスしても、東京にいる人には関東の物件の広告が、大阪の人には関西の物件が表示されたりします。

この広告を供給するシステムは、複数のメディアによって使用されているケースも多く、今回の攻撃はそこを狙われたものといえます。

具体的には、広告を供給する「配信サーバ」の一部に外部から攻撃を加え、不正な指示をする HTMLファイルを配信先の Web媒体に表示、ユーザに閲覧させます。

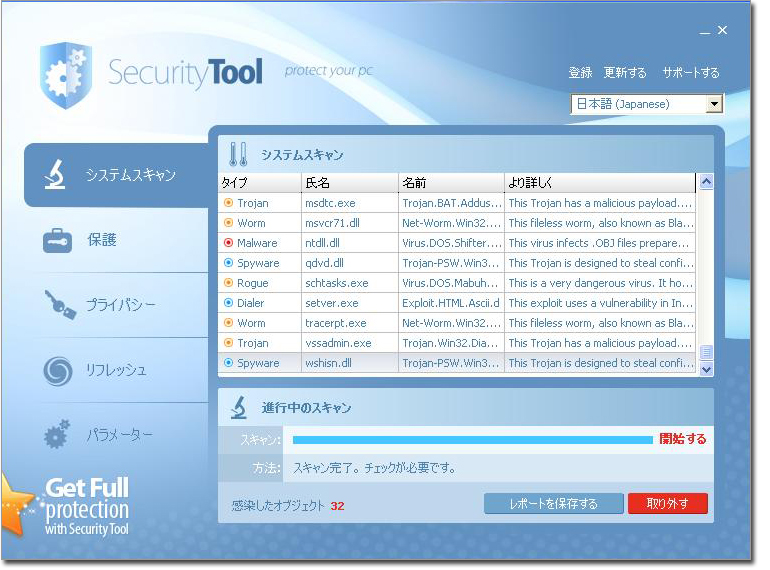

不正な HTMLファイルを閲覧したユーザは、最終的に「偽セキュリティソフト」をダウンロードし、金銭的な被害を受ける可能性がありました。

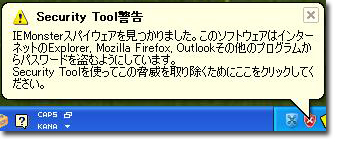

「偽セキュリティソフト」とは、読んで字の通りなのですが、ウイルスに感染していないにもかかわらず、「あなたはウイルスに感染しました」などと大量のウイルスを検出したようなメッセージを表示し、「今すぐソフトを購入すれば復旧できます」と、ユーザの心理的なスキにつけこんで、金銭をだまし取ろうとする手口です。

|

|

「スパイウェアを見つかりました」と、日本語として不自然 |

|

|

|

マイクロアド社の発表によると、最大68万人がこの偽セキュリティソフトにつながる不正な HTMLファイルを閲覧した可能性があるとのこと。トレンドマイクロへの感染被害報告数は多くありませんが、これは、

- 改ざんが行われたのが金曜日の夜だったため、企業でWeb閲覧していた人が少なかった。

- ご家庭で閲覧していたユーザは「ウイルスバスター2011 クラウド」など「ウイルスバスター」シリーズに搭載されている「不正変更の監視」機能で偽セキュリティソフト「Security Tool」の起動をブロックできた(=感染する前に被害を止められた)。

ことが理由として挙げられます。

※なお、「不正変更の監視」機能はトレンドマイクロの法人向け製品「ウイルスバスター コーポレートエディション」にも搭載されています。

「偽セキュリティソフト」の被害に遭ってしまうのは、ちょっとパソコンの扱いに自信があってセキュリティソフトを入れていない方や、逆にセキュリティソフトが入っているかどうか自信がない、というような方が多いようです。

今回のように金曜日の夜にネットサーフィン…というと、なかなか周りに相談できる人もいないケースも多かったことと推測されます。

今回に限らず、感染してしまったかな?と思ったときには、是非、以下のような無料ツールや「ウイルスバスター2011 クラウド」の無料体験版でセルフチェックしてみてください。

- 無償ウイルス検索ツール Trend Micro HouseCall

http://jp.trendmicro.com/jp/tools/housecall/ - ウイルスバスター2011 クラウド 30日無料体験版

http://virusbuster.jp/vb2011/trial/

また、偽セキュリティソフトについてもっと知りたい方は、以下のコンテンツも参考にしてください。

- ウイルス感染!? タイミングよく対策の案内が…偽セキュリティソフト詐欺にご用心

http://is702.jp/special/328/partner/12_t/ - 猛威をふるう偽セキュリティソフト、その手口と実態

http://is702.jp/column/641/partner/12_t/

■2010年10月の脅威予想

早いもので2010年も残り3ヶ月。

イベントごとは攻撃する側(サイバー犯罪者)にとってかっこうの便乗のネタですが、10月は「ハロウィーン」があるため、英語のスパムメールが大量に出回ると考えられます。

また、昨今はサイバーテロなどの話題も新聞報道で多く目にしますので、Webサイトを運営されている方は、今一度ご自身の Webサイトの健康診断をご検討いただくと良いでしょう。