| 日本国内においては成人向けコンテンツなどの閲覧を促し、ワンクリックウェアと呼ばれる不正プログラムと連携して金銭を要求する「ワンクリック詐欺」の被害が相次いでいますが、同様の不正な請求は海外でも発生しています。トレンドマイクロでは、海外における不正請求の典型例である「ランサムウェア」の被害を日本国内においても確認しました。 |

多くの人にとってあまり耳馴染みのない「ランサムウェア」の「ランサム」は ransom、英語で「身代金」を意味します。PC内に侵入し、ファイルやシステムの一部もしくはすべてを使用不能にして、その復旧と引き換えに金銭を要求する不正プログラムを「ランサムウェア」と呼んでいます。

日本国内においては、ワンクリックウェアによる不正請求の被害が相次いでおり、ランサムウェアの被害にはあまり注目されてきておりませんが、トレンドマイクロでは 2012年2月にフランス語などで金銭を要求する被害の発生を確認しました。

■実在する組織を装い、ユーザを錯誤させる工夫が随所に

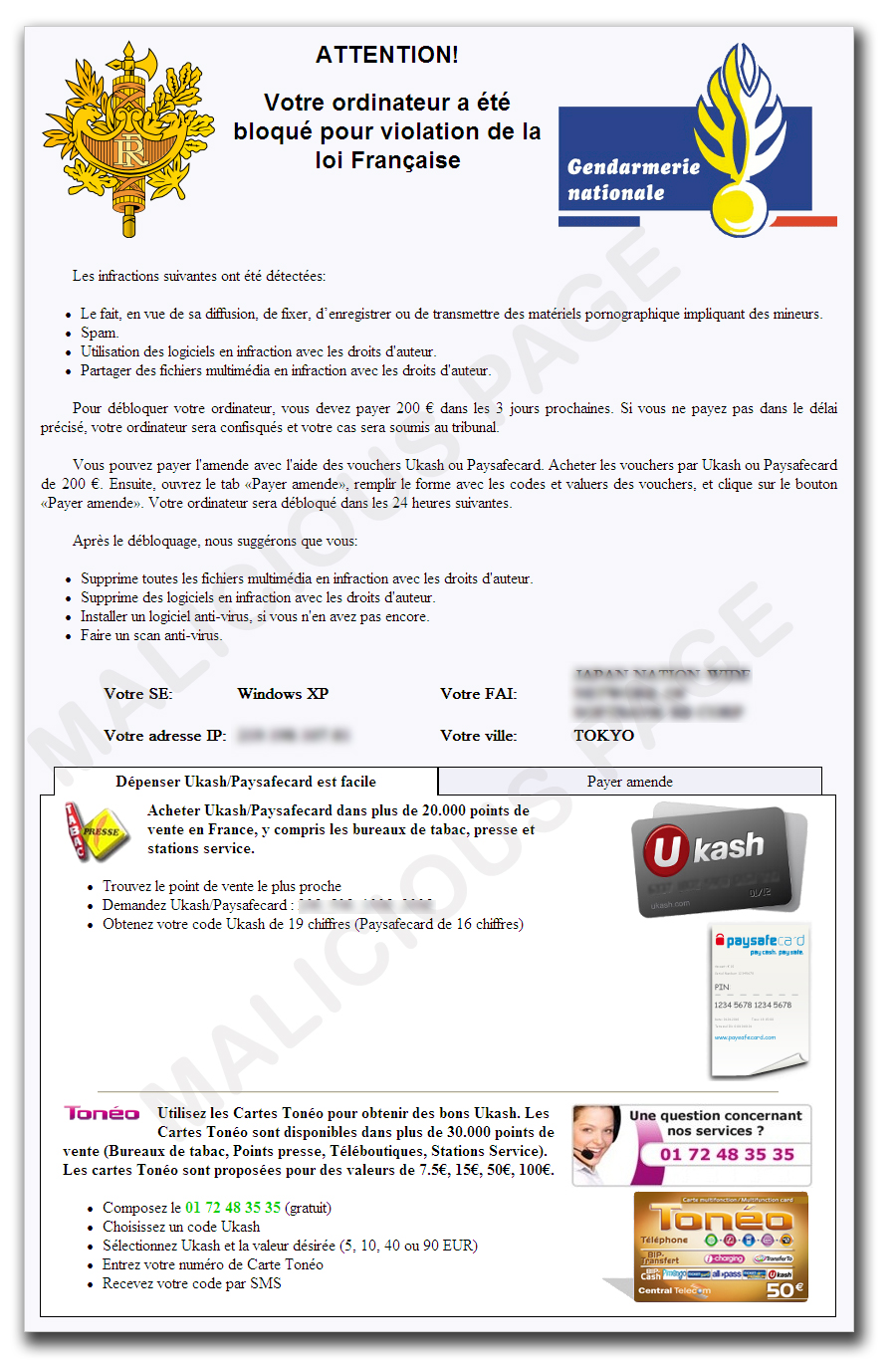

日本国内における被害を確認したランサムウェアは、PC に侵入した後、図1 のような画面を画面いっぱいに表示して PC を動作不能にします。画面はフランス語で記述されており、フランス国家憲兵隊(Gendarmerie nationale、フランスに実在する警察組織)の名前を騙って、「ATTENTION! Votre ordinateur a été bloqué pour violation de la loi française(警告! あなたのコンピュータはフランスの法に抵触したためブロックされています)」と表示し、3日以内に 200ユーロ(約21,200円)を支払わないと PC を没収し法的手段に訴えると警告・請求します。

|

|

|

請求画面には金額だけでなく、ユーザが利用している PC の OS や IPアドレス、IPアドレスに基づいて感染PC の所在地を表示するなど、「ワンクリック詐欺」にも見られる手法が用いられ、ユーザに身元を特定されたと錯誤させます。

■改ざんされた正規サイトからの侵入を確認

トレンドマイクロのセキュリティ製品ではこのランサムウェアを「TROJ_RANSOM」ファミリとして検出しています。トレンドマイクロにて将来的な技術やユーザ動向、脅威の調査および分析を行っている Forward Looking Threat Researcher の林 憲明の調査によると日本以外にもフランス、チュニジアなどのフランス語圏やドイツ、スペインなどでも感染を確認しています。こうした公的機関を装った手口は今回初めてのケースではなく、以下のようにヨーロッパ各国を中心に複数の事例を確認しています。

・Gendarmerie nationale:フランス国家憲兵隊

・Bundespolize:ドイツ連邦警察局

・Guardia di Finanza:イタリア財務警察

・STRATHCYDE POLICE:スコットランドの警察機関

・METROPOLITAN POLICE:ロンドン警視庁

・GOBIERNO DE ESPANA:スペイン政府

・Belgium E-cops:ベルギー政府コンピュータ犯罪ユニット

・Policia Federal Argentina:アルゼンチン連邦警察

ドイツ連邦警察局の例では「Es ist die ungesetzliche Tätigkeit enthüllt!(明らかに違法行為です!)」とドイツ語で表記されており、100ユーロ(約10,600円)を請求していました。また、多くの事例において、支払手段としてヨーロッパで利用者の多い電子決済システム「Ukash」の利用を促していることなどからも、ヨーロッパ各国のユーザを標的にした攻撃であると推測されます。

いずれのケースにおいても、改ざんされた正規サイトからランサムウェアをダウンロードする不正Webサイトへ誘導するという感染経路を確認しています。トレンドマイクロの「Webレピュテーション技術」ではダウンロード元となる不正Webサイトへのアクセスをブロックしています。

Forward Looking Threat Researcher の Jonell Baltazar は、サイト改ざんには攻撃ツール「BlackHole Exploit Kit」が用いられており、Microsoft製品や Adobe製品、Java の脆弱性への対応が放置されている PC でサイトを閲覧すると不正プログラムに感染してしまう「Webからの脅威」の典型的な事例であると分析しています。

トレンドマイクロでは「BlackHole Exploit Kit」を用いた攻撃に見られる特徴的な箇所を抽出することによって改ざんされたサイトを早期に検知しています。

Forward Looking Threat Researcher の Feike Hacquebord は、今回のフランス語による不正請求事例においては、少なくとも 70 を超える URL においてランサムウェアの配布を確認しています。いずれの URL もインドの ccTLD(国別コードトップレベルドメイン)「.in」が使われており、IPアドレスに基づくサーバ所在地を分析した結果、ロシアであることを特定しています。

トレンドマイクロではリサーチャーにより検知/分析されたこれらの知見をクラウド型セキュリティ基盤「Trend Micro Smart Protection Network」にいち早く反映し、ユーザがランサムウェアの被害に遭遇することを予防しています。

■予防策は脆弱性の修正、感染した場合にも安易な振り込みはしない

本ブログでも繰り返し注意喚起している通り、脆弱性の修正の遅れにより不正プログラムへの感染リスクが高まることは明白です。お使いの PC の脆弱性への対応状況を確認し、未修正のものは早期に修正対応をおすすめします。また、不正な Webサイトへの接続を遮断する機能を持ったセキュリティソフトを適切に使用しましょう。

万が一感染してしまった場合もあわてて金銭を振り込むことなく、こちらの手順を確認して対応ください。