トレンドマイクロでは2019年第1四半期(1~3月)における国内外での脅威動向について分析を行いました。数年前まで全世界的に猛威を振るっていたランサムウェアの攻撃は2018年には急減し、既に終わった脅威のように思われているかもしれません。しかし法人でのランサムウェア被害事例の中からは、明確に法人組織を狙った標的型攻撃の中でランサムウェアが使用されたと言える事例が複数確認されており、事業継続を脅かすような深刻な被害を与える存在となっています。

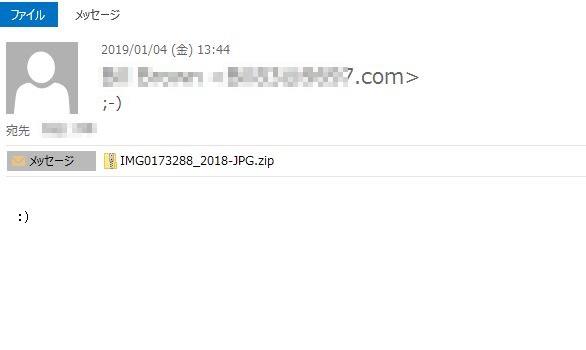

図1:日本で確認されたランサムウェアを感染させるマルウェアスパムの例

日本では新年を迎えた1月1日から、上図のようなランサムウェアを感染させるマルウェアスパムの拡散が開始され、その後の3か月間で合わせて1,000万件を越える大規模拡散となりました。しかし、このマルウェアスパムの拡散規模に反し、国内でのランサムウェア検出台数は顕著な増加を示しておらず、攻撃は未然に防がれている状況と考えられます。

しかし法人組織ではこの1~3月の間にも深刻なランサムウェア被害が発生していました。ノルウェーの大手製造業での事例、フランスの大手コンサルティング企業の事例、アメリカの飲料会社での事例などが顕著な被害例として挙げられます。特にノルウェーの事例では、ランサムウェアの感染により複数の工場が操業停止となる深刻な被害が発生しました。この事例で使用されたランサムウェア「LockerGoga」は感染コンピュータを起動不能にさせるなどの破壊的活動を行うものであり、攻撃の真の目的は事業継続を脅かすことだった可能性もあります。このような公表・報道された事例と共に、米国と日本でトレンドマイクロが調査した複数の事例からは、明確に法人組織や特定の企業を攻撃対象としたと言えるランサムウェアの活動や、遠隔操作ツール(RAT)を使用するなど標的型の攻撃手法を使用した事例が明らかになっています。

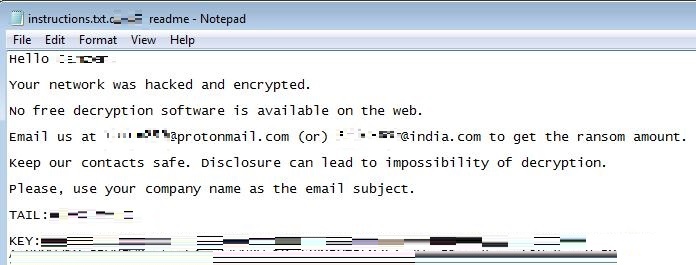

図2:アメリカの飲料会社などで確認されたランサムウェア「BitPaymer」の身代金要求メッセージ

冒頭の「Hello」の後には標的となった企業の実名が入っており、特定企業を標的とした攻撃と言える

その他の脅威としては、フィッシング詐欺の攻撃が2018年から継続して確認されています。特に日本国内ではフィッシングサイトへ誘導された利用者の数が、前四半期比で約1.6倍に拡大しています。国内ネットバンキングに対してリアルタイムでワンタイムパスワードを破る手法が新たに確認されるなど、攻撃の巧妙化も続いています。また海外では3月に台湾のIT企業が配信する正規ソフトが侵害されるサプライチェーン攻撃が発生しました。この事例はMACアドレスを条件に標的とされた環境でのみ被害が発生するようになっており、実際には攻撃対象を特定した標的型攻撃であったことが確認されています。標的型攻撃においてはこのような正規を隠れ蓑とする攻撃手法が継続して確認されており、2月に確認されたバックドア「SLUB」の事例では「Slack」や「GitHub」のような正規サービスが遠隔操作の通信に利用されていました。

2019年1~3月に確認された様々な脅威動向についてより深く知るためには、以下のレポートをご一読ください。

2019年第1四半期セキュリティラウンドアップ

『データを暗号化する標的型攻撃』