誰もが利用している銀行の現金自動預け払い機(ATM)。その ATM がある日突然スロットマシンのように現金を吐き出す、そんなサイバー犯罪が現実に起こっています。トレンドマイクロでは欧州刑事警察機構(EUROPOL)と協力し、「ATMマルウェア」に代表される ATM を狙った攻撃の実態を調査しました。

ATMマルウェア自体は以前から確認されており、2009年に初めてその存在が報告されています。ATMマルウェアの目的は、

- ATM内の金銭を窃取する

- ATM上で利用されるカード情報や個人情報を窃取する

の 2つがありますが、最も狙われているのは「ジャックポット」攻撃とも呼ばれる、不正操作により ATM内の現金を自由に引き出せるようにする攻撃です。

ATMマルウェアの登場から現在に至るまで、ATMマルウェアを ATMに感染させる方法としては、USBデバイスや CD-ROM を ATMに接続するなどの物理的なアクセスを伴うものが主流となっています。しかし 2016年以降、金融機関の業務ネットワークに侵入した後、ネットワーク経由で ATMマルウェアを感染させる攻撃が連続して明るみになっています。

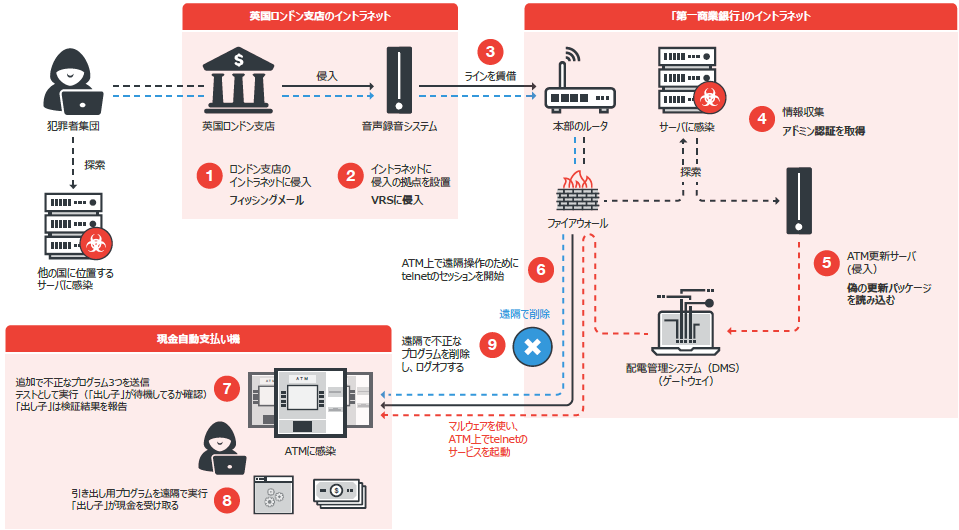

ネットワーク経由での ATMマルウェア感染は、2015年2月に報告されたサイバー攻撃「Carbanak(カーバナク)」を嚆矢にその存在が疑われていましたが、2016年8月に報告されたタイの「Ripper(リッパー)」事例において、ATMベンダー自身によってネットワーク経由の感染が断定されました。続いて2016年9月には台湾で同様のネットワーク経由の感染が警察などの調査により断定されました。この台湾での被害事例では、銀行の海外支店のイントラネットから ATMネットワークに侵入され、最終的に約8,000万台湾元(発生当時のレートで約2億9,000万円)という多額の被害が報告されています。

図:2016年台湾事例の全体像

このような ATMを狙う攻撃の背景として、アンダーグラウンドマーケットでは ATMマルウェアの販売が行われている事実も、トレンドマイクロによる調査で明らかになっています。

「ATMマルウェア」とその攻撃手口についてより深く知るためには、以下のレポートをご一読ください。

・詳細レポートはこちら:最新脅威解説「ATMマルウェア」

http://www.go-tm.jp/ATM2017

参考記事:

記事構成:岡本勝之(セキュリティエバンジェリスト)