トレンドマイクロは、新しい「Tech Support Scam」(テクサポ詐欺、サポート詐欺)キャンペーンを確認しました。このサポート詐欺は、ユーザのブラウザを操作不能にするために、ベーシック認証のポップアップと組み合わせながらiframeを利用します。この手法は新しくあまり知られていないため、セキュリティ対策ソフトによる検出を回避できる可能性があります。多くのサポート詐欺活動同様に、標的となったユーザを惹きつけるために、正規または有名なブランドのサービスプロバイダを装います。この活動では特にMicrosoftを使用しています。

■検出回避の手口

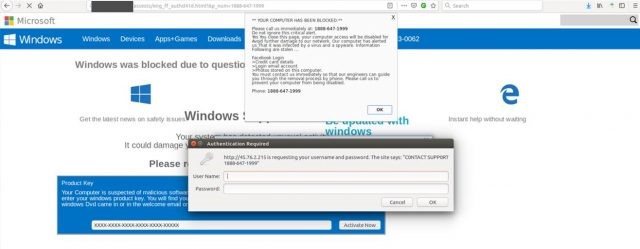

今回の攻撃の手口で使用されるURLは、Microsoftの典型的な技術サポート窓口と見せかけたWebページを表示します。しかし、このWebページはいくつかの異なる機能を隠し持っています。この手口に関連するURLのいずれかを入力すると、2つのポップアップウィンドウが開きます。1つはユーザ認証を要求するもの、もう1つは単にユーザに対して技術サポートを依頼するようにを促すものです。この時点で、ユーザは知らず知らずのうちにこの手口のループに入ってしまいます。認証ポップアップの「キャンセル」ボタンをクリックしたとしても、元のURLに戻ってしまうだけです。ポップアップの「閉じる」ボタンと「OK」ボタンは機能しないか、何も起こりません。このポップアップは、このWebページが正規のものであると見せかけるためだけのものだからです。

図1:サポート詐欺活動で使用されているフリーズした偽のMicrosoftサポート窓口

サポート詐欺活動では、繰り返し表示されるポップアップを作成してブラウザを操作不能にすることが一般的な方法です。この活動で使われている、ベーシック認証とiframeを組み合わせてブラウザを操作不能にする方法は、一般的な手口と比べると新しくあまり知られていません。 一般的なサポート詐欺活動の場合、サイバー犯罪者は「alert()」や「confirm()」のような基本的なJavaScriptのコードを利用します。これらのコードを利用して、サイバー犯罪者はポップアップボタンをクリックしても同じポップアップウィンドウに戻ってしまうというループにユーザを陥れます。

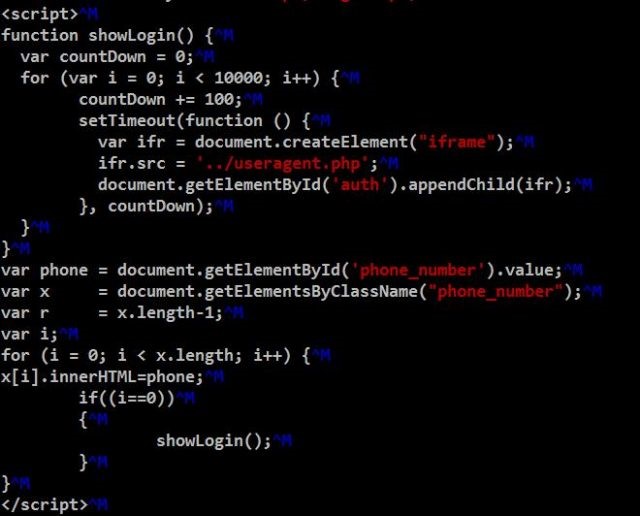

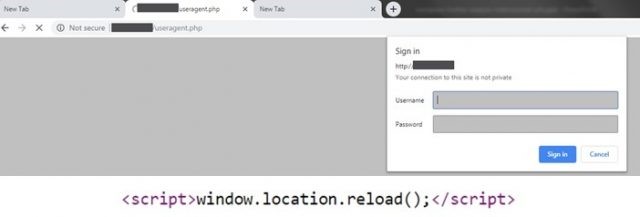

本記事の事例では、JavaScriptの基本的な関数を使用したポップアップの代わりに、iframe要素(現在のHTML文書に別のHTML文書を埋め込むためのHTML文書)を追加し続けます。この動作は、「showLogin()」と名付けられた関数によって実行されます。iframeのコンテンツを指定するsrc属性は偽の認証ページのURLとなっているため、この認証ページが繰り返し表示されます。

図2:Iframe要素を繰り返し表示する「showLogin()」関数のコード

図3:「showLogoin()」関数内のループで使用される偽の認証ポップアップページ「useragent.php」

サポート詐欺活動は操作不能になったブラウザが原因でパニックに陥ったユーザの心理を利用します。冷静さを欠くことで、ユーザはブラウザに示された一連の動作にすぐに対応しようとするだろうと考えられるためです。この示される動作というのは、通常、画面上の番号に電話をかけ、テクニカルサポート担当者と思われる人物が提案する指示すべてに従うことなどです。

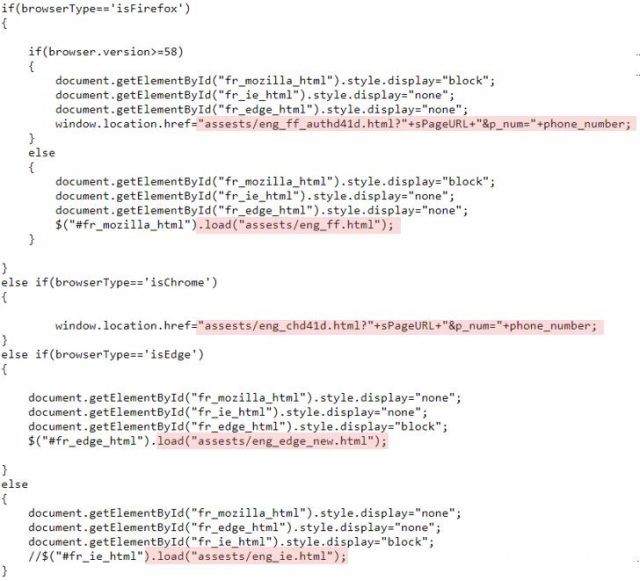

今回のサポート詐欺で使用されたURLにおける更なる特徴は、ブラウザのバージョンまたはFirefox、Chrome、Edgeなどの種類によって、URIの表示形式が異なることです。これは以下の図4において赤くハイライトした部分のソースコードで示されています。ただし、このソースコードは、このキャンペーンをさまざまなブラウザに適応させるためだけのものだと考えられます。

図4:ブラウザごとにURIの表示形式を変えるソースコード

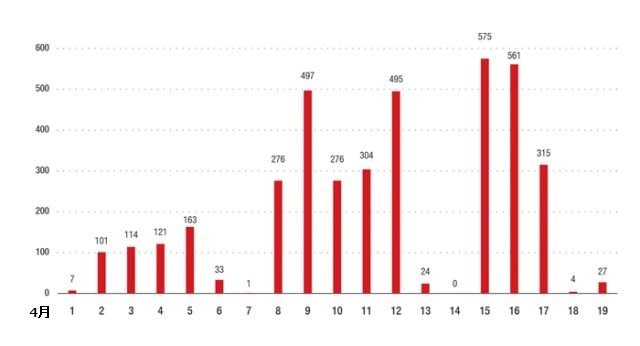

以下の図5に示されているように、この活動に関連するURLが1日に最大575回アクセスされたことが、トレンドマイクロの調査でわかりました。また、今回の調査で記録されたアクセスは、複数の異なるURLからのものでした。なぜなら、この活動で講じられた他の検出回避の手口として、サポート詐欺ページをホストするIPアドレスを1日に約12回変更することが含まれているからです。これらのURLがどのように拡散されるのかを最終的に説明できる十分な証拠はありませんが、今回の事例が過去のサポート詐欺活動に連なるものである場合、これらのURLはおそらく配信された広告を通じて拡散されます。

図5:今回のサポート詐欺事例に関連するURLの1日あたりアクセス数

■被害に遭わないためには

幸いなことに、サポート詐欺攻撃が成功するかどうかは、ユーザーが攻撃者の手口にどのようにして対応するかによって大きく変わります。この新しい活動の事例で強調されているように、ユーザは見慣れないURL、認証を求めるポップアップ、パニックや警告を引き起こすあらゆる種類の情報やメッセージのような、不審なWebページの特徴に注意することができます。サポート詐欺活動の脅威を防ぐために、ユーザは自分のブラウザを復旧させる他の方法があることを留意しましょう。具体的には、サポート詐欺攻撃を受けたユーザは、タスクマネージャを使用してブラウザを閉じることが可能になります。また、表示されたメッセージを安易に信用せずに、その他の正しい手段を用いてシステムの状態を確認することが大切です。

■トレンドマイクロの対策

トレンドマイクロの「Web レピュテーション(WRS)」技術は、本記事で解説したような詐欺サイトからユーザを保護します。WRSは、Webサイトの経過日数、配置場所の変更履歴、および不正プログラムの挙動分析により検出された不審な活動の兆候などの要素に基づいてレピュテーションスコアを割り当てることにより、Webドメインの信頼性を追跡します。サイトは継続的に検索され、感染サイトへのユーザアクセスがブロックされます。

以下のエンドポイント製品ではWRS技術により、不正サイトへのアクセスをブロックします。

個人向け:「ウイルスバスタークラウド」

法人向け:「ウイルスバスターコーポレートエディション」、「ウイルスバスタービジネスセキュリティサービス」など

また、「InterScan Web Security Virtual Appliance」、「Cloud Edge」などの法人向けゲートウェイ製品ではWRS技術により、法人のネットワーク内全体からの不正サイトへのアクセスを一括してブロックすることができます。

この脅威に関連する侵入の痕跡(IoC)の一覧は、こちらを参照してください。

参考記事:

- 「Tech Support Scam Employs New Trick by Using iframe to Freeze Browsers」

by Samuel P Wang (Fraud Researcher)

翻訳: 下舘 紗耶加(Core Technology Marketing, TrendLabs)