「Powload」はPowerShellを利用するマクロ型のダウンローダです。多くの場合、不正なマクロを含むOfficeの文書ファイルとしてメールに添付され、被害者のPCに感染します。感染PCに他のマルウェアをダウンロードし感染させる「Powload」は、脅威動向の中で存在感を示し続けています。

■Powloadの検出数および固有な検体数の増加

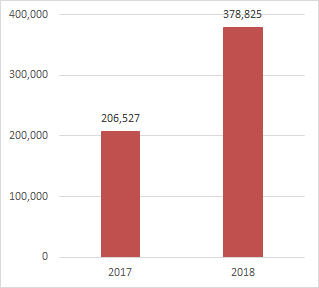

トレンドマイクロが2018年に検出したPowloadに関連する事例と固有の検体数は、2017年と比較して著しく増加しました。拡散手法としてスパムメールを利用する点には変化がないものの、ファイルを利用しない手口によって文書ファイルのプレビューモードのような緩和策を回避したり、メールアカウントを乗っ取って既存スレッドに返信するなど、さまざまな手口が確認されています。

図1: Powloadの検出数(左)と固有の検体数の推移(右)

数値はトレンドマイクロのクラウド型セキュリティ技術基盤

「Trend Micro Smart Protection Network™(SPN)」における毎月の検出数上位10種の合計に基づく

■感染の流れの変化

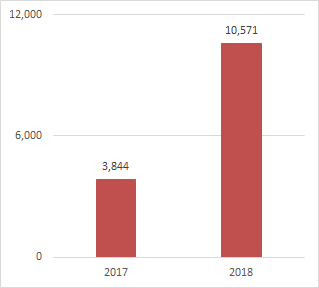

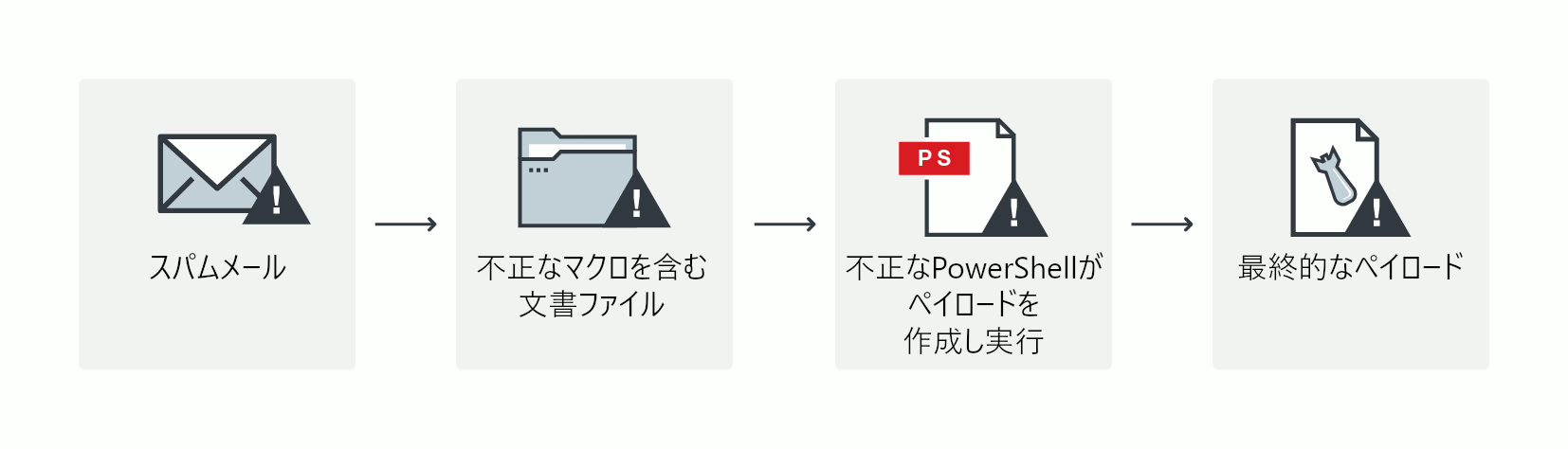

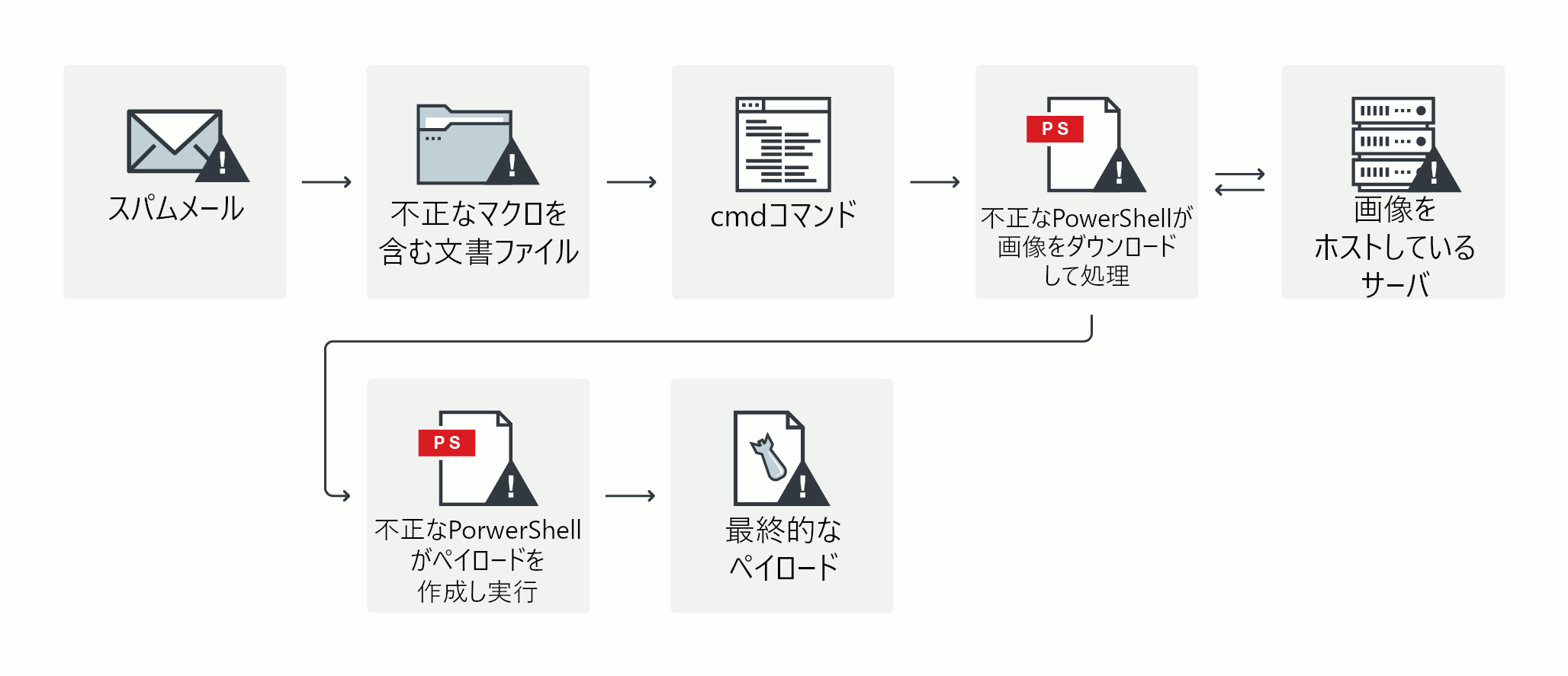

最近のPowloadに関連する事例のいくつかでは、スパムメールに添付されたファイルに大きな変化が確認されました。それは、ある情報を画像のような別の情報の中に隠ぺいする「steganography(ステガノグラフィ)」の利用です。図2は不正なマクロとPowerShellを利用するPowloadの典型的な感染の流れ、図3は検出回避の手口としてステガノグラフィの利用を追加した感染の流れです。

図2:Powloadの典型的な感染の流れ

図3:ステガノグラフィを利用した感染の流れ

このような手口を利用するPowloadの亜種は、情報窃取型マルウェアUrsnifおよびBeblohを作成し実行します。これらの最終的なペイロードの機能に関しては注目すべき違いは見られていません。拡散手法は、トレンドマイクロが2018年に確認した同じ情報窃取型マルウェアを送り込む日本のユーザを狙ったスパムメール送信活動と類似したものでした。ただし、2018年の当該事例では、スパムメールを送信するためにボットネット「Cutwail」が利用されました。

■ステガノグラフィの利用

画像の中にコードを隠ぺいするステガノグラフィの手法は新しいものではありません。例えば、バックドア型マルウェアを取得するためにステガノグラフィを使用するいくつかのサイバー攻撃集団が知られています。また、「malvertisement(不正広告)」のトラフィックを隠ぺいするためにステガノグラフィを使用するエクスプロイトキットも複数確認されています。別のマルウェアはコマンド&コントロール(C&C)通信を隠ぺいするためにステガノグラフィを利用しました。

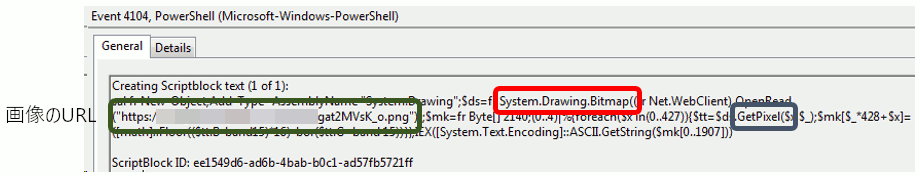

Powloadの事例では、ペイロードを作成および実行する不正なコードを取得するために利用されました。不正なコードを抽出する機能を解析したところ、Powloadはオンラインに公開されているコード「Invoke-PSImage」を悪用し、不正なコードを含む画像を作成していました。

スパムメールに添付された文書ファイルには、PowerShellスクリプトを実行する不正なマクロのコードが埋め込まれています。このスクリプトがオンラインにホストされた画像ファイルをダウンロードします。続いて、ダウンロードした画像を処理し埋め込まれたコードを取得します。

図4:画像をダウンロードし埋め込まれたコードを取得するコード

「GetPixel」関数を使用

図5:不正なコードが埋め込まれた画像の例

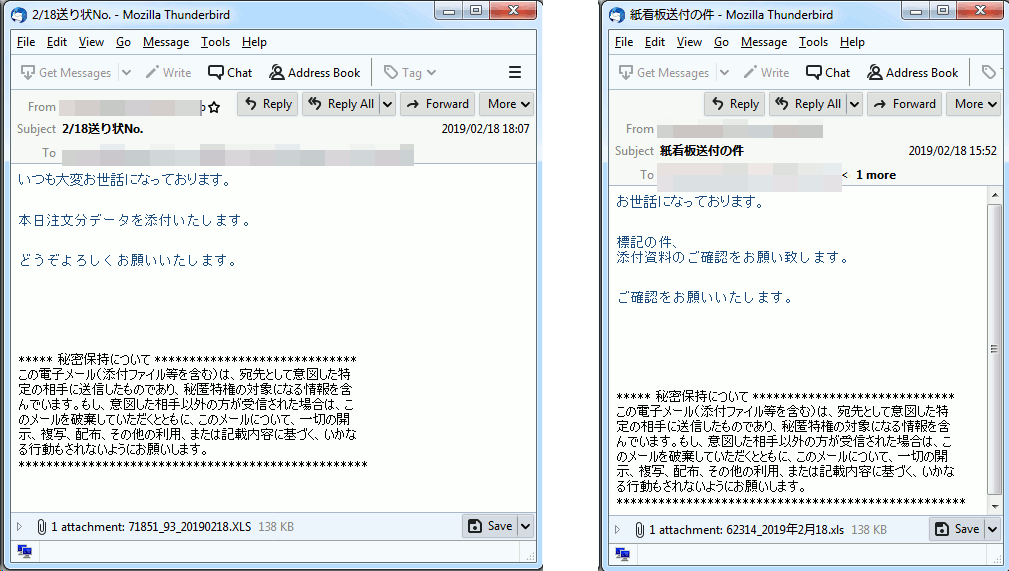

図6:スパムメールの例

ソーシャルエンジニアリングの手法でユーザに添付ファイルをクリックさせる

■攻撃対象となった企業

Powloadを拡散させるマルウェアスパムは、特定の国を狙い、その国のブランド名や語彙を使用したものでした。これにより、不正なメールの内容と添付ファイルは、そうとは知らない受信者にとってより説得力のあるものとなります。

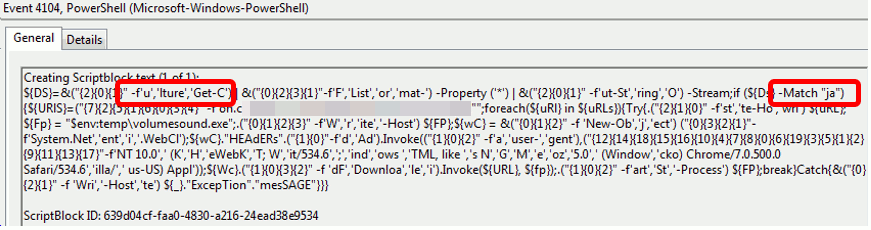

気付くことを難しくするもう一つの要素は、狙われた国のリージョンに設定されていない自動化された従来のサンドボックスソリューションではこのマルウェアを的確に解析できないという点です。なぜなら、攻撃対象の国以外ではこのマルウェアはメインの機能を実行しないためです。

地域を検出する手法は解析した検体ごとに異なります。いくつかの検体は、PowerShellコマンド「Get-Culture」を使用してコンピュータの地域設定を取得していました。

図7:PCの地域設定が日本に設定されているかどうかをチェックするPowerShellのコード

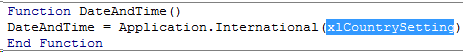

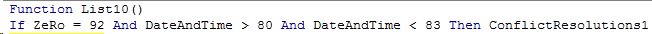

その他の検体は、現在のリージョン設定を保持しているExcelの「xlCountrySetting」プロパティの値を取得していました。

図8:「xlCountrySetting」の値をチェックし

81(日本)または82(韓国)の場合のみメインの機能を実行するマクロのコード

一方、IPアドレスから国を調べる無料のツールのURL「hxxp://ipinfo.io/country」にアクセスすることで位置を判別する検体も確認されています。

![「ipinfo[.]io」に接続するPowerShellコマンド](https://blog.trendmicro.co.jp/wp-content/uploads/2019/03/fig9_code-to-access-ipinfo-io.png)

図9:「ipinfo[.]io」に接続するPowerShellコマンド

■被害に遭わないためには

Powloadが2018年に検出が多かった脅威の1つであることは、このマルウェア自体は比較的古いものであるにもかかわらず、新しく採用した手口が有効であることを示しています。今後も、このマルウェアの開発者は機能追加を続けていくことが予測されます。また、別の情報窃取型マルウェアをペイロードとして送り込むために利用されることも十分考えられます。

ユーザはメールを利用した脅威への対策を実践し、不審なメールや望まないメールに注意してください。企業はPowerShellのような管理ツールを使用する際のベストプラクティスに従い、プロアクティブな対策を実施することによってネットワークの境界を保護してください。

■トレンドマイクロの対策

トレンドマイクロの以下のセキュリティ対策製品/ソリューションはこのような脅威からユーザを保護します。

- 個人のお客様向けの製品ラインナップ

- 法人向けエンドポイント製品「ウイルスバスター™ コーポレートエディション XG」

- 中小企業向けのクラウド型エンドポイントセキュリティサービス「ウイルスバスター™ ビジネスセキュリティ」

■侵入の痕跡(Indicators of Compromise、IoCs)

本記事で解説した脅威に関連する検出名とSHA256値は以下の通りです。

- Trojan.X97M.DLOADR.JHKK:23e85ee19a2f46f4f462e72995b6a91616ea2f315908c1566c36cd0afc3aa200

- Trojan.X97M.DLOADR.JHKH:667e30b20e0986c7def59f66d871a579a32f150b61f64aefd431864b33dced12

- Trojan.X97M.POWLOAD.NSFGAIDM:75a46329eed0e0a2948f4c5e35a3fda1e0f3a23d059ba019de33c654ff0e84fa

- Trojan.X97M.POWLOAD.NSFGAIBQ:81e10dc5acf7b150591d147c1101fed72d90648f1ec40a20798836d07258b804

参考記事:

- 「From Fileless Techniques to Using Steganography: Examining Powload’s Evolution」

By: Augusto Remillano and Kiyoshi Obuchi (Threats Analysts)

翻訳: 澤山 高士(Core Technology Marketing, TrendLabs)