トレンドマイクロは、「TrickBot」が、「販売時点情報管理(Point of Sales、POS)」システムを狙う新しいモジュールを追加したことを確認しました。TrickBotは元はシンプルなオンライン銀行詐欺ツール(バンキングトロジャン)でしたが、モジュールの追加によりさまざまな機能を追加してきたマルウェアです。最近では、2018年11月に、パスワード窃取モジュール「pwgrab32」が追加されたことを報告しました。本記事では、今回新たに確認されたPOSシステムを狙うモジュールについて解説します。この新モジュールは、感染PCが接続されたネットワークをスキャンし、POSに関連したサービスや機器を検索します。

新しいモジュールの挙動は、POS関連サービスがインストールされたネットワークを検出するのみで、クレジットカードやATM、その他のオンラインバンキング情報のようなPOSに関連する情報は収集しません。この攻撃は、将来の侵入に備えた情報収集の段階にあると考えられます。

■POSシステムを検索するモジュール「psfin32」の解析

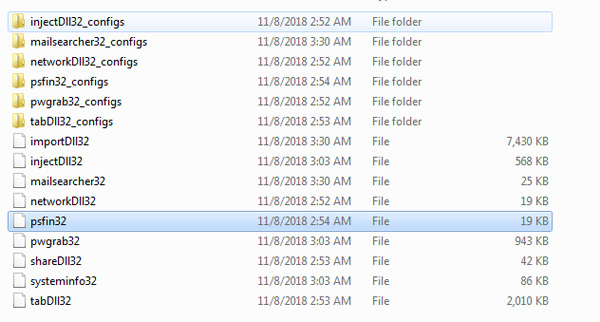

図1:POSシステムを検索する「TrickBot」の新モジュール「psfin32」

POSシステムを検索する新モジュール「psfin32」は、ネットワークドメイン情報を収集する既存のモジュールを基に開発されたと考えられます。しかし、「psfin32」の機能は、対象ドメイン内でPOSに関連した文字列を識別することに特化されています。

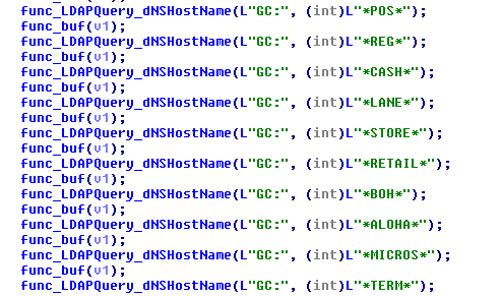

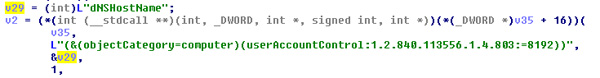

psfin32は、ドメイン管理者や基本的なユーザアカウントの情報に基づいてネットワーク内のPOSサービスを識別するために、以前のモジュールと同様にLDAPクエリを利用し、ネットワーク上のオブジェクトに関する情報を格納するActive Directory Service(ADS)にアクセスします。このLDAPクエリは、グローバルカタログの「dnsHostName」属性に以下の文字列が含まれたコンピュータを検索します。

| 「POS」 | 「LANE」 | 「BOH」 | 「TERM」 |

| 「REG」 | 「STORE」 | 「ALOHA」 | |

| 「CASH」 | 「RETAIL」 | 「MICROS」 |

図 2:dnsHostNameに含まれる文字列を検索するLDAPクエリ

図 3:コンピュータを検索するLDAPクエリ

以上のLDAPクエリで検索結果が得られなかった場合、ネットワーク内の異なるアカウントまたはオブジェクトに対してさらにクエリを実行します。

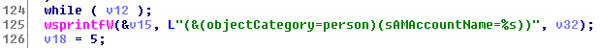

- sAMAccountName:Windows NT 4.0、Windows 95、Windows 98のような古いWindows OSおよびLAN Managerに対応するためにこのプロパティを使用

図4:ユーザのsAMAccountNameを検索するクエリ

図5:グループのsAMAccountNameを検索するクエリ

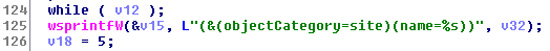

- サイト名

図6:サイト名を検索するクエリ

- Organizational Unit(組織単位、OU)

図7:組織単位名を検索するクエリ

ドメイン管理者を検索対象とするクエリに加え、psfin32は、「UserAccountControl(ユーザアカウント制御、UAC)= 8192」という条件で、ネットワーク内の基本的なユーザアカウントを含むコンピュータを対象にクエリを送信します。

図8:ドメイン管理者以外のユーザを検索するクエリ

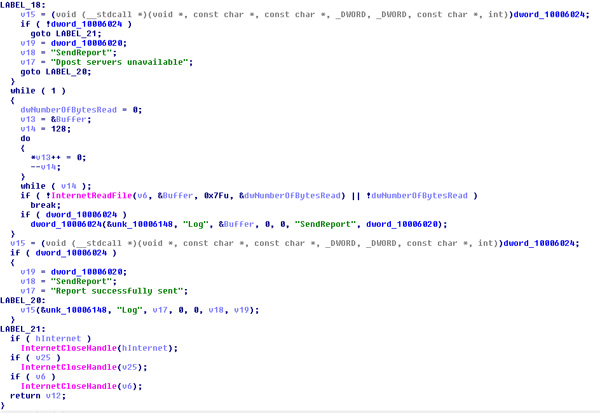

「TrickBot」は、収集した情報を事前に設定した「Log」ファイルに保存し、POSTメソッドを使用してコマンド&コントロール(C&C)サーバ「Dpost」に送信します。C&Cサーバにアクセスできない場合、「Dpost servers unavailable(Dpostサーバは利用できません)」というメッセージが表示されます。成功した場合は、「Report successfully sent(レポートが正常に送信されました)」というメッセージが表示されます。

図9:「TrickBot」のC&C通信

「TrickBot」が送り込まれた時期を考えると、攻撃者は情報収集およびマルウェア拡散のために休暇シーズンを利用しようとしているのかもしれません。つい先日、2018年11月には、インターネット上の不正活動監視プログラム「ISC」のマルウェア解析者Brad Duncan氏がTrickBotに関連する事例を報告しています。この事例では、TrickBotをダウンロードするマクロが添付されたスパムメールが米国で拡散されました。キャンペーンで利用された文書のダウンロードURLは現在アクセス不可となっていますが、ユーザや企業は、不審な電子メールや添付ファイルを安易に開かないように注意する必要があります。

■トレンドマイクロの対策

モジュール化されたTrickBotの特性を踏まえると、今後も検出や防御を困難にするための変化が続くと予想されます。ユーザや企業は、多層的な防御アプローチによって「TrickBot」のようなマルウェアの脅威から自身を保護してください。

トレンドマイクロの法人向けエンドポイント製品「ウイルスバスター™ コーポレートエディション XG」や中小企業向けのクラウド型エンドポイントセキュリティサービス「ウイルスバスター™ ビジネスセキュリティ」は、不正なファイルを検出し、関連する不正な URL をブロックすることによって、強固な保護を提供します。

■侵入の痕跡(Indicator of Compromise、IoC)

関連するSHA256は以下の通りです。

- TrojanSpy.Win32.TRICKBOT.AL:a9b00d12f7fa52209a8ead91bb595522effc0ab5e4dcfa02e0d145ae7ea1cb19

参考記事:

- 「TrickBot’s Bigger Bag of Tricks」

by Noel Anthony Llimos and Carl Maverick Pascual

翻訳: 益見 和宏(Core Technology Marketing, TrendLabs)