ゼロデイ脆弱性を利用する攻撃ツールは、その脆弱性が修正されればたちまち威力を失います。攻撃者は、更新プログラムが公開されてしまう前に、自身の攻撃ツールを最大限に活用しようと考えるようです。そのような例として、トレンドマイクロは、2016年10月末と 11月初旬に、諜報活動を目的とした集団「Pawn Storm」が、世界中の政府機関や大使館を狙った標的型攻撃を活発化するのを確認しました。標的型サイバー攻撃キャンペーン活動で知られる Pawn Storm は、「Fancy Bear」、「APT28」、「Sofacy」、「STRONTIUM」という別名でも知られています。Pawn Storm は、Adobe Flash Player に存在するゼロデイ脆弱性「CVE-2016-7855」を、Microsoft Windows のオペレーティングシステム(OS)の抱える権限昇格の脆弱性「CVE-2016-7255」と組み合わせて攻撃に利用します。なお、「CVE-2016-7855」の更新プログラムは 2016年10月26日に、「CVE-2016-7255」の更新プログラムは 2016年11月8日に公開されました。

Adobe Flash Player の脆弱性「CVE-2016-7855」の更新プログラムが公開された後、Pawn Storm はこれら2つの脆弱性を利用する攻撃ツールの利用価値を下げたと推測されます。それまで重要な標的への攻撃に限定して利用していましたが、広い対象への攻撃に利用し始めました。弊社は、それでも、2016年10月28日から 11月初旬にかけて、依然として重要な標的に対しての攻撃を複数確認しました。

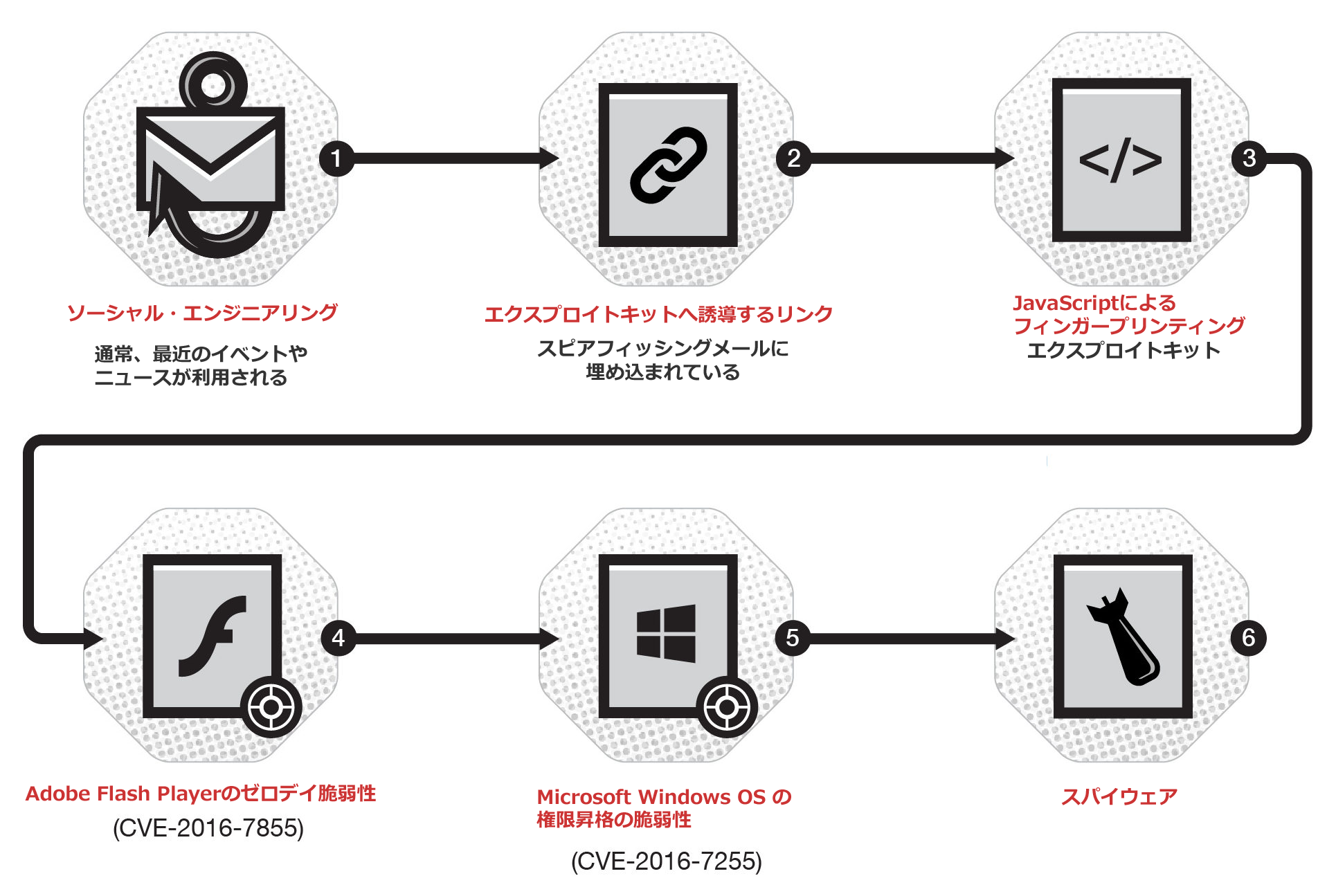

図1:標的型メールによる攻撃の感染経路

2016年11月初旬、Pawn Storm は世界中のさまざまな政府へ標的型メールを送信しました。11月1日に実行された Pawn Storm の作戦の1つで利用されたメール件名は、「European Parliament statement on nuclear threats(日本語訳:欧州議会による、核の脅威についての声明)」というものでした。メールは、まるで正規の欧州連合の広報担当者から送信されているように見えましたが、実際には、送信元メールアドレスは偽造されたものでした。標的型メールのリンクをクリックすると、Pawn Storm の攻撃に利用されるエクスプロイトキットに誘導されます。

エクスプロイトキットは、JavaScript を利用して、感染ユーザの PC を状況を確認します。そしてこのスクリプトは、OS の詳細、タイムゾーン、インストールされているブラウザのプラグイン、設定言語などの情報を収集し、エクスプロイトキットのサーバへ送出します。エクスプロイトキットのサーバはそこからエクスプロイトコードを送信するか、または、無害なサーバへ誘導します。弊社は、最近の攻撃で、エクスプロイトキットが標的としたユーザ PC の Adobe Flash Player の脆弱性「CVE-2016-7855」を突き、次に、当時未修正であった Windows の権限昇格の脆弱性「CVE-2016-7255」とあわせて攻撃に利用するのを確認しました。Windows Vista から Windows 7 までを利用し、Adobe Flash Player の更新プログラム未適用だったユーザは、感染の恐れがあります。

2016年10月28日から 11月初旬までに、数通の標的型メールが大使館や政府機関に送信されました。その中で、軍事や防衛のニュースに特化したメディア組織である「Defence IQ」主催の会議「Cyber Threat Intelligence and Incident Response conference in November」への招待状を偽装したメールが確認されています。会議自体は実在のものですが、送信元が偽造されていました。標的型メールには “Programm Details.doc” というリッチテキストフォーマット(拡張子:RTF)の文書が含まれていました。

RTF文書(「TROJ_ARTIEF.JEJOSU」として検出)を開封すると、2016年11月末に開催が予定されている本物の会議の詳細プログラムが表示されます。しかし、この RTF文書には不正な Flashファイル “SWF_CONEX.A” が埋め込まれており、リモートサーバから別のファイルをダウンロードします。Pawn Storm による攻撃の手法については、すでに報告があります。弊社は、埋め込まれた Flashファイルによってダウンロードされるエクスプロイトコードを確認。エクスプロイトコードは、先日修正されたばかりの脆弱性「CVE-2016-7855」を突き、他のファイルのダウンロードを試みます。現在、このファイルを解析中であり、現時点では、Microsoft Word の異常終了を繰り返しています。

図2:Pawn Storm が利用する標的型メール

図3:標的型メールに添付されていたRTF形式の文書ドキュメント。この文書ファイルには、リモートサーバからエクスプロイトコードをダウンロードする Flashファイルが埋め込まれている。文書ファイル自体には、11月末に実際にロンドンで開催される会議のプログラムについて記述

ゼロデイ脆弱性「CVE-2016-7255」の確認から Adobe および Microsoft による更新プログラム公開の期間(それぞれ 10月26日および 11月8日)に、、上述の2つの攻撃キャンペーン以外にも、Pawn Storm による複数の攻撃キャンペーンが実行されました。このことは、Pawn Storm がゼロデイ脆弱性が確認されるとすぐさま標的型攻撃活動を増強したことを物語っています。この間、Flash Player の脆弱性に対する更新プログラムを適用できていなかった企業組織もあるかもしれません。Windows による更新プログラムに至っては 11月8日まで公開されませんでした。

これらの脅威から PC を保護するため、MS16-135で公開されている更新プログラムを適用し Windows OS を最新にするとともに、定例外更新プログラムで公開されている Flash Player の更新プログラムを直ちに適用してください。

■トレンドマイクロの対策

トレンドマイクロ製品をご利用のユーザは、この脅威から守られています。弊社のネットワーク挙動監視ソリューション「Trend Micro Deep Discovery(トレンドマイクロ ディープディスカバリー)」のサンドボックスや「Script Analyzer」エンジンにより、他のエンジンやパターンの更新がなくても、この脅威をその挙動で検出することができます。ブラウザ向け脆弱性利用対策技術「ブラウザガード」を搭載する「ウイルスバスター クラウド」や「Trend Micro Virtual Patch for Endpoint(旧 Trend Micro 脆弱性対策オプション)」、「ウイルスバスター ビジネスセキュリティ」といったネットワーク端末へのセキュリティ対策製品は、エクスプロイトコードをホストする URL にアクセスすると同時にエクスプロイトコードをブロックします。

ネットワークセキュリティ対策製品「TippingPoint」では、以下の MainlineDVフィルターにより今回の脅威をブロックします。

- 25498: HTTP: Adobe Flash AMF Use-After-Free Vulnerability

- 25729: HTTP: Microsoft Windows NtSetWindowLongPtr Privilege Escalation Vulnerability

- 25728: HTTPS: TROJ_KEFLER.A Checkin

「TSPY_SEDNIT.F」は、「Trend Micro Deep Discovery(トレンドマイクロ ディープディスカバリー)」のサンドボックスにより、 「VAN_FILE_INFECTOR.UMXX」として検出対応されます。

トレンドマイクロ製品をご利用のユーザは、問題のゼロデイ脆弱性を利用した攻撃から守られています。サーバ向け総合セキュリティ製品「Trend Micro Deep Security」およびエンドポイントの脆弱性対策製品「Trend Micro Virtual Patch for Endpoint(旧 Trend Micro 脆弱性対策オプション)」をご利用のお客様は、以下の DPIルールによって脆弱性を利用する脅威から保護されています。

- 1008003-Adobe Flash Player Use-After-Free Vulnerability (CVE-2016-7855)

- 1008033-Microsoft Windows Elevation Of Privilege Vulnerability

侵入の痕跡(Indicators of Compromise、IOC)

●エクスプロイトキットをホストするWebサイト:

- abc24news[.]com

- defenceglobalnews[.]com

- globaldefencetalk[.]com

- politlco[.]com

- pressservices[.]net

- washingtnpostnews[.]com

- worldpressjournal[.]com

- worldpostjournal[.]com

RTF文書(「TROJ_ARTIEF.JEJOSU」として検出): 4173b29a251cd9c1cab135f67cb60acab4ace0c5

CVE-2016-7855検体(「SWF_EXES.A」として検出): cb1e30e6e583178f8d4bf6a487a399bd341c0cdc

ペイロード(「TSPY_SEDNIT.F」として検出): c2f8ea43f0599444d0f6334fc6634082fdd4a69f

●コマンド&コントロール(C&C)サーバ:

- microsoftstoreservice[.]com

- servicetlnt[.]net

- windowsdefltr[.]net

●SWFファイルの埋め込まれたRTF文書がエクスプロイトコードをダウンロードするリモートサーバ:

- appexsrv[.]net

- securityprotectingcorp[.]com

- uniquecorpind[.]com

- versiontask[.]com

※協力執筆:Francis Antazo および Jeanne Jocson

参考記事:

翻訳:室賀 美和(Core Technology Marketing, TrendLabs)