オンライン銀行詐欺ツール(バンキングトロジャン)は、利用者から詐取したクレジットカード情報をサイバー犯罪者が運用する不正サーバへアップロードします。このような詐取情報を集積するための不正サーバは、特に「マニピュレーションサーバ」とも呼ばれています。今回、社外のセキュリティリサーチャーからの情報提供を基に、トレンドマイクロでは活動継続中のマニピュレーションサーバを確認しました。そして更なる調査により、マニピュレーションサーバ内に日本国内のクレジットカード情報が最大 1,800 件保持されていたことを突き止めました。マニピュレーションサーバ内の情報が確認できるケースは稀であり、日本を狙うバンキングトロジャンによる被害の実体を示す貴重な事例として報告します。なお、トレンドマイクロでは、既に詐取されたみられるクレジットカード情報について各カード会社への連絡を行っております。

■国内利用者のクレジットカード情報を狙うバンキングトロジャン

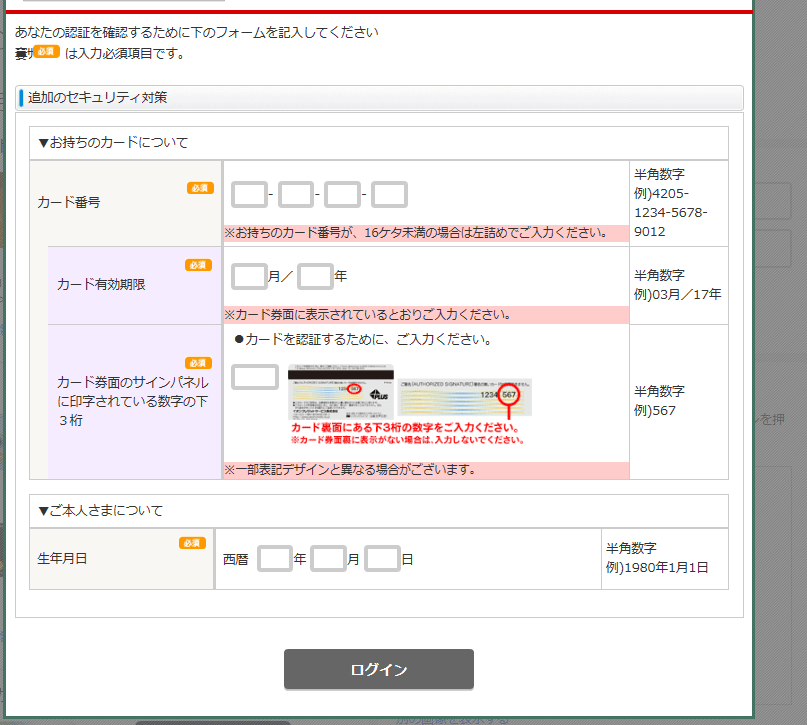

バンキングトロジャンは、「Web インジェクション」という手法を使って利用者から情報を詐取します。バンキングトロジャンは、インターネットバンキングやクレジットカードをはじめ、あらかじめ情報詐取対象となるウェブサイトの URL のリストを持っています。そして利用者が対象となる URL のひとつにアクセスした場合、サイト本来のページに加えて偽表示を出し、利用者を騙して情報を入力させ、詐取します。この手口はフィッシング詐欺の偽サイトに似ていますが、偽サイトの場合にはブラウザ上の URL 表示は正規の URL とは異なるため、利用者が不審に思い攻撃に気づくきっかけとなりえます。しかし「Web インジェクション」の場合には、正規サイトへのアクセス中に偽の表示を混入させるので、ブラウザの URL 表示は正規サイトの URL のままのため不審に思われる可能性が減ります。

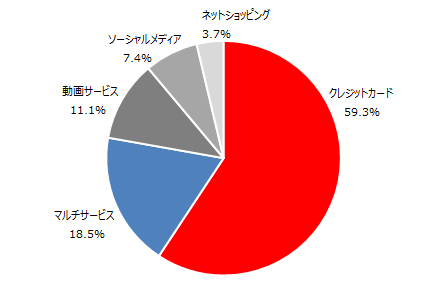

この情報詐取の活動について、「バンキングトロジャン」という名称から銀行や金融機関の Web サイト上で提供されるインターネットバンキングサービスのみが詐取の対象であるものと認識されている方が多いかもしれません。しかし、バンキングトロジャンは既にネットバンキング以外の認証情報や個人情報も狙う、総合的な情報詐取ツールとなっています。顕著な例として、今年 3 月に日本を狙う攻撃が確認されたバンキングトロジャン「Panda Banker」(トレンドマイクロ検出名「ZBOT」)では、詐取対象サイトとしてカード会社のサイトが過半数を占めており、銀行などのインターネットバンキングサイトは全く対象にしていなかったことが確認されています。

図:3 月に確認された「Panda Banker」の詐取対象サイト別割合

図:「Panda Banker」の Web インジェクションによる偽のカード情報入力画面表示例

現在日本で最も検出の多いバンキングトロジャンである「URSNIF」(別名:DreamBot、など)も、以前からクレジットカード情報を狙っており、既にバンキングトロジャンの目的の中でクレジットカード情報はネットバンキングの認証情報と並ぶ主要な標的となっているものと言えます。

■国内利用者の実被害を確認

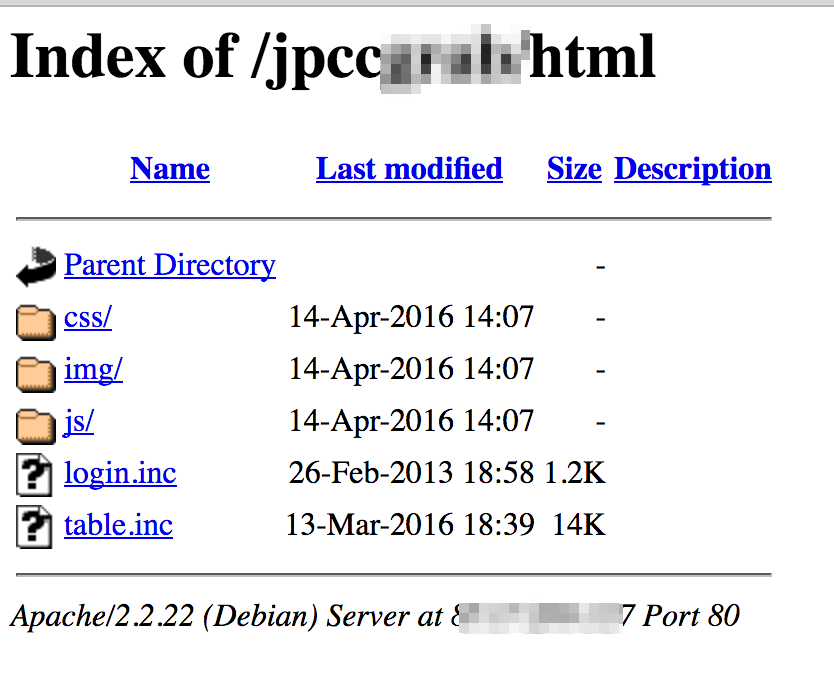

今回トレンドマイクロが調査したマニピュレーションサーバでは、サイト内の情報が Web 上でアクセス可能な設定となっていました。一般的にマニピュレーションサーバ内の情報にはアクセス不可であり、このサーバを使用するサイバー犯罪者が何らかの設定ミスをしていたものと推測されます。

図:Web 上でアクセス可能になっていたマニピュピレーションサーバの表示例

Web 上で公開されていた情報の中には、バンキングトロジャンによって詐取されたと思われるクレジットカード情報のデータベースも含まれていました。このカード情報が含まれていた URL パスには「JPCC」という文字列が含まれており、これはまさに日本のクレジットカード情報を集積するために用意された URL と考えられます。マニピュレーションサーバは「Grabber(グラバー)」と呼ばれる Web インジェクションや自動不正送金(ATS)などの活動を実現するためのツールを使用して構築されているものと考えられ、URL のパスも予めツール側で設定されているものと推測されます。

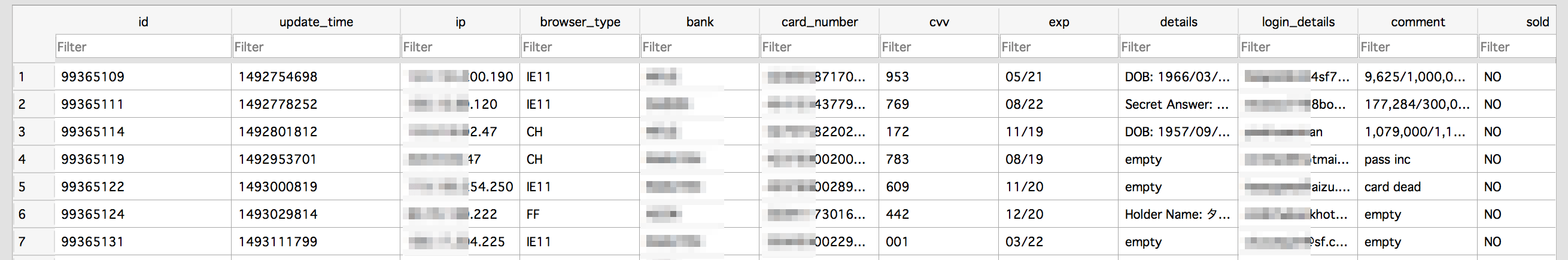

図:アクセス可能になっていたクレジットカード情報データベースの表示例

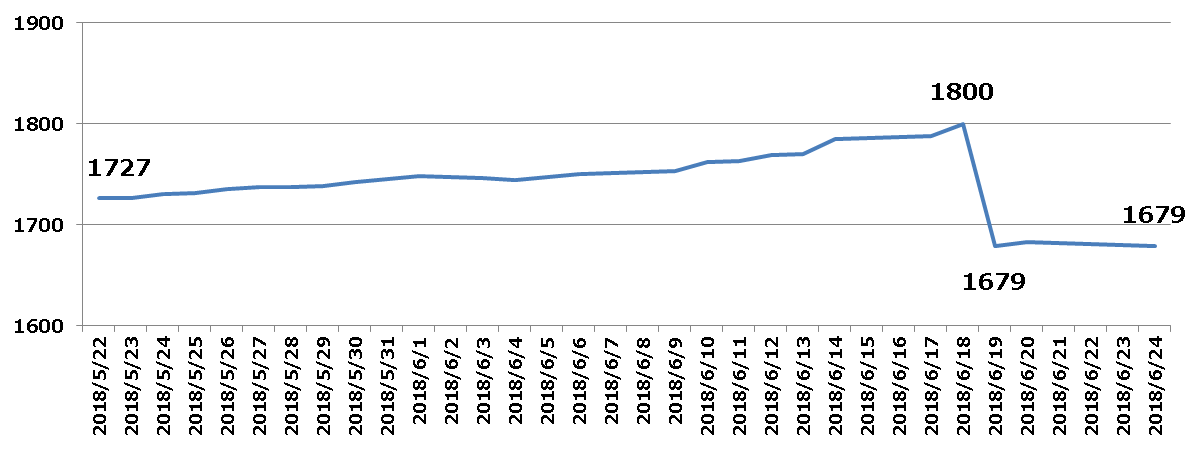

クレジットカード情報が保持されていたデータベースには、最大で 1,800 件のカード情報が保存されていたことを確認しています。6 月 18 日までは 1 日平均 2 件のスピードでカード情報が新たに追加されている中で、6 月 19 日に突然 100 件以上のカード情報がデータベースからなくなっていることも合わせて確認されています。このことからは、このマニピュレーションサーバを使用するサイバー犯罪者が、バンキングトロジャンの攻撃をいったん終了させるために不要なカード情報のレコードを削除した、などの可能性が考えられます。

詐取されたカードの情報としては発行元やカード番号に加え、セキュリティコード(CVV)や有効期限などといったカードの不正利用を可能にできるだけの情報が含まれていました。また生年月日やサイトの認証情報、「秘密の質問」などの機微な情報も詐取されており、それぞれのカード会社のウェブサイトに応じて必要な情報の詐取にも違いあることがわかります。

1 つ興味深い点として、このデータベース内には「comment」や「sold」といった項目が存在しています。これらの項目は、この攻撃を行っているサイバー犯罪者側が、詐取したクレジットカード情報の換金や不正利用といった活動を行う上で使用していたものと考えられます。また、「comment」欄にはロシア語と思われる単語が使用されている場合があり、このクレジットカード情報を操作するサイバー犯罪者にロシア語を使用する者がいると推測されます。この「comment」や「sold」といった項目を含めてデータベース自体は頻繁に更新されており、バンキングトロジャンを使用するサイバー犯罪者のアクティブな活動がうかがわれます。

図:クレジットカード情報を蓄積していたデータベースのレコード数推移

5/22~6/18 の 1 カ月弱で 73 レコード増加しており、

平均して 1 日 2 件以上の被害が継続して発生していたと考えられる

6/19 に突然レコード数が減少しており、

サイバー犯罪者はこのマニピュレーションサーバを使用する攻撃を一段落させた可能性がある

警察庁や全国銀行協会が公表しているネットバンキングからの不正送金被害は年々減少しており、バンキングトロジャンの脅威も一見すると縮小しているように思えます。しかし今回の事例では、バンキングトロジャンを使用する攻撃はネットバンキングの不正送金に加え、クレジットカード情報の漏えいという被害を国内のインターネット利用者に与え続けている実態が明らかになりました。また、自分はネットバンキングをやっていないからバンキングトロジャンの攻撃とは無関係である、という認識も誤ったものであり、自身の個人情報を守るためにもバンキングトロジャンの攻撃には注意すべきであると言えます。

■被害に遭わないためには

バンキングトロジャンなど、不正プログラムの拡散手法は、メール経由と Web 経由に二分されます。メール経由の攻撃では、脆弱性の利用が無ければ、添付ファイルを開かない限り感染することはありません。現在マルウェアスパムの添付ファイルはほとんどが圧縮ファイルとなっており、不正プログラムの本体としては、実行可能ファイル(拡張子 EXE、SCR、PIF など)、スクリプトファイル(拡張子 JS、WSF など)Microsoft Office や PDF などの文書ファイル(拡張子 DOCX、XLSX、PDF など)、ショートカットファイル(拡張子 LNK)が使用されています。このようなメールの添付ファイルを、不用意に開かないようにしてください。添付ファイルを開く前に今一度メールの内容を確認することで不審な点に気づける場合もあります。また、攻撃者は自身の攻撃を成功させるために、常にメールの件名や添付ファイルなどの攻撃手口を変化させていきます。常に最新の脅威動向を知り、新たな手口に騙されないよう注意を払ってください。また、そもそも不審なメールを可能な限りフィルタリングし、手元に届かないようにする対策も重要です。

Web 経由の攻撃では、脆弱性を利用する攻撃が多く見られていますので、PC にインストールされている各種ソフトウェアのアップデートを欠かさず行うことが最善の防御となります。特に Internet Explorer などのブラウザや Adobe Flash Player、Java など、インターネット利用時に使用される製品のアップデートに注意してください。また、ブラウザで使用するフォントやセキュリティ向上のためのプログラムなどと偽って利用者を騙し、不正プログラムをダウンロードさせる手口も見られます。手口を知り、騙されないよう注意するとともに、不正サイトへのアクセスを自動的にブロックするWeb対策製品を導入することも重要です。

また、バンキングトロジャンは Web インジェクションの手法により、正規サイトのアクセス時に偽表示により利用者を騙して、認証情報の詐取を行います。サイトへのログイン画面などで普段とは異なる表示があった場合には安易に情報を入力せず、表示についてサイト側に連絡して確認することを推奨します。

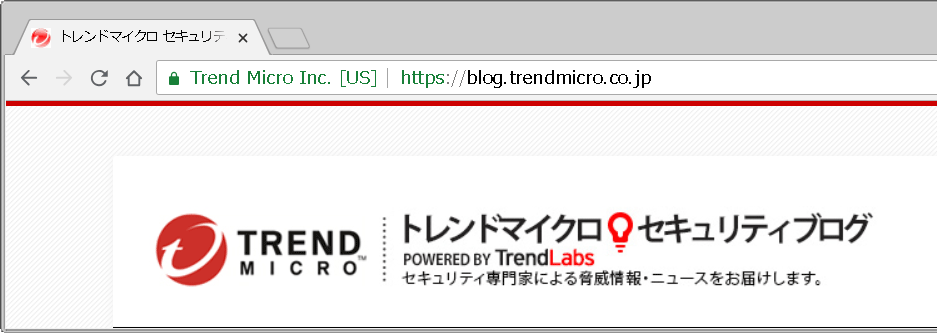

またWebインジェクションを行った場合、Web サイト上での情報入力時に欠かせない暗号化の通信(HTTPS)が途切れてしまうため、ブラウザの URL 表示に HTTPS の鍵マークの表示があるかどうか、表示がある場合も本来のサイト運営者の企業名が表示されているかどうかの 2 点に着目することで偽表示に気づくことができます。

図:本ブログの HTTPS 表示の例(Google Chrome ブラウザの場合)

「Trend Micro Inc.」という企業名も表示されている

■トレンドマイクロの対策

トレンドマイクロ製品では「ファイルレピュテーション(FRS)」技術により不正プログラムの検出を行います。「ウイルスバスター クラウド」、「ウイルスバスター コーポレートエディション」、「ウイルスバスター ビジネスセキュリティサービス」などのエンドポイント製品では「FRS」技術によりウイルス検出を行っています。同時に、これらのエンドポイント製品では挙動監視機能(不正変更監視機能)の強化により、侵入時点で検出未対応の不正プログラムであってもその不正活動を検知してブロック可能です。特に「ウイルスバスター コーポレートエディション XG」はクロスジェネレーション(XGen)セキュリティアプローチにより、高い検出率と誤検出/過検出の回避を両立しつつ、コンピュータへの負荷軽減を実現しています。

不正プログラムを拡散させるマルウェアスパムについては、「E-mailレピュテーション(ERS)」技術でスパム受信前にブロックします。「InterScan Messaging Security Virtual Appliance™」、「Trend Micro Hosted Email Security™」、「Cloud Edge™」などのメール対策製品では特に ERS技術により危険な電子メールの受信をブロックします。

不正プログラムの拡散などに使用される不正サイトについては「Web レピュテーション(WRS)」技術でアクセスをブロックします。「InterScan Web Security」、「Cloud Edge」などのゲートウェイ製品では WRS 技術により、LAN 内全体からの不正サイトへのアクセスをブロックできます。「ウイルスバスター クラウド」、「ウイルスバスター コーポレートエディション」、「ウイルスバスター ビジネスセキュリティサービス」などのエンドポイント製品でもWRS技術により端末から不正サイトへのアクセスをブロックします。

※調査協力 Forward-looking Threat Research(FTR)、林憲明(プリンシパルセキュリティアナリスト)

【更新情報】

| 2018/07/04 12:36 | 「マニュピレーション」を「マニピュレーション」に訂正しました。 |