家庭用ルータを悪用して個人情報を窃取することは可能ですが、この事実は、まだほとんどの人に知られていません。サイバー犯罪者は、「DNS設定の変更を行なうトロイの木馬型の不正プログラム(DNSチェンジャー)」を利用することで、あまり目立たないルータ関連のネットワークさえも、有効な手口として駆使する手立てを見出したようです。

トレンドマイクロでは、DNSサーバに不正な設定が施された状態で出荷される可能性のあるルータの事例はすでに確認しています。しかし今回の事例は、DNSチェンジャーという不正プログラムが、ルータおよびその DNS設定を変更します。これにより、正規の銀行関連サイトもしくは攻撃者に指定されたその他の Webサイトを閲覧した場合、ユーザは、この不正プログラムによって不正な Webサイトに誘導される可能性があります。そして誘導先の Webサイトでサイバー犯罪者により、ユーザのアカウント認証情報や、暗証番号、パスワードなどが窃取される恐れがあります。

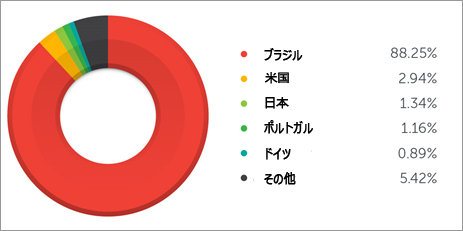

弊社では、この手口に関連した不正な Webサイトの増加をブラジルや、米国、日本で確認しています。特にブラジルは全体の 88%を占めています。これらの Webサイトでは、ブラウザのスクリプトが実行され、内部ネットワークから被害者のルータへ総当たり攻撃が仕掛けられます。そしてこれにより取得した認証情報を利用して、管理権限の画面へアクセスされます。このスクリプトは、単独の HTTP要求を送信し、DNSサーバの IPアドレスを変更します。こうして正規の IPアドレスが別の IPアドレスに置き換えられることで感染が完了します。なお、この場合、ナビゲーションに伴う一時ファイルを除き、感染PC上 で新たなファイルが作成されることは無く、引き続き行うべき手続きも必要なく、感染PC上ではこれ以上の変更は発生しません。

このように DNS設定が変更されるため、ユーザは、信頼のおける Webサイトを複製したフィッシングサイト等を閲覧しても気づかない状況に陥ります。特にルータの認証情報を初期設定のままで変更していないユーザは、こうした攻撃の被害を受ける可能性が高いと言えます。

■DNSチェンジャーで総当り攻撃が可能に

DNS は、IPアドレスをドメイン名に割り当てるインターネットの規格で、いわば「人間が認識しやすいホスト名から PC が認識しやすい IPアドレスへ変換する電話帳」のような役割を果たします。従って今回の場合、サイバー犯罪者の手口とは、「DNS設定を変更できる DNSチェンジャーという不正プログラムの作成」であると言えます。本ブログでは、2011年に DNSチェンジャーについて取り上げています。「Rove Digital」や「Esthost」という会社を通じて巨大ボットネット運営に関与していたサイバー犯罪者集団の事例で、400万以上の PC がこのタイプの不正プログラムに感染していました。この事例では、FBI により巨大ボットネットが閉鎖された「Operation Ghost Click」作戦として、弊社も捜査や検挙に大きく貢献しました。

DNS は、通常、インターネット・サービス・プロバイダ(ISP)によって割り当てられるため、一般的にインターネットユーザが意識することはありません。DNS は、普段の要求どおりに動作するため、わざわざ不審を抱くべき領域ではないという認識が浸透しているからです。

DNS設定は、ユーザがブラウザを使用する際の「道路標識」のようなものです。従って、DNSチェンジャーに感染するとは、そうした「道路標識」がユーザの知らない間に取り替えられたということを意味します。このため、銀行関連のWebサイトを閲覧する際に正しい URLを入力したり、強固なパスワードでログインしたり、利用後は必ずログアウトするなど、適切なセキュリティ対策をユーザが注意深く実行していても、取引前に DNSチェンジャーによって別のサイトに誘導される可能性は回避できず、個人情報が窃取される危険性にもさらされることになります。

このタイプの不正プログラムは、新しくはありませんが、最近では特にブラジルでのフィッシング攻撃で、この手口に関するリンクの増加を確認しています。これらのリンクは、弊社で「HTML_DNSCHA」として検出しているスクリプト型不正プログラムの侵入経路として利用されています。この不正プログラムは、内部ネットワークからルータに向けて総当り攻撃を実行します。ただし、ユーザのブラウザによりこの不正なスクリプトを実行されても、ネットワークの観点からは「ユーザの PC からルータに向けて DNS設定の変更が要求された内部ネットワークのトラフィック」としてしか、ネットワーク管理者には認識されません。従って、外部からの攻撃を想定してファイヤーウォールやルータのログを監視しているネットワーク管理者は、「何も問題ない」と判断してしまいます。

ルータの所有者は、パスワードを新たに作成して変更することも少なく、よく知られたルータ製品の場合は、メーカの初期設定の認証情報をそのまま使用していることも多く、オンライン上で入手したパスワードを片っ端から使用する総当り攻撃は、特にこうしたルータへの侵入を試みる上で成功する可能性が高くなります。

こうしてルータの管理画面へアクセスされると、さらにスクリプトが単独の HTTP要求を送信し、DNSサーバの IPアドレスを別の IP へ置き換えます。サイバー犯罪者が行うべきことはこれですべてであり、この時点からルータは完全にサイバー犯罪者の手に落ちたことになります。そしてナビゲーションに伴う一時ファイルを除き、感染PC上には新たなファイルは作成されず、引き続き行うべき手続きも不要であり、感染PCのユーザからは、改変された痕跡は一切確認できません。

実際、感染後もユーザは、何も不審に感じることなく、好みの Webサイトを自由に閲覧できます。ただし、サイバー犯罪者が選定したWebサイトを閲覧した場合は危険にさらされます。上記の例で述べるならば、ユーザは、誘導先のフィッシングサイト(正規サイトの複製)を閲覧することになり、巧妙に複製されたこのサイトでユーザが入力する個人情報が窃取される恐れがあります。

むろんこの点からも、特にルータの認証情報を初期設定のままで変更していないユーザは、こうした攻撃の被害にさらされる危険性が高いと言えます。

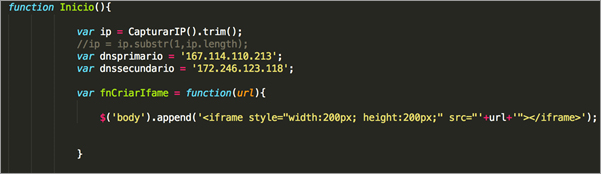

弊社が解析した検体からも、IPアドレスを変更する不正活動が確認できます。図1 は、この動作を実行するソースコードの一部です。

図1:ユーザの IPアドレスを収集するソースコード

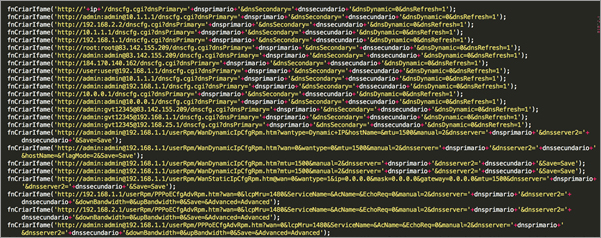

このスクリプトは、ルータの IPアドレスおよび管理者情報の両方を推測する設定になっています。また、単独で複数のルータ端末へ対応可能であることも確認できます。この例では、D-Link社製および TPLINK社製の ADSLルータを対象にしています。両社の製品は、ブラジルで非常に人気があります。図2 は、総当り攻撃を実行するソースコードです。

図2:総当り攻撃を実行するソースコード

このスクリプトからは、クラスA および C の IPアドレス、さらに外部(公共)IPアドレスを利用してルータに接続を試みようとしていることが分かります。ここからも、ルータの初期設定を利用しようとしている手口であることが容易に理解できます。

■被害はブラジルに集中

上述のとおり、今回の脅威で影響を受けたルータの大多数は、ブラジルに集中しています。図3 は、DNSサーバにより誘導された URL へのアクセス数の割合を国別に示したものです。

図3:影響を受けたルータの大半はブラジルに集中

誘導先の Webサイトのいくつかは、モバイル端末でも閲覧可能なサイトであることを確認しています。これはつまり、この攻撃でルータの DNS設定が変更されると、モバイル端末も含め、このルータのネットワークに関連するすべての端末が影響を受けることを意味しています。

今回の攻撃は、オンライン銀行詐欺に限ったものではない可能性があります。「モノのインターネット(Internet of Things、IoT)」の関連機器やスマートデバイスにも被害が及ぶ危険性があります。サイバー犯罪者は、これらの機器で使用されている認証や関連Webサイトの DNS名を簡単に変更することが可能であり、これにより、ユーザの個人情報が窃取される恐れもあります。

■トレンドマイクロの対策

今回の攻撃やその他のルータを悪用した攻撃を防ぐために、弊社は以下とおりにルータを設定することを推奨します。

- すべてのアカウントに強固なパスワードを使用する

- 初期設定と異なるIPアドレスを使用する

- リモート管理機能を無効にする

ルータの DNS設定を定期的に検査し、メールプロバイダやネットバンキング等、個人情報の入力が必要な Webサイトに注意することも大切です。通常、これらの Webサイトでは、正規の「Secure Sockets Layer(SSL)」認証が表示されているはずです。その他、「NoScript」など、スクリプトがブラウザ上で実行されるのを事前にブロックするブラウザ拡張機能をインストールすることも有効な対策です。

セキュリティリサーチャーやネットワークの IT管理者向けには、筆者が作成したこちらの簡単な UNIX のシェルスクリプトをご利用いただけます。このスクリプトは、メールプロバイダやネットバンキング等のよく知られたドメイン名一覧を設定し、その上で不審な DNSサーバのアドレスを受信し、初期設定の DNSサーバを使用します。これにより、一方の DNSクエリ要求が公共の DNSサーバ(例えば Google 所有のサーバ等)へ、もう一方の DNSクエリ要求が不審な DNSサーバへ送信され、双方の応答を比較します。応答が異なる場合は、その違いが、不審な DNSサーバが不正であるという指標となります。

以下は、今回の攻撃に関連した「HTML_DNSCHA.SM」のハッシュ値です。

- b7f2d91a1206b9325463e7970da32a0006a3ead5

- 92b62f4a5bcf39e2b164fb5088b5868f54fa37b0

- 48dbea87e50215504d3f5b49f29ecc4f284c6799

- af6398ea2ade1ec6d3b3f45667f774008593a59f

- 07a97f34b73c4525c65dabe1de15340e31d3353a

- 86363fcf087c5d5a6830b7c398a73ea3fa4ee961

- 62a2f5f5c6dd075c2dc3c744273fc8689e2e1e5f

- 321f4ba49d978c7d2af97b2dc7aab8b40c40d36e

以下は、不正な DNSサーバのIPアドレスです。

- 119.37.193

- 119.49.210

- 8.68.249

- 8.85.139

- 64.186.146.68

- 64.186.158.42

- 218.186.2.16

- 218.186.2.6

- 192.99.111.84

- 46.161.41.146

参考記事:

- 「DNS Changer Malware Sets Sights on Home Routers」

by Fernando Merces(Senior Threat Researcher)

翻訳:臼本 将貴(Core Technology Marketing, TrendLabs)