2017 年以降、仮想通貨を狙うサイバー犯罪者の動きが顕著になっています。2018 年に入り日本でも仮想通貨取引所サイトでの仮想通貨の不正出金や流出の事例が相次いで発生したことに続き、仮想通貨ウォレットの情報を盗むマルウェア(トレンドマイクロ製品では「TSPY_COINSTEAL.G」として検出対応)を配布した高校生の逮捕事例もこの 1 月 30 日に明らかになりました。現在、仮想通貨を狙う攻撃では、仮想通貨発掘ツール(コインマイナー)による不正なコインマイニング(仮想通貨発掘)が主となっていますが、今回高校生が逮捕された事例での仮想通貨ウォレット情報の窃取のように、より直接的に仮想通貨を狙う攻撃も以前から存在していました。

図:ビットコインウォレットのデータファイル例

2011 年に登場した「Coinbit」(トレンドマイクロ製品では「TROJ_BANKER」などの名称で検出対応)は、仮想通貨を狙ったマルウェアの最初期のものであることは間違いありません。このマルウェアはビットコインウォレットのデータファイルである「wallet.dat」の存在を確認し、存在した場合にはそのファイルを攻撃者にメールで送信する機能を持っていました。基本的にはこのデータファイルを盗み、自身が用意したウォレットに読み込ませるだけで、サイバー犯罪者は利用者のウォレットにアクセスし、ビットコインを窃取することが可能になります。

続いて、2012 年ころからコインマイナーによる不正なコインマイニングが台頭しはじめました。仮想通貨は、現在と比べてもまだ普及が進んでいない状態であったため、不特定多数に対し仮想通貨のウォレットを狙う攻撃をばらまくよりも、感染 PC のリソースを利用してビットコインのマイニング(発掘)をした方が、サイバー犯罪者にとってはより多くの収入が期待できたためと考えられます。2013 年 9 月~11 月におけるトレンドマイクロの調査では、コインマイナーに関して、全世界で感染台数 1 万 2 千件以上を確認しています。しかし、ビットコインの発掘はその後に過当競争に陥り、感染 PC のリソース程度では収入が見込めなくなったためかコインマイナーの攻撃は急激に減少しました。

コインマイナーを利用する攻撃の減少と共に、仮想通貨を狙う攻撃も表面上は目立たなくなりました。ビットコインは直接的な攻撃目標と言うよりも、簡便且つ追跡が困難な金銭収受の方法として、ランサムウェアを使ったサイバー犯罪における身代金要求での使用が目立つようになりました。仮想通貨ウォレットを狙う活動自体は「TSPY_FAREIT」などの情報窃取型マルウェアや日本のネットバンキングを狙うオンライン銀行詐欺ツール(バンキングトロジャン)である「BKDR_SHIZ」の亜種などで継続的に確認されていましたが、それが主目的となるものではありませんでした。

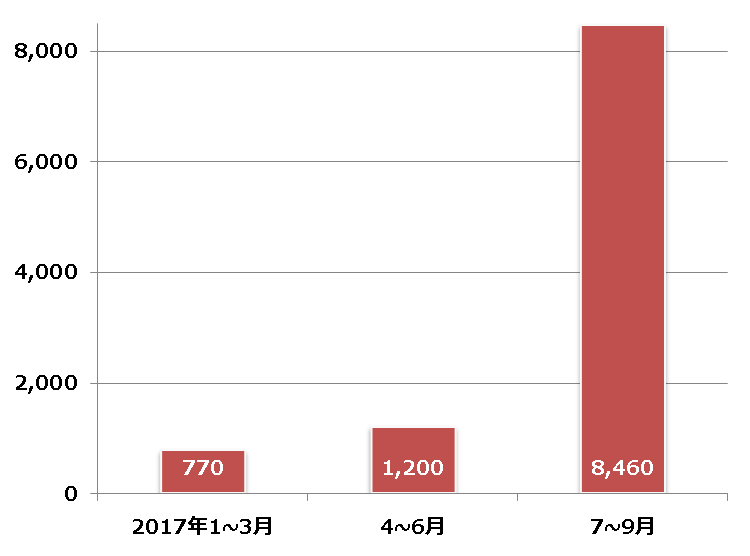

サイバー犯罪者の関心が再び仮想通貨に向かっていることが顕著になったのは 2017 年に入ってからです。背景としては、ビットコインに代表される仮想通貨価格の高騰、ビットコインよりも発掘効率の良い「アルトコイン」の存在、トランザクションの追跡が困難な「匿名通貨」の存在、などが挙げられます。トレンドマイクロの確認では、これまではほとんど確認されていなかったコインマイナーの検出が 2017 年第 3 四半期(7~9 月)に急増しています。

図:日本におけるコインマイナーの検出台数推移

背景としては、2017 年 9 月の仮想通貨発掘サービス「Coinhive」の登場があります。「Coinhive」は Web 閲覧者が利用する端末のリソースを使用して、仮想通貨の発掘を行う手法を具体化したものです。サイバー犯罪者はこの「Coinhive」の手法を悪用し、コインマイナーを実際にばらまく労力をかけることなく、簡便に Web への誘導だけで利益を得ることが可能になりました。

コインマイナーによる不正な発掘と同時に、より直接的に利用者が所持する仮想通貨を狙う活動も2017 年以降に再び確認され始めています。トレンドマイクロの解析では、現在の代表的なランサムウェアの 1 つである「CERBER」が、2017 年 8 月以降、仮想通貨ウォレットの情報を窃取する活動を持つようになっていることを確認しています。また、バンキングトロジャン「URSNIF」が、従来の銀行や信金、クレジットカード会社に加えて、認証情報を詐取する対象として国内利用者向け仮想通貨取引所サイト 4 か所を追加したことも確認されました。「URSNIF」は仮想通貨取引所サイトの認証情報も狙うようになった 2017 年 8 月以降、12 月までの 5 か月間で、およそ 6,000 台の検出を国内で確認しています。これらの不正活動により取得した情報を元に、サイバー犯罪者は利用者の所持する仮想通貨を自身のウォレットに送金することが可能になります。

2013 年ころの状況とは異なり、現在の仮想通貨価格の高騰は一般利用者の関心も呼び込んで多くの人が仮想通貨を所持するようになっています。所持する人が増えれば、不特定多数を狙った攻撃でも仮想通貨を直接狙う攻撃が成功する可能性も増えます。仮想通貨の発掘は他者との競争により効率が落ちる場合もあるため、今後はサイバー犯罪者の狙いがより直接的に利用者の持つ仮想通貨を窃取する活動にシフトしていくことが予測されます。今回の高校生による仮想通貨ウォレットを狙うマルウェアの作成は、今後のサイバー犯罪動向を表す象徴的な事例となるかもしれません。

■被害に遭わないためには

仮想通貨の窃取を狙うマルウェアに対しては、一般的なマルウェア対策が有効です。広く一般のインターネット利用者を狙うマルウェアの攻撃では、電子メール経由の拡散と Web 経由(特に Web 改ざんと不正広告)の 2 つの経路が主な侵入手法となります。このため、一般的なウイルス検索だけでなく、Web とメールという二大侵入経路への対策を含む総合セキュリティ対策製品の使用が不可欠です。また、脆弱性対策として OS や使用ソフトの更新を欠かさず行うと同時に、利用者を騙してマルウェアを感染させる手口を正しい脅威情報から学び、攻撃者の手口に乗らないような知見を持つことも対策として効果的です。

マルウェアは利用者の持つ仮想通貨を窃取するために、仮想通貨ウォレットの情報や仮想通貨取引所サイトの認証情報の窃取を狙います。特に仮想通貨取引所サイトの認証情報に対しては、「Web インジェクション」により偽画面を端末上のブラウザで表示して利用者自身に入力させて詐取する手法が確認されています。仮想通貨取引所サイトの利用時に普段とは異なる認証情報の入力を求められた場合、安易に入力せず、利用する仮想通貨取引所に確認してください。

■トレンドマイクロの対策

トレンドマイクロ製品では「ファイルレピュテーション(FRS)」技術によりマルウェアの検出に対応します。また、クロスジェネレーション(XGen)セキュリティアプローチにより、既存のさまざまな高度なセキュリティ技術に加えて、次世代の AI 技術のひとつである高度な機械学習型検索を活用し、実行前・実行後両方に対応する独自のアプローチで、未知のファイルが脅威かどうか判別します。

「E-mailレピュテーション(ERS)」技術ではマルウェアの拡散を目的とした不審な送信者からのメールや危険性の高いメールの受信をブロックします。「Web レピュテーション(WRS)」技術ではマルウェアを拡散する危険性の高い Web サイトを評価し、通信をブロックします。

※調査協力:日本リージョナルトレンドラボ(RTL)