従来の「Business Email Compromise(ビジネスメール詐欺、BEC)」では、標的 PC からアカウント情報を窃取するために、実行ファイル形式のキーロガーが使われていました。しかし、メールに添付された実行ファイルはマルウェアである可能性が高く、通常、ユーザは警戒して添付ファイルをクリックしません。その結果、BEC に利用される添付ファイルの形式として、実行ファイルよりも、HTML 形式の Web ページが多く確認されるようになっています。

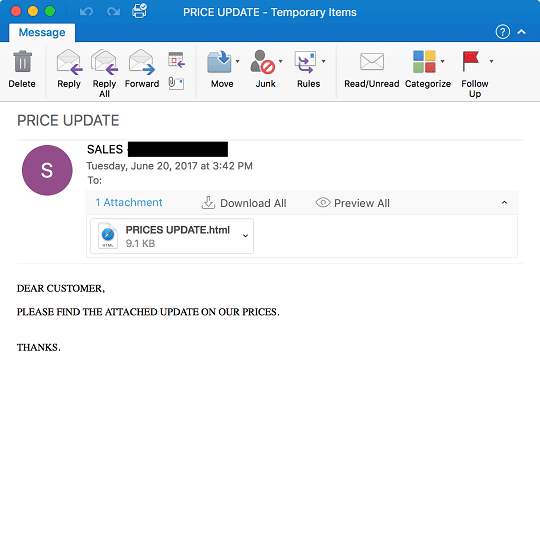

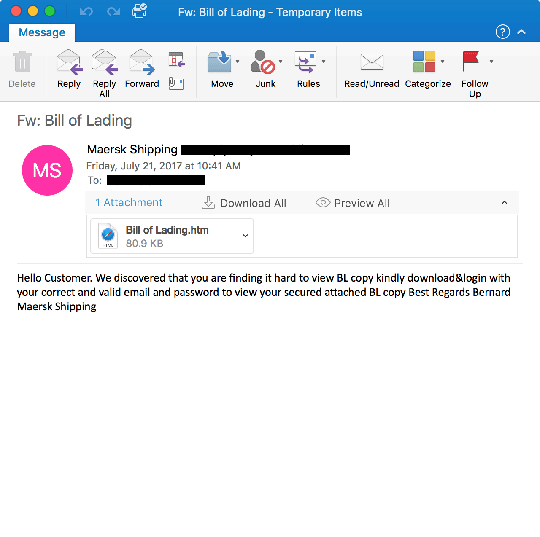

図 1:HTML ファイルが添付されたフィッシングメール(料金体系の更新を告知する内容)

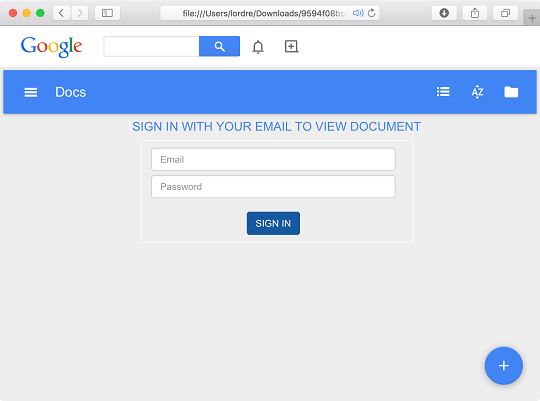

図 1 の添付ファイルを開くと、ブラウザが立ち上り、図 2 のページが表示されます。

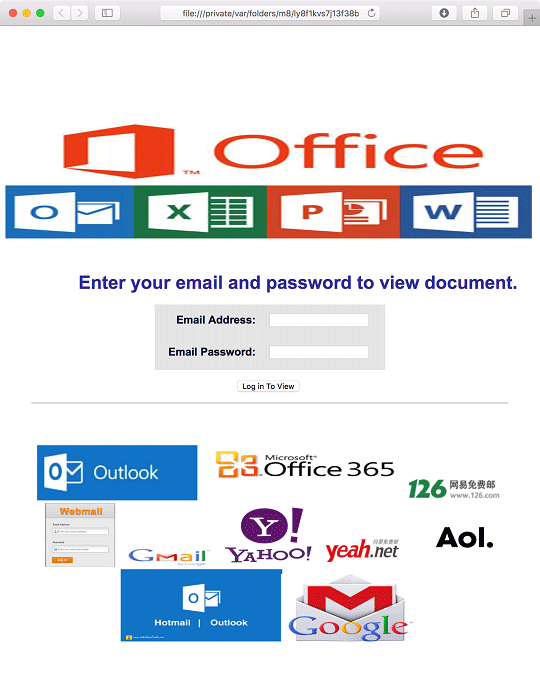

図 2:HTML 形式のフィッシングページ

ユーザは、文書ファイルを閲覧するために、ユーザ名とパスワードを入力するように誘導されます。利用しているメールアドレスの入力を促すため、「Gmail」や「Outlook」、「Yahoo Mail」のような人気のあるプロバイダのロゴが表示されています。

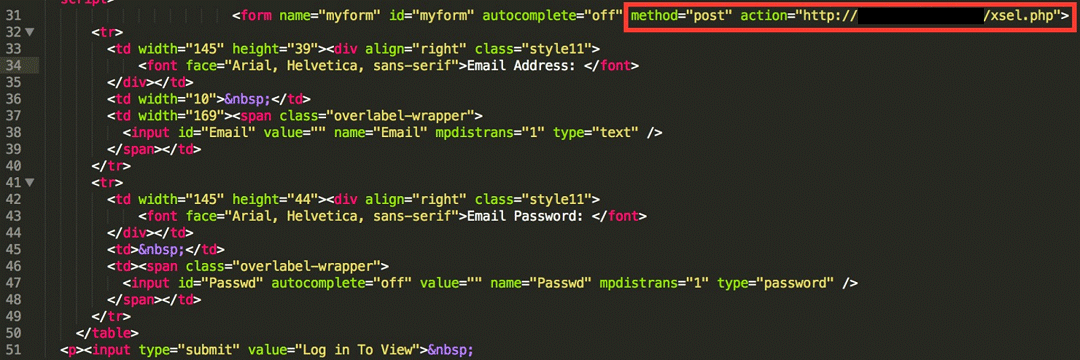

フィッシングに引っかかったユーザがユーザ名とパスワードを入力すると、その認証情報は攻撃者が作成した PHP のスクリプトに送信されます。通常、このスクリプトは窃取した認証情報を攻撃者のメールアドレスに転送します。

図 3:ユーザの入力を POST メソッドで送信する HTML のソースコード

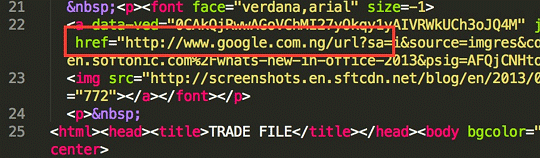

添付された HTML ファイルのソースコードを確認すると、図 4 のように、Google の URL がナイジェリアドメインであることが分かります。このことから、このファイルはナイジェリアで作成されたものだと考えられます。

図 4:ナイジェリアドメインのGoogle の URL

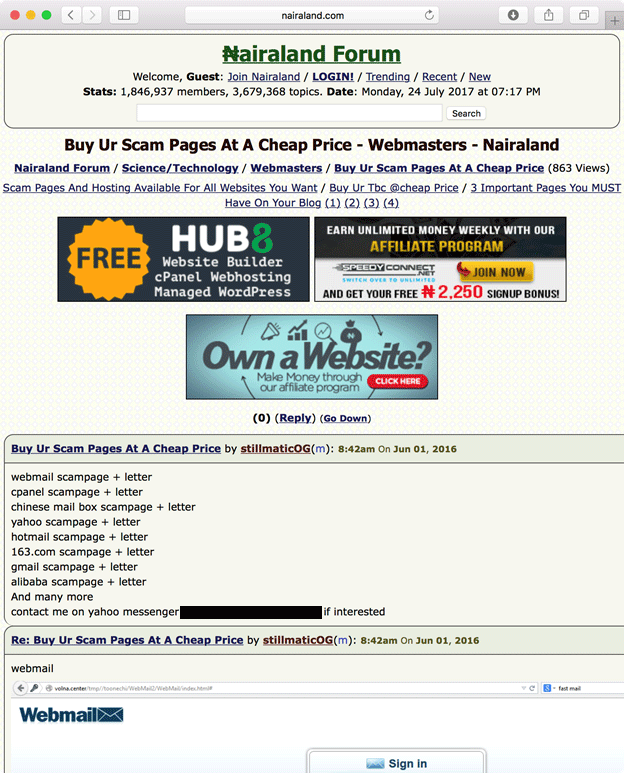

これは、弊社がナイジェリアのオンライン掲示板で確認した内容ともつじつまが合います。図 5 のように、ナイジェリアで人気のオンライン掲示板「Nairaland」に、詐欺ページを販売する書き込みが投稿されていました。このユーザは、「163Mail」、「Gmail」、「Hotmail」、「Yahoo Mail」のような各メールプロバイダに合わせた詐欺ページを販売していました。

図 5:各メールプロバイダ向けの詐欺ページを販売する投稿

キーロガーは、標的からアカウント情報を窃取する非常に有効な手法として、攻撃者の間で一般的に利用されています。しかし、キーロガーが添付されたメールは、ウイルス対策製品のアンチスパム機能によってすぐに検出されてしまうため、メールを介して実行ファイルを送り込むのは困難です。一方、HTML ファイルであれば、そのサイトがフィッシングページだと確認されていない限り、脅威としてすぐに検出されることはありません。

コーディングの知識を必要とするキーロガーの作成に比べ、フィッシングページは、容易に作成および設置することが可能です。また、プラットフォームに依存するキーロガーとは異なり、フィッシングページはブラウザさえあればどのような OS でも実行可能です。

ただし、パスワードの取得に関しては、キーロガーにも利点があります。フィッシングページはユーザによる認証情報の入力および送信を必要としますが、キーロガーが必要とするのは実行のみで、その後はバックグラウンドで動作し続けることが可能です。表 1 はキーロガーとフィッシングページとの相違点をまとめたものです。

| キーロガー | フィッシングページ | |

| パスワード情報の取得 | キーロガーの実行後、

ユーザの操作は不要 |

ユーザによる

認証情報の入力が必要 |

| 複数のアカウント情報

の取得 |

○ | × |

| 複数 OS への対応 | × | ○ |

■BEC に関連した HTML ファイルの検出状況

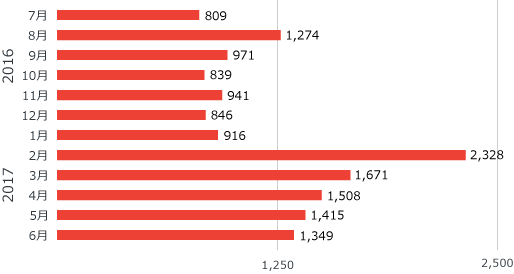

脅威状況を把握するため、トレンドマイクロのクラウド型セキュリティ技術基盤「Trend Micro Smart ProtectionNetwork(SPN)」の統計情報を確認したところ、2016 年 7 月 1 日から 2017 年 6 月 30 日の期間、合計 14,867 件の記録があり、そのうち 6,664 件は固有のハッシュ値を持った別々の検体でした。

図6は、BEC に関連したフィッシング攻撃の月別検出数の推移です。

図 6:BEC に関連したフィッシング攻撃の月別検出数

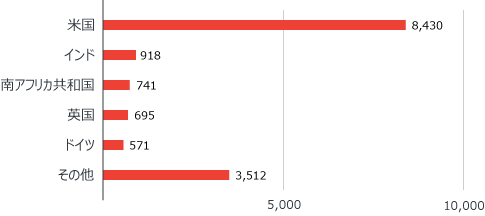

図 7 は、BEC に関連したフィッシング攻撃の国別件数です。日本では 183 件が確認されています。

図 7:BEC に関連したフィッシング攻撃の国別件数

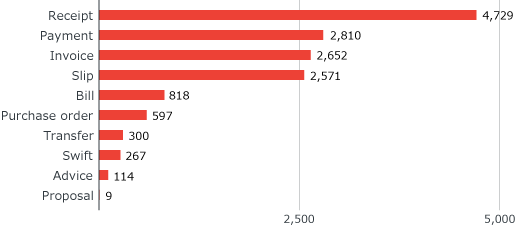

図 8 は、利用されているキーワードをもとに添付ファイルを分類した結果です。

図 8:BEC に関連したフィッシング攻撃のキーワードによる分類

■その他の添付ファイルのサンプル

図 1 および図 2 で紹介したサンプルの SHA256 値は以下の通りです。

- 1b369df9ea0f75b5d40aa60c649f12d174e28f1177a473775d2d5454e4ca131c

- ac5f29a25e918691f4949587290e9ef6ca4dae1398d3e4a1e5fe69687a67eab0

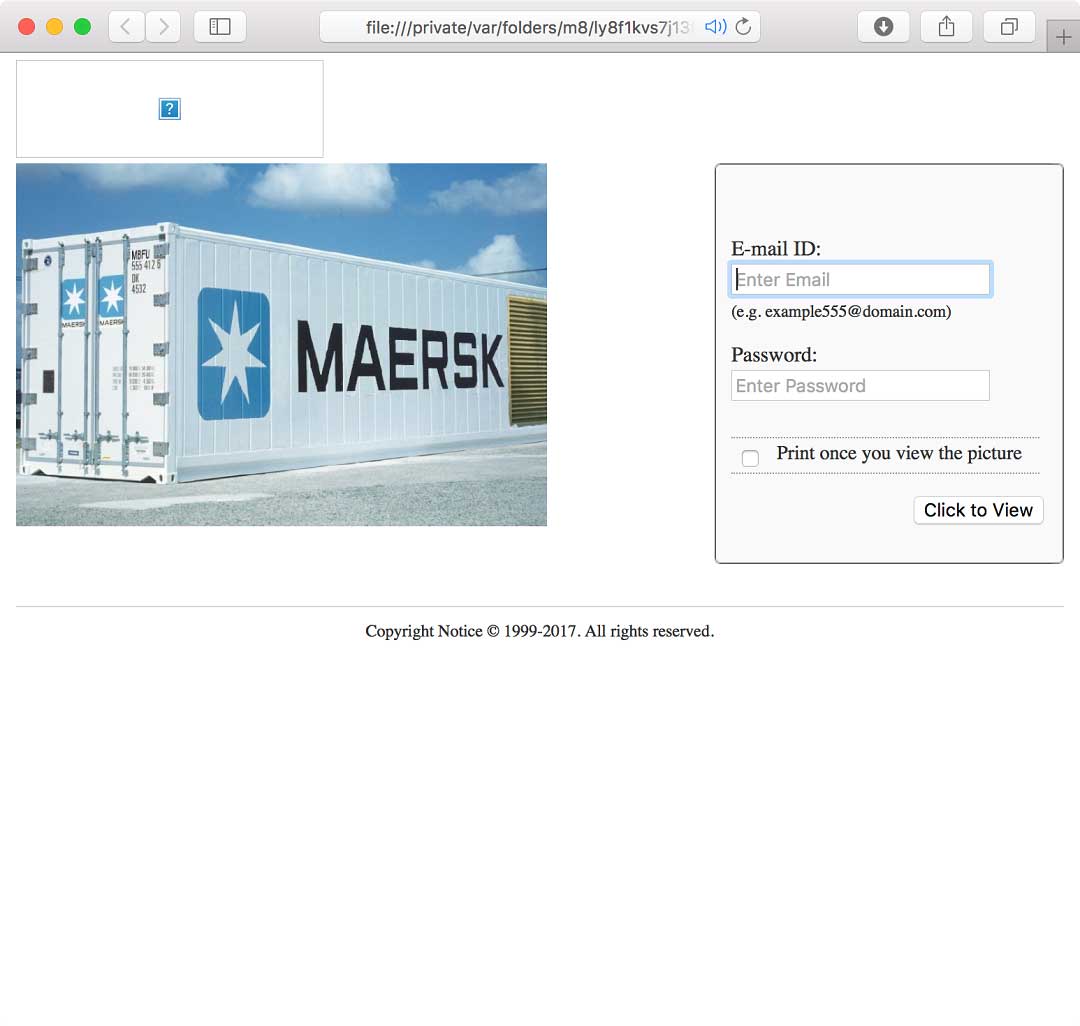

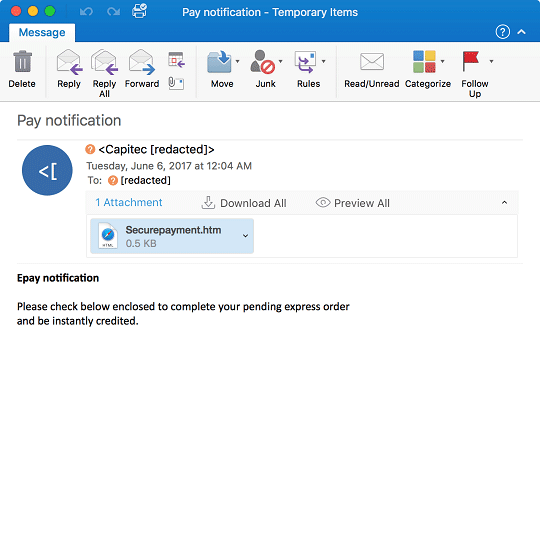

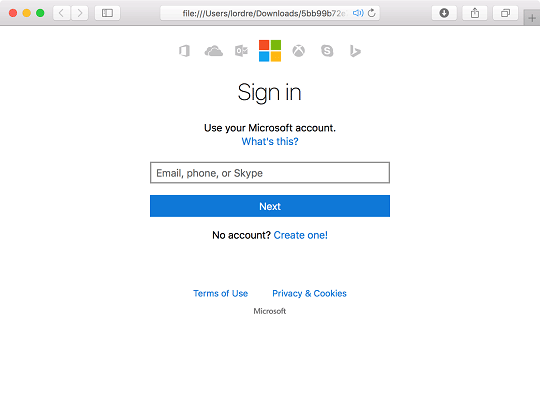

図 9 は、HTML ファイルを利用した攻撃のその他のサンプルです。

図9:BEC に関連したフィッシングメールと Web ページのサンプル

本記事は、2017 年 7 月 26 日から 28 日にかけてシンガポールの「Marina Bay Sandsホテル」で開催された「RSA Conference 2017 Asia Pacific & Japan」で、「Business Email Compromise: Research on a $3.1 Billion AttackMethodology」と題して発表された内容です。

■トレンドマイクロの対策

弊社では、新たな脅威 BEC がどういったものか、その手口や最新の被害状況について解説するとともに、法人組織が検討すべきセキュリティ対策について紹介したホワイトペーパーを公開しています。詳細については、以下のページを参照してください。

世界中で被害が拡大する ビジネスメール詐欺(BEC)の脅威:

https://resources.trendmicro.com/jp-docdownload-m006-bec.html

参考記事:

- 「How HTML Attachments and Phishing Are Used In BEC Attacks」

by Lord Alfred Remorin(Sinior Threat Researcher)

翻訳:澤山 高士(Core Technology Marketing, TrendLabs)