本ブログでは、2018年1月~11月に発生したサイバー脅威から、2018年の脅威動向に関する速報を連載形式でお伝えしています。法人利用者を狙う脅威としては、①止まらない情報漏えい被害と漏えい情報を使用した攻撃、②取引所からの仮想通貨流出、③ビジネスメール詐欺 が三大脅威であると分析しています。第3回の今回は法人利用者に対する脅威の中から「取引所からの仮想通貨流出」と「ビジネスメール詐欺」から今後のセキュリティ上の課題を考えます。

図:2018年国内の法人を狙う三大脅威

■取引所サイトからの仮想通貨大量流出事件から得るべき気づき

2018年国内で最も大きな影響があったサイバー事件と言えば、1月に発生した仮想通貨取引所サイトからの大規模仮想通貨流出事件でしょう。この事件では発覚時の時価換算で580億円に相当する仮想通貨が流出したとされています。また国内の仮想通貨取引所サイトからの大規模な仮想通貨流出はこれだけではなく、9月にも発生しています。この9月の事例では3種類の仮想通貨が流出し、被害額は発覚時の時価換算で合わせて70億円分とされています。

このような大規模な被害はどうして起こったのでしょうか。上記2つの事例のうち1月の事例に関しては、メール経由のマルウェア感染から取引所運営業者のネットワークへ侵入され、仮想通貨の移動に必要な「秘密鍵」という情報が窃取されたことが原因であるとされています。この「組織内ネットワークへの侵入からの情報窃取」という原因からは、この事例は仮想通貨取引所サイトだけにある弱点が狙われたというような特別な事例ではないことがわかります。

仮想通貨が奪われたという被害内容から特殊な事件のように認識されがちですが、「法人組織が保持する金銭に繋がる情報を狙う攻撃」という観点で言えば、どのような組織においても起こり得る事例と言えます。この事例からは「メール経由の侵入」と「ネットワーク侵入後の情報窃取」が情報を狙うサイバー犯罪者が常套的に使用する攻撃手段の1つであることが汲み取れます。自組織ネットワークにおける「入口の防御」と「侵入を前提とした対策」の双方を再考するための「他山の石」とすべき事例と言えます。

■日本語化、CEO詐欺、国内を狙うビジネスメール詐欺で新たな傾向

法人を対象としたメール経由の詐欺手口であるビジネスメール詐欺(BEC)では、2018年に入り国内での新たな動向が2例確認されています。2018年までに国内で報じられたビジネスメール詐欺事例としては、大手航空会社が3億8000万円の被害を受けた2017年12月の事例が代表的です。この大手航空会社の事例をはじめ、これまで国内で明るみになったビジネスメール詐欺の被害に関しては海外の取引先になりすます手口が主となっており、詐欺メール自体としては英文のもののみを確認していました。

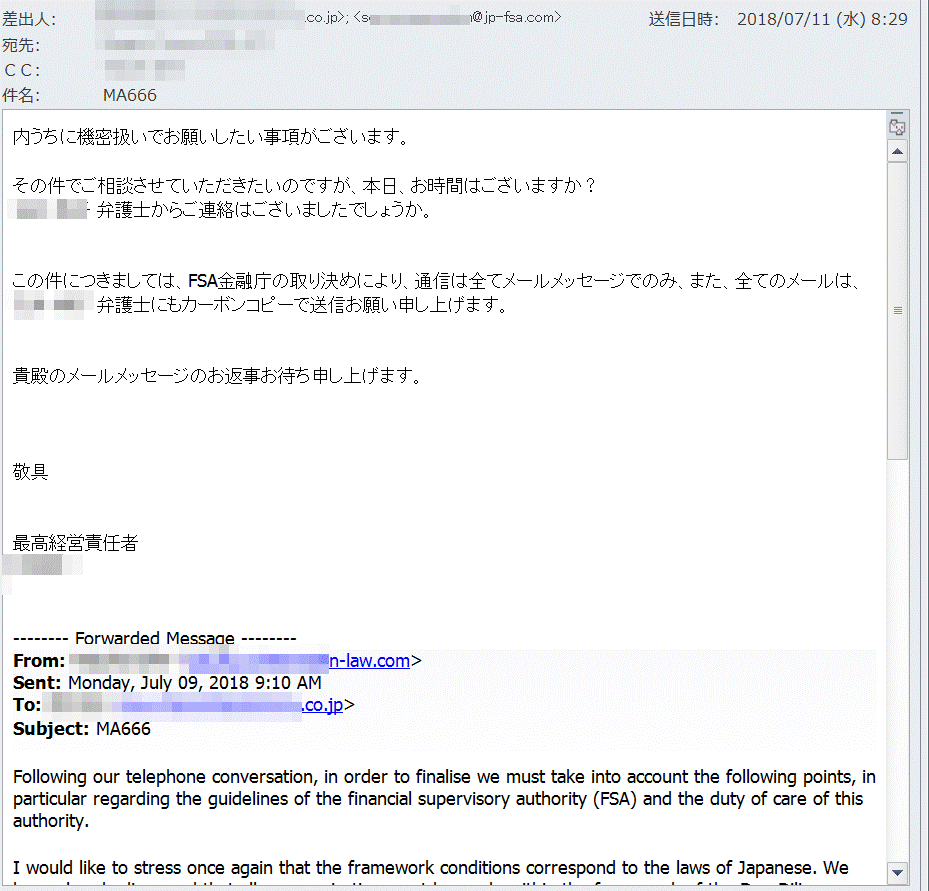

しかしトレンドマイクロでは2018年7月に初めて日本語を使用した詐欺メールが複数の企業で受信されていたことを確認しました。またトレンドマイクロが確認したものと同内容の日本語の詐欺メールに関しては、独立行政法人情報処理推進機構(IPA)も8月27日に注意喚起を公開しており、複数の日本企業を狙った日本語によるBECのキャンペーンが行われていたことは確かなようです。幸いなことにこの詐欺メールでは日本語の精度が低く、このメールによるものとされる被害は報告されていません。しかし今後はサイバー犯罪者側も日本語の精度を上げてくることが予想されるため、注意が必要です。

図:2018年7月に初確認された日本語を使用したビジネスメール詐欺の例

続いて9月には、海外有名ファッションブランドの日本法人が3億円のビジネスメール詐欺被害に遭っていたことが報じられました。この事例では日本法人の社長が、海外本社の経理部長になりすました偽の送金指示に従った結果、被害に遭ったものとされています。これはこれまで国内で確認されていた取引先なりすましの手口とは異なり、組織の中でより上位の系統からの指示を偽装する「CEO詐欺」の手口による被害と言えます。

このように国内のビジネスメール詐欺事例でこれまでとは異なる傾向が続けて確認されていることは、ビジネスメール詐欺を行うサイバー犯罪者が自身の攻撃を成功させるため、様々な変化を施してきていることを示しています。これまで海外企業との取引のない国内企業にとっては、ビジネスメール詐欺はあまり「自分事」ではなかったかもしれません。しかし、日本語を使用した詐欺メールの初確認に加え、国内でのCEO詐欺手口の被害が確認された今、自社内のメールやり取りにおいてもビジネスメール詐欺に注意しなければならなくなったと言えます。

■「法人を狙う脅威」を踏まえた対策の考え:

仮想通貨取引所への攻撃で行われた標的型メールでの侵入と侵入後の情報窃取の攻撃シナリオは、いわゆる標的型サイバー攻撃とほぼ同等ということが言えます。標的型メールでは、受信者の業身に直結した内容の件名と本文など巧妙な手口が使われます。これは、標的企業に関するインターネット上の公開情報や過去に漏えいした情報などを調べた上での攻撃と推測されます。また、添付のマルウェアも既存のウイルス検出機能では未対応であることを確認した上で使用されることが常套手段となっており、単一の技術による防御だけではすり抜ける可能性が高いものとなっています。これらのことから、複数のレイヤーで複数の対策技術によって守る、多層防御の考え方が必須となってきています。特に「侵入を前提とした対策」として、自組織のネットワーク上での不審な活動の存在に早期に気づくためのネットワーク監視の重要性は増しています。さらに加えて早期に可視化した脅威の存在を特定するためには、端末上での挙動監視も重要です。

ビジネスメール詐欺のような「人を騙す」攻撃に対しては手口を知り騙されないようにすることが1つの対策ですが、当然サイバー犯罪者側も手口を変化させていきます。2018年には詐欺メールの日本語化やCEO詐欺手口による被害といった新たな傾向が国内で確認されました。世界的には、インターネット上で入手できる標的企業の情報や過去に漏えいした情報から標的企業のCEOや会計担当者を特定して攻撃を仕掛けてくる、簡便な手口も目立ってきています。このような手口の変化を把握し、対策を更新していく対応も重要です。

2018年の脅威動向レポート「セキュリティラウンドアップ」リンク: