ある目的に特化した「端末」に、より汎用的な OSプラットフォームが搭載されることで私達の生活を便利にする機能が実現されてきました。最大の成功例は携帯電話は iPhone OS(現iOS)や Android OS を搭載した携帯電話、つまり「スマートフォン」でしょう。このような「スマート化」の流れは様々な家電製品に及び始めています。しかし、便利な機能を実現する OS のプラットフォームが不正プログラムに感染してしまうと、利用者に大きな不便をもたらすことになってしまいます。その具体的な例として、トレンドマイクロは、Android版端末ロック型ランサムウェア「FLocker(エフロッカー)」がスマートテレビをロックした事例を確認しました。

図1:スマートテレビの画面に表示されるランサムウェア

2015年5月に「FLocker」(「Frantic Locker」の略称。「ANDROIDOS_FLOCKER.A」として検出)と名付けられたランサムウェアが確認されて以来、トレンドマイクロはすでに 7,000以上の亜種を確認。作成者は、検出を回避するためにこの不正プログラムを「改良」し続けました。過去数カ月間、「FLocker」の増減が繰り返されており、最近では4月中旬に急増し、1,200以上の亜種が確認されています。

最近確認された「FLocker」の亜種は、法執行機関を装ういわゆる「ポリスランサム」です。多言語に対応しており、英語表示の場合は米国の「CYBER POLICE」等を名乗り、日本語表示の場合には「MINISTRY OF JUSTICE」(法務省の英語名)を名乗ります。このランサムウェアは、ユーザが犯してもいない犯罪に関与したと言い掛かりをつけます。それから、日本語表示の場合には1万~2万円分の iTunes ギフトカードを罰金として要求します。弊社の解析によると、今回、Android搭載のスマートテレビや TV Box に感染した「FLocker」はこれまでに確認された「FLocker」と違いはありませんでした。以下は「FLocker」の解析から得られた情報です。

「FLocker」は、静的解析による検出を回避するために、自身のコードを assets フォルダ内に生データファイルとして隠ぺいします。作成されるファイルの名称は “form.html” で、このファイルは一見普通のファイルに見えます。

図2:静的解析を回避する「FLocker」

このようにすることで “classes.dex” のコードはとてもシンプルなものになるため、そこに不正な挙動は確認できません。これは、静的解析による検出からの回避を狙ったものと言えます。“classes.dex”が実行されると、“form.html” を復号し、不正なコードを実行します。

図3: “classes.dex” のコード

図4: “form.html” から復号されたコード

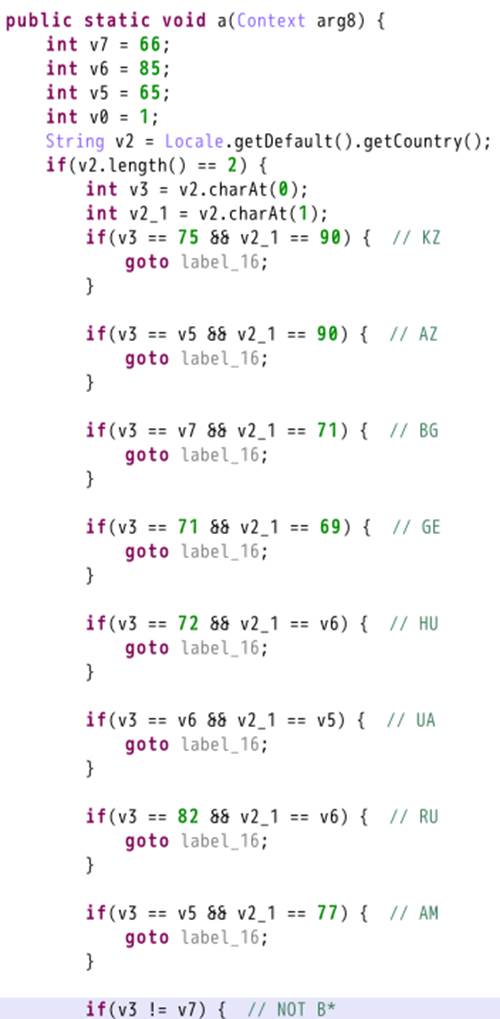

「FLocker」は、まず実行されると、端末が以下のいずれかの国から発信されているかを確認し、該当すれば自身の活動を終了します。

- カザフスタン

- アゼルバイジャン

- ブルガリア

- ジョージア

- ハンガリー

- ウクライナ

- ロシア

- アルメニア

- ベラルーシ

図5:特定の国を回避する不正プログラムのコード例

もし「FLocker」の感染端末が上記以外の国にあった場合、感染30分後に不正活動を開始します。弊社はこれを「仮想環境(サンドボックス)」技術を使った動的解析を回避するための細工であると考えます。

その後、ランサムウェアの活動を実行するために、すぐに端末の管理者権限を要求します。ユーザがこれを拒否すると、不正プログラムはシステムの更新を偽装した画面を表示します。

「FLocker」はバックグラウンドで実行を継続しながら、遠隔操作用サーバ(C&Cサーバ)と接続しコマンドを受信します。

その後C&Cサーバは JavaScript のインタフェースを起動し、別の不正アプリ misspelled.apk と、“ransom” という HTMLファイルをユーザPC へ送ります。HTML のページは、不正アプリをインストールし、JavaScript のインタフェースでユーザの写真を撮影し、撮影した写真を脅迫状のページに表示する機能を備えています。

図6:モバイル端末の「FLocker」の脅迫状画面

画面がロックされている間、C&Cサーバは端末情報、電話番号、連絡先、現在位置その他の情報を収集します。収集された情報は、ハードコード化された AES方式で暗号化され、それから Base64方式でエンコードされます。

図7:C&Cサーバへ送信される情報

多くの場合、ランサムウェアは、SMS のスパムメッセージや不正なリンクを経由してユーザへ拡散されます。また、メールや Web を閲覧している際に、動画や音楽の再生、メッセージの受信やダウンロードの実現、セキュリティ向上のため、などの名目でインストールを促されることもあります。このためユーザはインターネットを閲覧するとき、あるいは未知の送信元からのメッセージやメールを受信するときに十分用心しなければなりません。

■ トレンドマイクロの対策

万一 Android搭載のスマートテレビなどが感染した場合、最初に、端末の製造元に対策方法を問い合わせてください。

もう1つの方法として、コマンドラインツール「Android Debug Bridge(ADB)」を使用してデバッグを実行することにより、不正プログラムを削除することも可能です。端末を PC に接続して ADB Shell を起動し、コマンド “PM clear %pkg%” を実行します。これによりランサムウェアのプロセスを終了し、ロックを解除することができます。その後、アプリの管理者権限を無効にしてアプリをアンインストールすることができます。

モバイル端末を不正なプログラムや脅威から保護するためには、セキュリティ対策ソフトウェアをスマートデバイスにインストールしておくことをお勧めします。トレンドマイクロ製品では、法人利用者向けの「Trend Micro Mobile Security™」および個人利用者向「ウイルスバスター モバイル」で、この不正プログラムに関連する脅威からユーザを保護します。個人利用者向けの「ウイルスバスター モバイル」は Google Play からダウンロードすることができます。

※協力執筆者:Veo Zhang および Kenny Ye

「ANDROIDOS_FLOCKER.A」のハッシュ値:

- EC52052B4DC8C37708F9CD277A1EFAAABC4FE522

- 392E8B90431DFE55CA03E04A49FCE1514D61638E

- 73CFB54BD6830842553289D351A5C40EC821CE29

- EB4764C55F092006FE68A533D337BDA21CFFCBE7

- 57236520EE6FCB12ACB43A5CACE00EBBB7B9E257

- 2A8381E2B2FAF165F03CCF8BE2CCB82AE2BC6022

- 1E43ED84DD1E3ED18E3C4DAADF163B9E25217E0C

- BB7CF8958F3484AAD73D57A6995E483205367743

- 9C21A08BD4E329B5242B130765A420EB0DF6CF91

- 768720CCD207B37942477CCA7285CF1DFDF7C0C7

- F926D140680E84C59B0DA62FF08A4ABC42D209D3

- 054ACD9B7D569FCC00591CECAA378578019C848F

- 130F2311A3D4A9095AB7EDBAE54C4985BB59F384

- 1B112B8CE74BA85175628C1139CE77C8F5B867EC

- F230C9AFB23388F45127B09125E2EF34B5470F46

- 27D6595EA510D94D0E2EE3A9F9A878EB4B56195A

- 43E45499EA26406D8F3B8F661D58411A2D02073F

- D35FD629DD2D02D919F6538C0B3DF896A2A6FC0D

- 7C975AB7C7017A298BBE149B7F60303A3066691B

- 2EDAAB6EDF0DFE789462BB2985F7E27E73C9DE43

- 3E309D1AC8C03DA8E63B5A8F5E82061C5448A2C9

- 5B45B906EB5BD2B45000D961541A2330A562A96F

- 6B544DF15355ABBEE271E5A426B03EFBE3B245B2

- 1A50CA69472ECF5B0CCF8B39FD94665C0E16AB09

- C575D57CF8693EEB04C01110ADF8336BE2048C17

参考記事:

翻訳:室賀 美和(Core Technology Marketing, TrendLabs)