2016年3月中旬、米連邦捜査局(FBI)とマイクロソフトは新たな暗号化型ランサムウェア「SAMAS(サマス)」の存在を注意喚起しました。トレンドマイクロではこの新型ランサムウェアについて、2月下旬の時点で情報を入手し既に「RANSOM_CRYPSAM.B」として検出対応済みです。トレンドマイクロのクラウド型セキュリティ技術基盤「Smart Protection Network(SPN)」の統計によれば、この新型ランサムウェアはまだ広く大規模に拡散している状況ではなく、日本への流入も確認されていません。しかし、このランサムウェアの存在に注目が集まりつつある状況のため、現時点で弊社が確認している情報を本稿にてお知らせいたします。

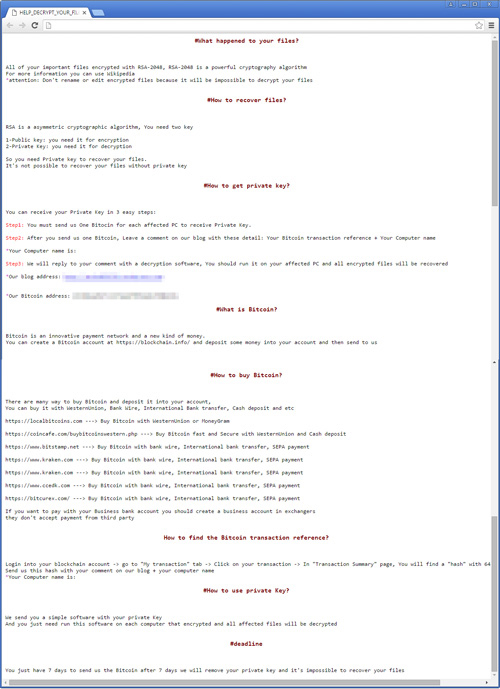

図1: 「SAMAS」が表示する身代金要求メッセージの画面例

■ 「SAMAS」の特徴とそれが意味するもの

「SAMAS」は、これまでの暗号化型ランサムウェアと比較して2つのより凶悪な活動を持っています。1つはネットワーク共有上の特定のデータファイルを暗号化するだけでなく、バックアップを探し出して削除する活動、もう1つは標的型サイバー攻撃手法を取り入れた LAN内での拡散活動です。

- バックアップの破壊:

現在の暗号化型ランサムウェアでは、感染した PCだけでなく組織のネットワーク上で共有されているファイルも暗号化できる機能を備えています。それに加え「SAMAS」ではネットワーク上に保存されているバックアップの破壊も狙います。Windowsサーバの持つシャドーコピー機能を狙ったこの活動は、特に法人組織のネットワークを攻撃対象としているものと考えられ、通常の法人利用者に推奨されている「身代金は払わないこと」、「定期的にバックアップをとること」というランサムウェア対策の効果を失わせようとする意図がうかがえます。 - 標的型サイバー攻撃的なLAN内での拡散手法:

標的型サイバー攻撃で行われるような侵入したLAN内の情報を探索し横展開していく活動が可能な機能を備えています。Microsoft Technetの報告によれば、実際の攻撃事例の中で典型的な標的型攻撃に類似した活動が行われています。「SAMAS」は侵入したネットワーク内のサーバに対し感染を広げるために、利用可能な脆弱性を探す、ネットワークの認証情報を奪取し遠隔で自身のコピーを実行するなどの活動を行います。またそれらの活動を実行するために、不正プログラムではなく正規の管理ツールなどを使用します。これらの活動は標的型サイバー攻撃でよく見られる活動です。ただし「SAMAS」の場合、その後には特に重要情報を窃取し外部に送信するような活動は行わず、データファイルを暗号化してビットコインで身代金を支払うように要求するという典型的なランサムウェア活動のみが行われます。

当初、国家規模の機密や最先端技術の情報を狙う攻撃だった標的型サイバー攻撃の巧妙な攻撃手法は、2015年を通じて一般の法人組織が持つ個人情報を狙う攻撃に拡大しました。今回の新型ランサムウェア「SAMAS」の登場は、巧妙な標的型サイバー攻撃の手法がより広く金銭を狙う攻撃にも取り入れられていることを示した事例と言えます。また今回の「SAMAS」に、先日のブログでお伝えしたマスターブートレコード(MBR)を破壊する「PETYA」を含め、ランサムウェアの活動内容の凶悪化も2016年に入り顕在化してきました。サイバー犯罪者にとって大きな成功を収めた攻撃手法は、より広い範囲に攻撃対象を拡大させたり、より大きな成果を求めて攻撃内容をエスカレートさせたりしていきます。ランサムウェアは今後も特に法人利用者を狙い、活動を凶悪化、巧妙化させていくことが予想されます。

■ 被害に遭わないためには

ランサムウェアによるデータ暗号化被害を緩和し、早期の復旧を行うためにもデータのバックアップが重要です。バックアップの際には3-2-1ルールをに意識してください。3つ以上のバックアップコピーを、可能なら2つの異なる書式で用意し、そのうちの1つをネットワークから隔離された場所に保管してください。

ランサムウェアなどの不正プログラムは一般的に、電子メール経由か Web経由で PC内に侵入します。そもそもの侵入を止めるため、この2つの経路での侵入を検知する対策製品の導入も重要です。

■ トレンドマイクロの対策

今回の攻撃で確認された不正プログラムについては SPN の機能である「ファイルレピュテーション(FRS)」技術により「RANSOM_CRYPSAM.B」などの検出名で順次検出対応を行っています。

「ウイルスバスター クラウド」、「ウイルスバスター コーポレートエディション」、「ウイルスバスター ビジネスセキュリティサービス」などのエンドポイント製品では「FRS」技術によりウイルス検出を行っています。また同時に、これらのエンドポイント製品では挙動監視機能(不正変更監視機能)の強化により、侵入時点で検出未対応のランサムウェアであってもその活動を検知してブロックできます。

今回の攻撃で確認された不正プログラムがアクセスする不正サイトについては、「Webレピュテーション(WRS)」技術で順次アクセスをブロックしています。暗号化型ランサムウェアの行う、データ暗号化前に不正サイトへアクセスする動きを WRS技術でブロックすることにより、データ暗号化の実行を防ぎ、ひいては実被害の発生を抑えられます。

「InterScan Web Security Virtual Appliance」、「Cloud Edge」などのゲートウェイ製品では WRS技術により、LAN内全体からの不正サイトへのアクセスをブロックできます。「ウイルスバスター クラウド」、「ウイルスバスター コーポレートエディション」、「ウイルスバスター ビジネスセキュリティサービス」などのエンドポイント製品でも WRS技術により端末からの不正サイトへのアクセスをブロックします。

参考記事:

※記事構成:岡本 勝之(セキュリティエバンジェリスト)、翻訳:室賀 美和(Core Technology Marketing, TrendLabs)