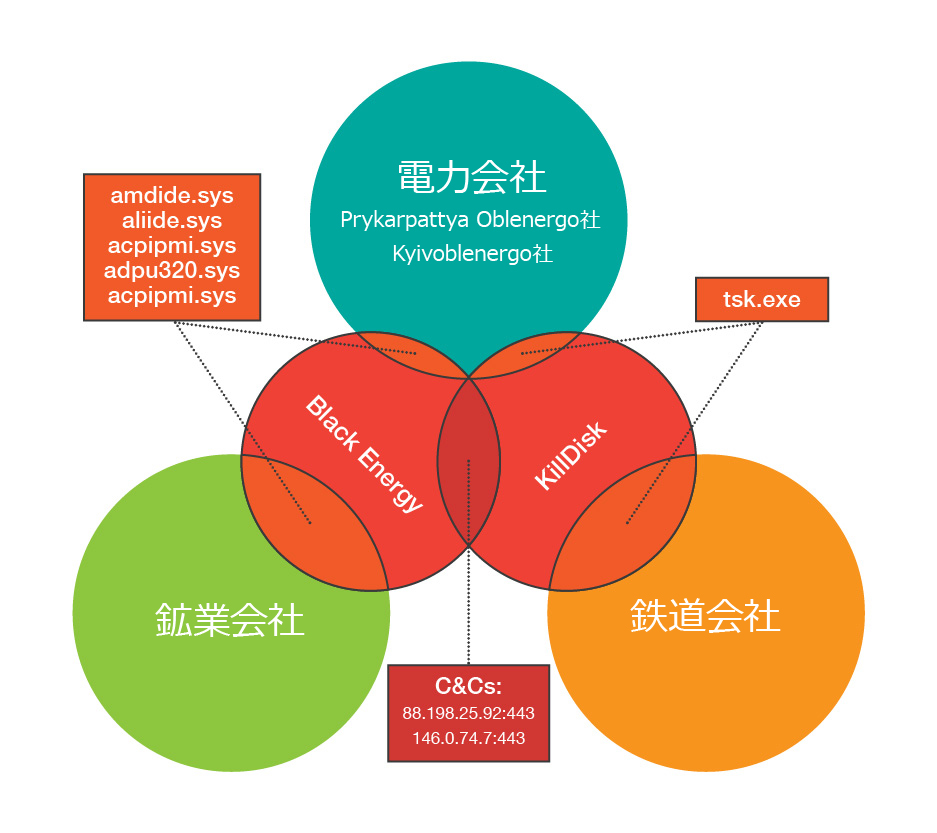

攻撃キャンペーン「BlackEnergy」に関してトレンドマイクロが入手した新たな知見から、産業用ネットワークへの攻撃は、当初把握していたよりも大きな範囲に及んでいることが明らかになりました。弊社による調査の結果、まず2015年12月にウクライナの電力発電所 2カ所で発生した稼働停止の背後にいる攻撃者が、同様にウクライナ国内の鉱業会社や大手鉄道会社も標的にしていた可能性があります。

これは「BlackEnergy」がエネルギー業界以外も標的にして進化していたことを示しています。今やこの脅威は公共および民間を含めてあらゆる業種の企業や組織が注意すべきものになりました。攻撃者の動機については推測の域を出ませんが、何らかの政治的な目的でウクライナ国内の重要な公共インフラに大きな損害を与えることを目論んでいると考えられます。

今回の調査結果は、「BlackEnergy」による事前調査や情報探索のツール、ハードディスクのデータ消去ツール「KillDisk」、同種機能の不正プログラムを含め、それら以外にも目を向けることで明らかになりました。弊社のシニアスレットリサーチャーと筆者は、当該事例に関連したさらなる感染や検体等の探索を開始しました。その結果、「BlackEnergy」の最新攻撃キャンペーンでは、Prykarpattya Oblenergo社や Kyivoblenergo社といった発電所以外も標的にしていたことが確認されました。

「オープンソースインテリジェンス(OSINT)」および、弊社クラウド型セキュリティ基盤「Trend Micro Smart Protection Network(SPN)」などのデータから、「BlackEnergy」や「KillDisk」に関連する検体が、ウクライナの大手鉱業会社や大手鉄道会社に対しても使用されていることが確認されました。また、これらの鉱業会社や鉄道会社での感染情報から、上述の電力発電所 2カ所で確認されたものと同じ「BlackEnergy」や「KillDisk」のインフラが利用されていた可能性も確認されています。

■大手鉱業会社で確認された不正プログラム

弊社の調査の結果、「BlackEnergy」においてウクライナの電力発電所に対して利用された不正プログラムの検体とウクライナの大手鉱山会社に対して使用されたとする検体との双方が重複していることが明らかになりました。”amdide.sys” (SHA1: 2D805BCA41AA0EB1FC7EC3BD944EFD7DBA686AE1)というファイル名の検体がそれであり、これは 2015年11月に標的への感染に利用されていたようです。ウクライナの電力発電所およびウクライナの鉱業会社に関連するさらなる検体は、以下のとおりです。

- aliide.sys: C7E919622D6D8EA2491ED392A0F8457E4483EAE9

- acpipmi.sys: 0B4BE96ADA3B54453BD37130087618EA90168D72

弊社では、同一企業に着弾したとみられる aliide.sys (SHA1: C7E919622D6D8EA2491ED392A0F8457EA240) というもう 1つの検体も確認しました。「BlackEnergy」の検体で使われているファイル名は、ウクライナの電力発電所に対して使われていいたサンプルの 1つと重複することが分かります。この「BlackEnergy」と呼ばれる検体は、ウクライナの電力発電所に対する攻撃で確認された検体と全く同様の機能を搭載しています。加えて、このサンプルも同じ攻撃基盤を利用していることも確認されました。ここでは、88[.]198[.]25[.]92:443/fHKfvEhleQ/maincraft/derstatus.php にアクセスしていることが確認されています。

「BlackEnergy」のものとして確認でき、関連していると考えられる別の検体には以下のものも含まれます。

- adpu320.sys : 2D805BCA41AA0EB1FC7EC3BD944EFD7D

- acpipmi.sys: 0B4BE96ADA3B54453BD37130087618EA

上述の検体は、いずれも「146[.]0[.]74[.]7:443/l7vogLG/BVZ99/rt170v/solocVI/eegL7p.php」へ通信しており、この通信先は、ウクライナの電力発電所を狙った事例で使用されたコマンド&コントロール(C&C)サーバの 1つでもあります。前述したこれらすべての「BlackEnergy」関連の検体は、2015年11月から 12月にかけて利用されていたと考えられます。

さらにこの鉱業会社は、「KillDisk」の複数の亜種による攻撃も受けていたようです。電力発電所への攻撃で利用されたものと全く同一の検体が鉱業会社に使用されたことは確認されていませんが、特定のいくつかの検体は、ウクライナの電力発電所で確認されたものと、差異はほとんどなく、全く同じ機能を有しています。

ウクライナの電力発電所で発生した事例の「KillDisk」と同種の検体も、今回の調査で確認しています。以下の 2つの検体がその点で注目に値します。

- vchost.exe(SHA1: 8AD6F88C5813C2B4CD7ABAB1D6C056D95D6AC569)

- crab.exe(SHA1: 16f44fac7e8bc94eccd7ad9692e6665ef540eec4)

ウクライナの電力発電所で発生した事例で確認されたこれら 2つの検体は、ウクライナの大手鉱業会社に対して利用された可能性があります。

■ウクライナの大手鉄道会社でも同様の不正プログラムを確認

ウクライナの鉱業会社への攻撃と同様、ウクライナ国営鉄道の一部でもある大手鉄道会社に対する攻撃でも「KillDisk」関連の検体を確認しました。

- “tsk.exe”(SHA1: f3e41eb94c4d72a98cd743bbb02d248f510ad925)

この検体は「KillDisk」として識別されており、発電所および鉄道会社の双方への攻撃に利用されていたようです。この点からも、鉄道会社への攻撃は、ウクライナの電力発電所への感染事例の延長のように見えますが、この鉄道会社のシステムに「BlackEnergy」が入り込んでいた証拠は確認できていません。ネットワーク内の別の場所にあった可能性が考えられます。

■考察

今回の調査から、弊社では、鉱業会社および鉄道会社への被害と発電所への攻撃では同一の攻撃者が関わっていると推測しています。これらの事例では、利用された不正プログラム、攻撃インフラ、ファイルの命名、不正プログラムが用いられたタイミング等、多くの点で重複が確認されているからです。こうした点から、同一の攻撃者が、ウクライナ国内において電力発電所だけでなく大手の鉱業会社や鉄道会社を標的にしていたと推測するに至っています。

図1:標的となった業界および攻撃キャンペーン、不正プログラム、C&Cサーバの重複

これらの事例の背景としては、多くの可能性が考えられますが、特に次の 3つがあげられるでしょう。1つ目は、発電、鉱業、鉄道等の施設を大規模かつ継続して麻痺させることでウクライナ全土を不安定にすることが攻撃者の狙いであるという可能性です。もう 1つは、事前に複数の異なった重要インフラに不正プログラムを展開することで、どのシステムが最も脆弱かを判断した上で、そのシステムを掌握する次なる攻撃を目論んでいたという可能性です。3つめとしては、鉱業会社や鉄道会社への感染は、逆に事前感染の試みであり、これによって攻撃ツール等のコードが正しく機能するかをテストしていたという可能性です。

いずれの可能性にしても、こういった産業制御システム(ICS)を標的にした攻撃は、実社会において取り返しのつかない大惨事につながる可能性もあり、最大限の注意を払って対処すべきです。また、今回のような連続した事例からも、この種の攻撃では、企業や組織の業種、規模に関係なく、標的にされる可能性があることも浮き彫りにされました。さらに、攻撃キャンペーン「BlackEnery」には(「KillDisk」による)ハードディスク消去という破壊的な機能が搭載されていることから、「世間に知られた有名な企業ではないから標的になることはない」という間違ったセキュリティ意識を持つ企業や組織がこのような被害に遭った場合には操業不能や事業継続性が維持できないという事態に陥る危険性を示しています。

2015年に発生した攻撃キャンペーン「BlackEnergy」の調査に関する詳細は、こちらの資料(英語)をご参照ください。

参考記事:

- 「KillDisk and BlackEnergy Are Not Just Energy Sector Threats」

by Kyle Wilhoit(Senior Threat Researcher)

翻訳:与那城 務(Core Technology Marketing, TrendLabs)