報道によると、2017年1月3日(現地時間)、米連邦捜査局(FBI)と連携したイタリア警察当局は、二人のイタリア人を、イタリアの著名人や多くの人物から機密情報を窃取した容疑で逮捕しました。コードネーム「EyePyramid(アイピラミッド)」と名付けられたマルウェアを不正な添付ファイルで拡散したとされる、この標的型メールの攻撃キャンペーンで、政治的に重要な地位にある人物も含めイタリアの市民が官民を問わず標的とされたと報道されています。このマルウェアを利用して、ユーザ名、パスワード、閲覧データおよびファイルシステムの内容を含む、87ギガバイト以上に相当するデータが窃取されました。

■感染経路

入手した情報およびトレンドマイクロによる検体の初期解析の結果、攻撃者は、標的型メールによりEメールアカウント、特に、いくつかの法律事務所の弁護士や関係者のアカウントに首尾よく侵入したようです。これは不正な添付ファイルを開封させるためのおとりとして利用したものと考えられます。実際には先述のマルウェアである不正な添付ファイルが開封されると、実行ファイル形式で擬似ランダムなファイル名の自身のコピーを組み込み、プログラムを読み込んで実行準備を完了させます。以下に、弊社で確認したマルウェアのファイル名のいくつかを挙げます。なお、マルウェアの他のビルドやバージョンでは変更される可能性があります。

図1:利用されているファイル名

■検体の初期解析

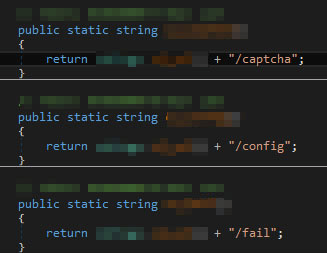

マルウェアは、一見「.NET(バージョン 4.5かそれ以上)」で書かれた単純なコードのように見えますが、詳しく見るとそうでないことが明らかです。まず標準的な難読化処理(この部分は既製のツールを利用して復元が可能)をした後、逆コンパイルされたソースコードの繊細な部分が難読化されています。これにより検出および分析を困難にしています。例えば、コマンド&コントロール(C&C)サーバの URL、および攻撃者の名前で購入されていると伝えられる「MailBee」のライセンスキー情報は、以下の図2のコードの抜粋に示されるように、高度に難読化されていました。

図2:難読化されたコード

弊社の解析によると、入力データの難読化の復元処理には、3DES暗号化、MD5変換、次に SHA256変換に基づく復号手順が含まれることがわかっています。

マルウェアは、暗号化の後、抽出したデータを、標準の Webトランスポートを介してC&Cサーバへ送信します。

図3:トラフィックを抽出するコード

C&Cサーバの URL の一部は難読化されていないことに注意してください。

図4:URLの公開されている部分(上のサムネイルをクリックするとコード全体が確認できます)

マルウェアは、また、「MailBee.NET.dll」のAPIを利用していました。これは、メールソフトウェアを構築するための有料ライブラリです。これを利用して、抽出したデータを、攻撃者が利用するEメールアドレスなどへ送出します。

興味深いことに、この有料ライブラリの購入履歴が、攻撃キャンペーンを仕掛けた攻撃者の特定へとつながりました。

弊社は、このマルウェアについてさらなる詳細解析を進めると同時に、マルウェアを使用した攻撃キャンペーンについて監視を継続しています。関連する追加情報があった場合は、本ブログなどを通じてお知らせします。

※注:オリジナルの英語記事は、2017年1月11日に公開されました。

参考記事:

- 「The Eye of the Storm: A Look at EyePyramid, the Malware Supposedly Used in High-Profile Hacks in Italy」

by Federico Maggi (Senior Threat Researcher)

翻訳:室賀 美和(Core Technology Marketing, TrendLabs)