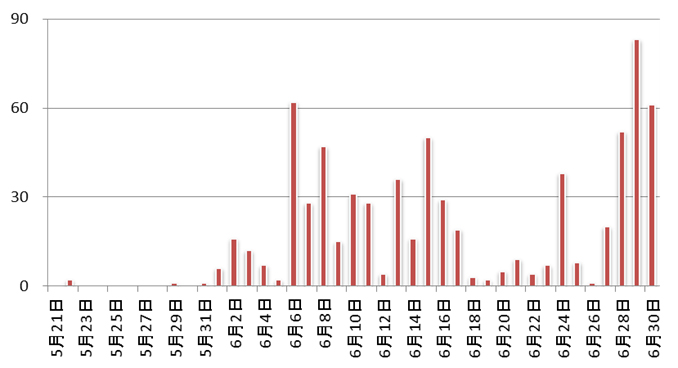

先日お伝えした記事に続き、国内ネットバンキングを狙う「URSNIF(アースニフ、別名:GOZI)」が再び電子メール経由で拡散していることが確認されました。攻撃の内容自体に大きな変化はなく、様々な件名や内容の日本語マルウェアスパムが着信し、受信者が添付ファイルを開いてしまうとインターネット上の不正サイトからのダウンロードにより最終的に「URSNIF」が侵入します。前回は5月末から6月7日までのおよそ10日間で3万件以上のマルウェアスパムが観測され、その後も小規模に継続していました。そして今回は6月27日からの2日間だけで4万件を観測と前回の拡散を上回る規模となっています。オンライン銀行詐欺ツールの本体である「TSPY_URSNIF」の検出台数推移を見ても、6月27日以降に急増し5月以降最大の検出台数となっているため、攻撃者がより大きな規模の攻撃を仕掛けていることは間違いありません。

図1: 日本国内での「TSPY_URSNIF」の検出台数推移

■ 多様なマルウェアスパムに注意

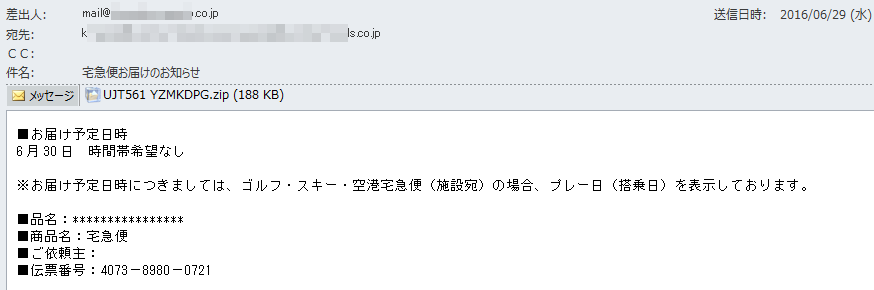

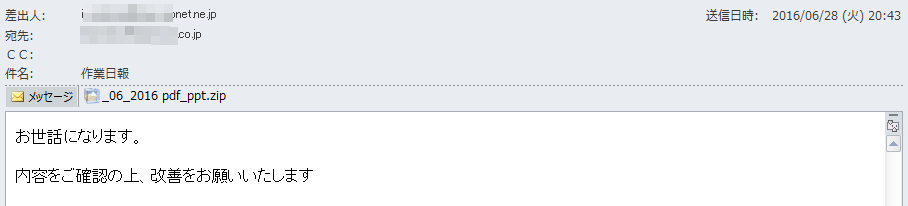

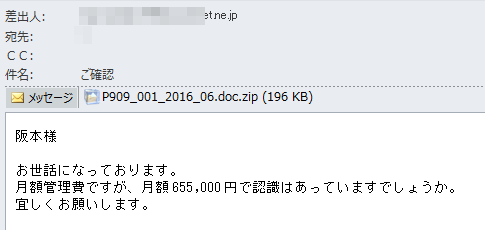

昨年末から世界的に見られている広くインターネット利用者狙うマルウェアスパムの中では、請求書や注文の確認、荷物や商品の配送確認、Fax や複合機からのメッセージなどの名目のメールが中心的に確認されてきました。しかしこの「URSNIF」の拡散を狙ったマルウェアスパムでは、より多岐にわたる内容のメールが確認されています。前回も「年休申請」、「請負契約書」、「年次運用報告書」、「算定届出書」、「状況一覧表」、ネット通販からの「支払確認」など、様々な名目の内容を示す件名や本文となっていましたが、今回も「保安検査」、「宅急便お届けのお知らせ」、「商品お届けのご案内」、「作業日報」、「経理処理について」、「ご確認」と、まさに攻撃者が手を変え品を変えマルウェアスパムを送信している様が見て取れます。また前回から今回にかけての件名を見ていると「年休申請」、「請負契約書」、「作業日報」、「経理処理について」など法人利用者向けと思われる件名が多くなっている点も注目されます。

内容的にも正規の業者が実際に送っている通知の内容をコピーして使用する、実際の業者のメールアドレスや国内の有名プロバイダのメールアドレスを送信元として偽装する、など、一見して不審と見抜けない手口が使われています。

| 件名 | 送信元アドレス(ヘッダーフロム) | 添付ファイル名 |

| 保安検査 | 国内大手プロバイダの メールアドレス |

CERT_{11桁数字} XLS.zip 例)CERT_02267042375 XLS.zip |

| 宅急便お届けのお知らせ | 正規業者の メールアドレス |

{6桁大文字英数字}半角スペース{7桁大文字英数字} 例)GO4D7O 01NAA8Q.zip |

| 商品お届けのご案内 | 正規業者の メールアドレス |

{6桁大文字英数字}半角スペース{7桁大文字英数字} 例)GO4D7O 01NAA8Q.zip |

| 作業日報 | 国内大手プロバイダの メールアドレス |

DSC{18桁数字}.JPG.zip もしくは DSC{18桁数字}.JPG |

| 経理処理について | 国内大手プロバイダの メールアドレス |

1-15_J_2016_001_002_003.zip |

| ご確認 | 国内大手プロバイダの メールアドレス |

S{11桁数字}. {3桁数字}.{4桁数字}.2016.06.28.zip 例)S00652790047.001.0061.2016.06.28.zip |

| 【要連絡】修繕依頼 | 国内大手プロバイダの メールアドレス |

img-doc{20桁数字}.zip 例)img-doc02335662950372549096.zip doc.{3桁数字}_AT{5桁数字}_xls.zip 例)doc.029_AT90381_xls.zip |

| (銀行)お振込受付のお知らせ | 国内大手プロバイダの メールアドレス |

2016{MMDD}-{3桁数字}-{1桁数字}.zip 例)20160628-009-7.zip |

表: 今回確認されているマルウェアスパムのバリエーション

図2: 件名 「宅急便お届けのお知らせ」のマルウェアスパムイメージ例

図3: 件名「作業日報」のマルウェアスパムイメージ例

図4: 件名「ご確認」のマルウェアスパムイメージ例

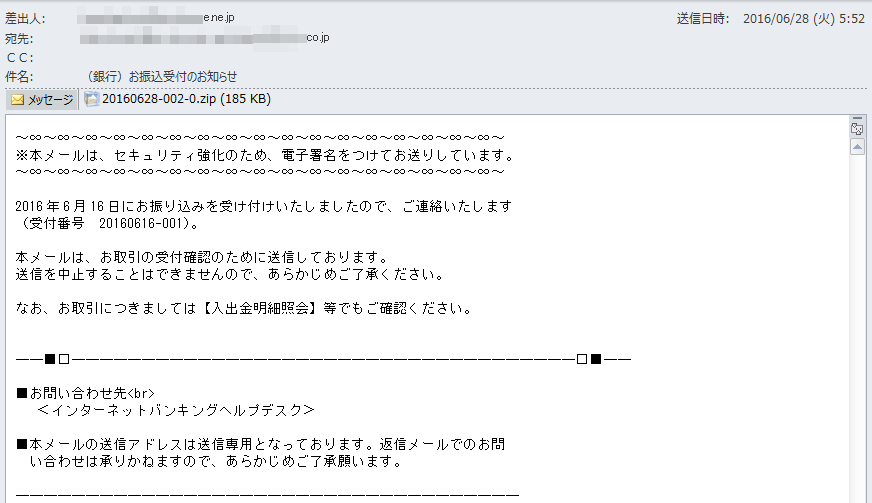

図5: 件名「(銀行)お振込受付のお知らせ」のマルウェアスパムイメージ例

このように、攻撃者は自身の攻撃を成功させるために常に攻撃手口を変化させていきます。今回お伝えした攻撃の内容は次回から全く異なるものになっているかもしれません。常に最新の脅威動向を知り、新たな手口に騙されないよう注意を払ってください。また、そもそも不審なメールを可能な限りフィルタリングし、一般利用者の手元に届かないようにする対策も重要です。

■ 被害に遭わないためには

オンライン銀行詐欺ツールなどの不正プログラムは一般的に、電子メール経由か Web経由で PC内に侵入します。そもそもの侵入を止めるため、この2つの経路での侵入を検知する対策製品の導入も重要です。

電子メール経由での拡散に関しては、添付ファイルを安全なものであるかのように受信者に錯覚させクリックさせる手口が常套化しています。このような手口を認識することで、アイコンやファイル名などの条件から不審な添付ファイルに気づき、ひいては不正プログラムの感染を防ぐことができます。

しかし、受信者を騙すためのメールの手口は常に変化していくため、件名や本文のみに着目したメールフィルタリングでの対策は効果があまり期待できません。それよりも添付ファイルに着目し、実行可能形式ファイルやスクリプトファイルなど、攻撃に利用されやすいファイル形式の条件でフィルタリングする、攻撃者が良く使用する二重拡張子などの手口が使用されていた場合にフィルタリングする、などの対策手法が有効です。

■ トレンドマイクロの対策

今回の攻撃で確認された不正プログラムについては「ファイルレピュテーション(FRS)」技術により「TSPY_URSNIF」などとして検出します。「ウイルスバスター クラウド」、「ウイルスバスター コーポレートエディション」、「ウイルスバスター ビジネスセキュリティサービス」などのエンドポイント製品では「FRS」技術によりウイルス検出を行っています。また同時に、これらのエンドポイント製品では挙動監視機能(不正変更監視機能)の強化により、侵入時点で検出未対応の不正プログラムであってもその不正活動を検知してブロック可能です。既に「TSPY_URSNIF」の活動に対しては既存の挙動監視により検知可能であることを確認しています。

今回の攻撃で確認されたマルウェアスパムについては、「E-mailレピュテーション(ERS)」技術で受信前にブロックします。また、添付ファイルについては「FRS」での検出の他、サンドボックス技術による動的解析により侵入時点で検出未対応の不正プログラムであっても警告し、ブロックすることが可能です。「InterScan Messaging Security as a Service」、「Cloud Edge」などのメール対策製品では特にERS技術とFRS技術を合わせ、危険な電子メールの着信をブロックします。また、「Deep Discovery E-mail Inspector」では特にサンドボックス技術により危険な添付ファイルを含む電子メールの着信をブロックします。

今回の攻撃で確認された不正プログラムがアクセスする不正サイトについては、「Webレピュテーション(WRS)」技術でアクセスをブロックしています。EKサイトやダウンロードサイトなど不正プログラムの拡散に使用される不正サイトや、不正プログラムが活動開始後にアクセスする遠隔操作サーバ(C&Cサーバ)をWRS技術でブロックすることにより、不正プログラムの侵入や被害の拡大を抑えられます。「InterScan Web Security Virtual Appliance」、「Cloud Edge」などのゲートウェイ製品ではWRS技術により、LAN内全体からの不正サイトへのアクセスをブロックできます。「ウイルスバスター クラウド」、「ウイルスバスター コーポレートエディション」、「ウイルスバスター ビジネスセキュリティサービス」などのエンドポイント製品でもWRS技術により端末からの不正サイトへのアクセスをブロックします。

また、ネットワーク内の不審な通信に早期に気づくことにより、全体的な被害を軽減させることが可能です。トレンドマイクロのネットワーク監視ソリューション「Deep Discovery Inspector」ではネットワーク内に侵入した不正プログラムの通信を検知し、感染端末の存在を早期に警告します。

※調査協力:日本リージョナルトレンドラボ(RTL)