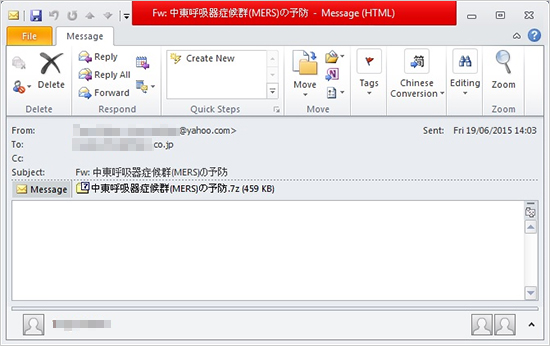

「中東呼吸器症候群(MERS)」の発生に関連するニュースに便乗して、日本の大手メディア企業の社員に標的型メールを送信した標的型サイバー攻撃が確認されました。攻撃者は、Yahoo!メールの無料アカウントを利用してセキュリティ対策製品を容易に回避し、インターネット上で公開されている話題を Eメールのヘッダや添付されたファイル名に利用して、受信者に Eメールを開封させようとしました。図1 は日本の メディア企業の社員に送信された標的型メールです。件名は「Fw:中東呼吸器症候群(MERS)の予防」、添付ファイルは「中東呼吸器症候群(MERS)の予防.7z」となっています。

図1:日本のメディア企業社員に送信された「MERS」に関する標的型メール

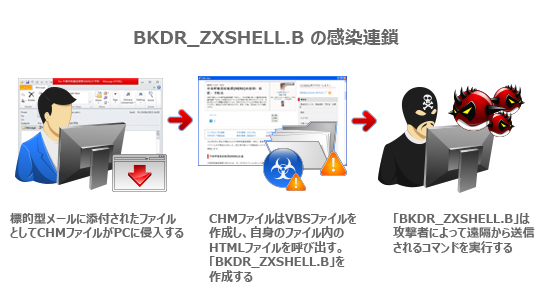

問題の標的型メールには、CHMファイルを含む圧縮ファイルが添付されています(「CHM_ZXSHELL.B」として検出)。CHMファイルは、Microsoft のオンライン・ヘルプ・ファイル形式です。このファイルにより、人気の情報サイトから MERS に関連する Webページが表示されます。しかし実際には、裏でバックドア型不正プログラムがダウンロードされるようプログラムされていました。「ZXSHELL」は、標的型サイバー攻撃で頻繁に利用されるバックドア型不正プログラムです。

図2:「BKDR_ZXSHELL.B」の感染連鎖

今回の攻撃は、「WINNTI」によって実行された攻撃とさまざまな点で類似しています。「WINNTI」は、不正プログラム「WINNTI」ファミリと直接関連のあるオンラインビデオゲーム産業を狙った標的型サイバー攻撃で古くから知られている攻撃者グループです。

弊社では、この攻撃を明らかにする証拠についてさらに調査を進めています。

弊社は、メデイアやエンターテイメント企業がネットワーク上に保存していると思われる大量の個人情報が、攻撃者がこうした企業を狙う動機だと考えています。Sony Pictures の侵害事例では、攻撃者は社員の個人情報を窃取しただけでなく、未公開映画の動画を窃取したり、同社役員の給与明細を流出させました。また、メデイアやエンターテイメント企業は、プロパガンダを伝える代弁者として利用するために狙われることもあります。仏テレビネットワーク「TV5Monde」を狙ったサイバー攻撃では、「イラクとレバントのイスラム国」のプロパガンダを伝える媒体ともなりました。

■オンライン・ヘルプ・ファイルが「ZXSHELL」へ誘導

添付された圧縮ファイル(拡張子 7z)には、CHMファイルが含まれており、MERS について説明した日本語の情報サイトの Webページのような安全に見えるコンテンツを表示します(図2)。

図3:MERS について説明した日本の情報サイトのように表示する CHMファイル

今回の攻撃では、CHMファイルはバックドア型不正プログラム「ZXSHELL」を作成します(「BKDR_ZXSHELL.B」として検出)。このバックドア型不正プログラムは感染PC に常駐し、攻撃者から送信されるコマンドを実行するために待機します。また、侵入したネットワーク内の個人情報を検索するために利用される可能性もあります。

サイバー犯罪で脅威を拡散したり、標的型サイバー攻撃を実行するために、CHMファイルの利用は、着実に攻撃者に好まれる手法になってきています。組み込まれた不正なコードが実行されない限り、CHMファイルは正規のファイルであるため、容易に Windows のセキュリティ対策を回避できます。

不正活動のために CHMファイルを利用することは目新しいものではありません。最近では、ファイルを暗号化して身代金を要求する Cryptoランサムウェア「CryptoWall」が PC に感染するために CHMファイルを利用しました。しかし、標的型サイバー攻撃での利用はほとんどありません。なお、バックドア型不正プログラム「ZXSHELL」は、Microsoft Office や日本語ワープロソフト「一太郎」に存在する脆弱性を利用して作成されます。しかし、今回の攻撃で、CHMファイルを利用することにより、脆弱性を利用した攻撃を実行せずに「ZXSHELL」を用いて標的とした PC に感染し検出を回避する、もう 1つの手法が攻撃者によって提示されました。ユーザは、エクスプロイトコードが埋め込まれた不正な Webサイトにアクセスしないよう慎重になりますが、Eメールで送信されたヘルプファイルには注意を払わないかもしれません。

■トレンドマイクロの対策

トレンドマイクロの製品は、今回の脅威に関連するすべての不正なファイルを検出します。特に、「カスタムディフェンス」は、不正なコードを実行するために利用された CHMファイルのような不審な挙動を特定し、こうした攻撃からユーザを保護します。

また、弊社のネットワーク挙動監視ソリューション「Trend Micro Deep Discovery(トレンドマイクロ ディープディスカバリー)」は、ヒューリスティック検索により不正な CHMファイルを検出します。検出を回避するために攻撃者がファイルを難読化したとしても、「Deep Discovery」のスマートサンドボックスによって、スクリプトやシェルコード、また不正プログラムによる挙動をフィルタし、未知の脅威から保護します。

以下は、今回の脅威に関連するハッシュ値です。

- e6cc91c0358db79048fce805fae90f9023f789f7

- 855bb7e85353fb78c089ef44cc24ce832dd4feaf

- 3c5329b36ffd13b83679c848a4797f8eeffef521

- 7e9b6575c672be0ffba7f647ba59d979a2843e4d

参考記事:

- 「MERS News Used in Targeted Attack against Japanese Media Company」

by Benson Sy (Threat Analyst)

翻訳:品川 暁子(Core Technology Marketing, TrendLabs)