オバマ米大統領は、2011年5月1日夜(日本時間 2日午後)、緊急演説を実施。世界中の注目を集めました。パキスタンの首都イスラマバード郊外にある Abbottabad(アボタバード)で、国際テロ組織アルカイダの最高指導者ウサマ・ビンラディン容疑者が米国の特殊部隊との銃撃戦により殺害されたと発表しました。

■注目ニュースを悪用するソーシャルエンジニアリングの手口は常とう手段化

「Twitter」は、ウサマ・ビンラディン容疑者殺害に関連する1秒毎のツイート数の推移を公開しました。この推移によると、同容疑者が殺害されたとする時刻以降、ツイート数は増加し続け、ピーク時(米国時間午後11時)には、5,106ツイート数/秒が記録されたようです。同容疑者殺害のニュースは、米国だけでなくそれ以外の国々においても衝撃的な事件でした。そのため、このツイート数は当然の結果だといえるでしょう。

このように、全世界が注目する出来事が起こると、ソーシャルメディアが活発に利用されるということは、もはや驚くことではありません。そして、サイバー犯罪者が、ソーシャルエンジニアリングの手口として注目を集める出来事やニュースを瞬時に悪用することは常とう手段と化しています。その好例が、2011年3月11日に日本で発生した東日本大震災でしょう。トレンドマイクロは、このような悲惨な大災害をも利用する攻撃を以下のように報告しています。

- 「トレンドマイクロ セキュリティブログ」

・ 東北地方太平洋沖地震に便乗したSEOポイズニングを確認。「FAKEAV」へと誘導

/archives/3981

・ 東北地方太平洋沖地震に便乗した偽サイト、大量出現のおそれ

/archives/3988

・ 地震、津波、原発、節電などのファイル名の不正プログラムが国内で流通

/archives/4001

・ 震災に便乗したFacebook経由の不正プログラムなど続々と出現

/archives/4020 - 「TrendLabs Malware Blog」(英語情報のみ)

・ 3/11 Japan Earthquake Disaster Scam Watch

http://blog.trendmicro.com/most-recent-earthquake-in-japan-searches-lead-to-fakea/

・ Phishing Attack Uses Fake Donation Website

http://blog.trendmicro.com/phishing-attack-uses-fake-donation-website/

・Disasters Present Cybercriminals Multiple Points to Leverage

http://blog.trendmicro.com/disasters-present-cybercriminals-multiple-points-to-leverage/ - 「トレンドマイクロ・セキュリティデータベース」

・ 災害に便乗したサイバー犯罪に注意!

http://about-threats.trendmicro.com/RelatedThreats.aspx?language=jp&name=Staying+Safe+from+Disaster+Relief+Scams

■人気ソーシャル・ネットワーキング・サイト「Facebook」がターゲットに!

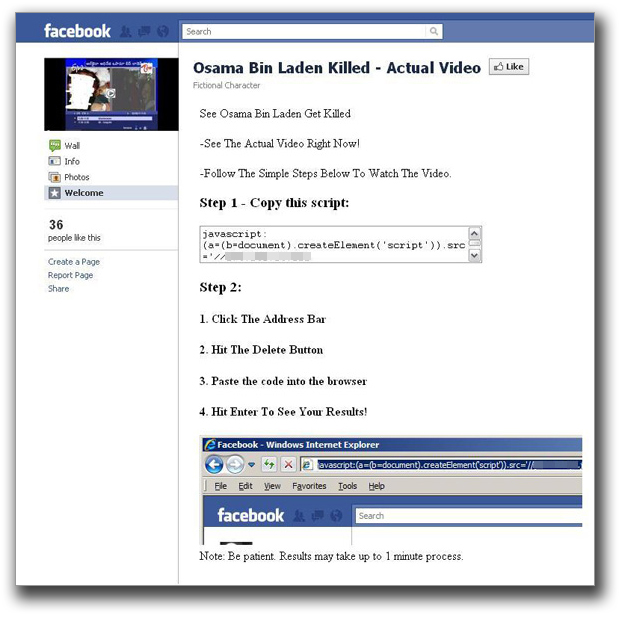

今回のように「世界的に名の知れたテロリストの死」の大ニュースが注目されるのは当然のことで、サイバー犯罪者も見逃すはずがありません。事実、今回のウサマ・ビンラディンの殺害が発表されてから数時間後には、偽セキュリティソフト型不正プログラム「FAKEAV」を拡散する SEOポイズニング(悪質なSEO対策)攻撃が確認されています。一方、「TrendLabs(トレンドラボ)」では、ソーシャル・ネットワーキング・サービス(SNS)「Facebook」を悪用した攻撃を確認しました。この攻撃では、Facebook ユーザの「ウォール(Facebookの各ユーザに与えられる『掲示板』のような機能)」にウサマ・ビンラディン容疑者殺害の動画閲覧を促すメッセージが投稿されたり、同じく同容疑者殺害の動画閲覧を促すイベントが作成されたりします。このメッセージにはリンクが記載されており、誤ってクリックしたユーザは以下のページに誘導されることとなります(図1および図2参照)。

|

|

|

|

|

|

今回の攻撃では、動画を閲覧するための手順が問題のページに記載されていました。ユーザが、この指示に従って、ボックス内のスクリプトをコピーし、自身のブラウザのアドレスバーに貼り付けると、不正なスクリプトが実行されます。この不正なスクリプトは、「JS_OBFUS.AB」として検出され、再び、上記のページへと誘導するリンクを含むメッセージを投稿します。

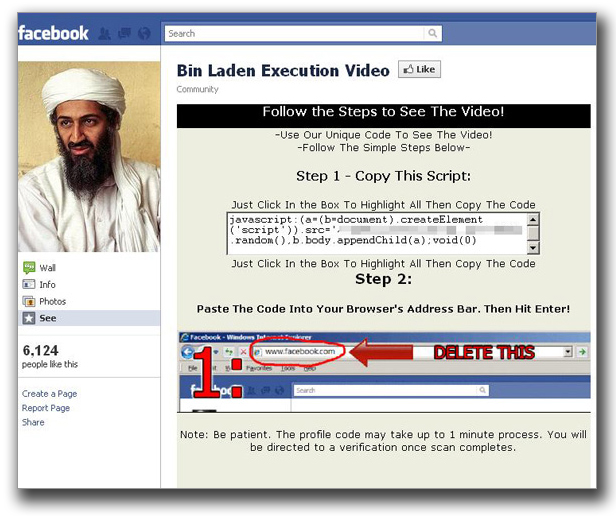

またトレンドラボは、Facebook のチャット機能を利用して不正なリンクを拡散する攻撃も確認しました(図3参照)。このチャットメッセージに含まれる不正なリンクをクリックしたユーザは、図1 および図2 に類似したページ(図4参照)へと誘導されます。しかし、この事例で誘導されるページには、ウサマ・ビンラディン容疑者の「殺害動画」の閲覧を装っています。そして記載されている手順に従うことで実行される不正スクリプトは、「JS_FBJACK.C」として検出されます。

これらの攻撃による直接的な被害は現在のところ確認されておらず、攻撃者の意図は不明です。

|

|

|

|

|

|

■ウサマ・ビンラディン容疑者殺害に便乗したスパム攻撃も確認

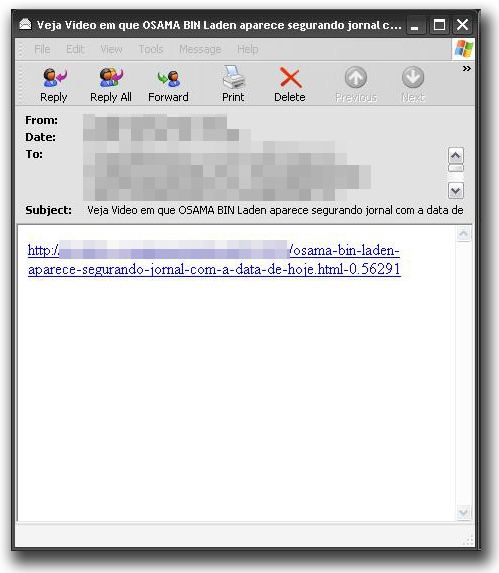

サイバー犯罪者が悪用したのは、Facebook だけではありませんでした。トレンドラボは、「オバマ米大統領によるウサマ・ビンラディン容疑者殺害報告が偽りである」と訴える動画に誘導するスパムメール(図5参照)もまた確認しています。今回確認されたリンク先は、2011年5月3日現在、アクセスできませんが、万が一アクセスできた場合、他の不正プログラムをダウンロードしたり、フィッシングサイトに誘導したりすることが想定されます。

|

|

|

■こういった攻撃から身を守るためには?

ユーザがコンピュータを利用する際の注意事項を認識しない限り、世界規模の出来事はソーシャルエンジニアリングの手口に悪用され続けることでしょう。まずユーザは、意識を変えることが必要です。私たちがさまざまな情報を手に入れたいと思うように、サイバー犯罪者もまた、注目される出来事やニュースを利用して攻撃しようとしていることを留意してください。サイバー攻撃の最新情報に通じていることももちろん大切です。ここで、被害を回避するためのヒントをいくつかご紹介します。

- 注目度の高いキーワードを用いてニュースを検索するのではなく、信頼あるニュースサイトをブックマークしたり、アドレスを直接入力することを強く勧めます。

註)万が一、正規Webサイト自体が、既に改ざんされていた場合、コンピュータが適切に保護されてない限り、ユーザは攻撃から逃れることはできません。ただ、上述した方法は、検索結果から得たURLをやみくもにクリックするよりは、はるかに安全であると言えます。 - 情報の正当性が立証されていない限り、SNS 上にある情報は、確実なものではないとみなすべきでしょう。ツイートや投稿メッセージがどこから発信されているのか、それらの情報元を確認することを強く勧めます。

- 総合的なセキュリティ製品を導入し、常に OS やソフトウェアの最新バージョンを使用することを心がけてください。

トレンドマイクロ製品のユーザは、クラウド型セキュリティ基盤「Trend Micro Smart Protection Network」により、既に上記の脅威から守られています。トレンドマイクロは、今後も本件に関連した事例を引き続き監視していきます。

参考記事:

「Osama bin Laden’s Death Triggers Series of Malicious Attacks」

by Karla Agregado (Fraud Analyst)

翻訳:宮越 ちひろ(Core Technology Marketing, TrendLabs)