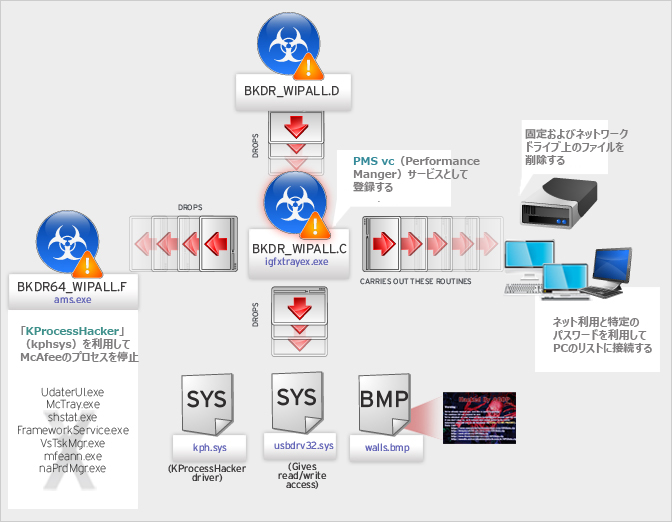

トレンドマイクロは、2014年12月、米連邦捜査局(FBI)が「破壊的な不正プログラム」として注意喚起した「WIPALL」ファミリの解析、また Sony Pictures を狙った大規模な攻撃との直接的な関係性について本ブログ上で述べました。本稿では、「WIPALL」ファミリの亜種についての詳細と Sony Pictures の感染PC上に表示された「#GOP」と名乗るグループからの警告メッセージに関連した主な不正活動について述べます。図1 は、今回取り上げる不正プログラムの感染連鎖です。

図1:「BKDR_WIPALL.D」の感染連鎖

■McAfee のサービスを無効にする「BKDR64_WIPALL.F」

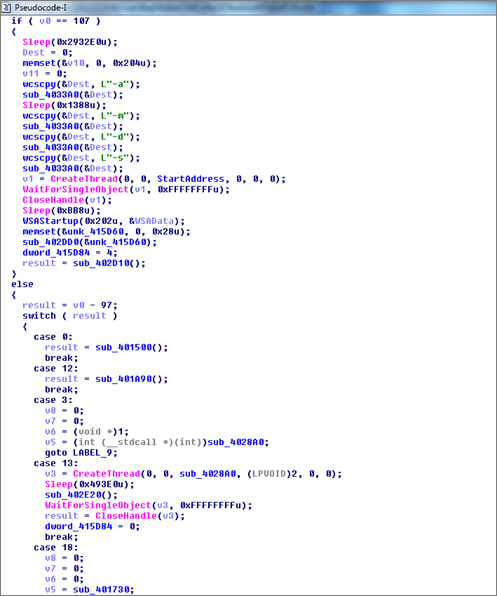

「WIPALL」の亜種「BKDR_WIPALL.C」は、前回取り上げた「BKDR_WIPALL.B」と同様のコーディングを利用します。「BKDR_WIPALL.C」では、作成されたコピーは ”igfxtrays<ランダムな2文字>.exe “と名付けられ、自身の複数のコピーを特定のパラメータ(-a、-m、-d、-s)で実行し、主となる不正活動を行います。

図2:「BKDR_WIPALL.C」の主な不正活動

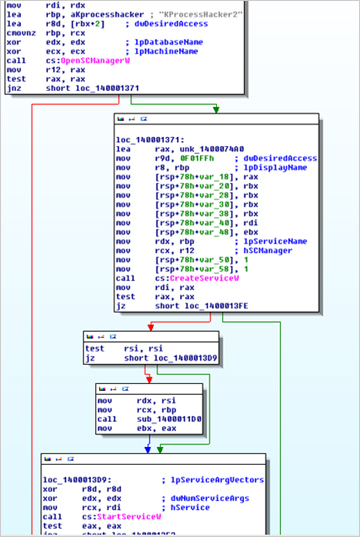

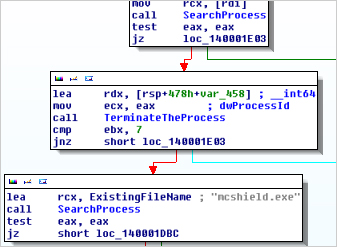

注目すべき点は、「BKDR_WIPALL.C」は感染した PC が 64ビット版かどうかを確かめる点です。感染した PC が 64ビット版であれば、この不正プログラムは “kph.sys”(KProcessHackerドライバ)と、そのコンポーネント ”ams.exe” を作成します(「BKDR64_WIPALL.F」として検出)。

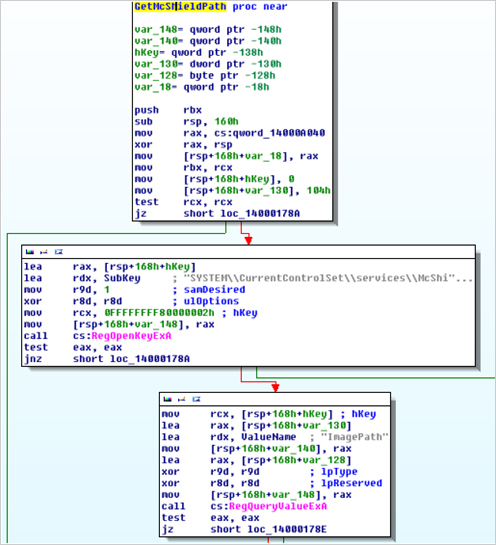

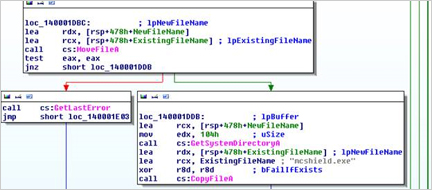

弊社では、「BKDR64_WIPALL.F」が McAfee のリアルタイムスキャン(mcshield.exe)をそのディレクトリに置かれた別のファイルと置き換え、元のファイルを system32 ディレクトリに移すことを確認しました。そして McAfee のサービスが実行されると、正規のリアルタイムスキャンのコンポーネントのかわりに置き換えられたファイルが実行されるため、このセキュリティ対策製品の機能が無効になります。

図3:「BKDR64_WIPALL.F」は、レジストリ内のサービスの一覧から “McShield.exe” のイメージパスを取得する(HKLM\CurrentControlSet\services\McShield)

図4:「BKDR64_WIPALL.F」は正規の “mcshield.exe” を System32フォルダに移し、この不正プログラムと同じディレクトリ内に置かれた別の “mcshield.exe” と置き換える

「BKDR64_WIPALL.F」は、ドライバサービスとして「KprocessHacker」をインストールし、McAfee のセキュリティ対策製品に関連した実行中の以下のプロセスを停止します。これは、この不正プログラムが問題なく実行されることを確実するために追加された手法です。

- mcshield.exe

- UdaterUI.exe

- McTray.exe

- shstat.exe

- FrameworkService.exe

- VsTskMgr.exe

- mfeann.exe

- naPrdMgr.exe

弊社の解析によると、「BKDR64_WIPALL.F」は、ドライバサービスが通常のユーザモードのアプリケーションよりも高い権限を持っているため、これを利用した可能性があります。これは、プロセスを確実に停止させるための手法です。

図5:「BKDR64_WIPALL.F」はコンポーネント「KProcessHacker」(kph.sys)をドライバサービスとしてインストールする

図6:「BKDR64_WIPALL.F」は McAfee のセキュリティ対策製品に関連したプロセスのハードコードされたリストで実行中のすべてのプロセスを確認する

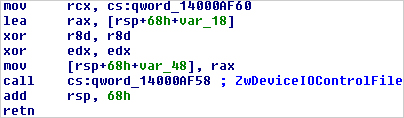

図7:ドライバサービス「KprocessHacker」はデバイスオブジェクトとしてプロセスを停止する

■「#GOP」の追跡

前回の記事で取り上げた攻撃と今回の攻撃は、どちらも「#GOP」もしくは「Guardians of Peace」と呼ばれるサイバー犯罪者集団にたどりつきます。

「BKDR_WIPALL.A」の感染連鎖では、コンポーネント「BKDR_WIPALL.E」を経由して、”back.jpg” および “index.wav” を含むメッセージを表示する HTMLファイルに誘導します。これらのファイルはすべて暗号化され、「BKDR_WIPALL.E」として検出されるコンポーネント ”iissvr.exe“ に埋め込まれます。

同様に、「BKDR_WIPALL.D」の感染連鎖も、コンポーネント「BKDR_WIPALL.C」を経由して、”walls.bmp” として作成される画像ファイルで #GOP のメッセージを表示します。

図8:「BKDR_WIPALL.C」によって作成された “wall.bmp”(上)と「BKDR_WIPALL.E」によって読み込まる HTMLファイルで表示されるメッセージ(下)

これらの攻撃を北朝鮮による実行とする報告もありますが、Sony Pictures の内部の犯行とする主張もあります。現在のところ、まだ何も明らかになっていませんが、ユーザは個人情報を守るためにオンライン上では警戒を怠らないようにして下さい。

トレンドマイクロ製品をご利用のユーザは、弊社のクラウド型セキュリティ基盤「Trend Micro Smart Protection Network」によって守られています。特に「Webレピュテーション」技術により、この脅威に関連する不正な Web サイトへのアクセスをブロックします。そして、「ファイルレピュテーション」技術により、上述の不正プログラムを検出し、削除します。

また、今回の Sony Pictures への攻撃については「The Hack of Sony Pictures: What We Know and What You Need to Know(英語情報)」もご参照下さい。

協力執筆者:Rhena Inocencio および Joie Salvio

本稿で取り上げた不正プログラムに関するハッシュは以下のとおりです。

- D1C27EE7CE18675974EDF42D4EEA25C6(BKDR_WIPALL.A)

- 760C35A80D758F032D02CF4DB12D3E55(BKDR_WIPALL.B)

- E1864A55D5CCB76AF4BF7A0AE16279BA(BKDR_WIPALL.E)

- B80AA583591EAF758FD95AB4EA7AFE39(BKDR_WIPALL.C)

- 2618dd3e5c59ca851f03df12c0cab3b8(BKDR_WIPALL.D)

- 7E5FEE143FB44FDB0D24A1D32B2BD4BB(BKDR64_WIPALL.F)

参考記事:

翻訳:品川 暁子(Core Technology Marketing, TrendLabs)