「身代金要求型不正プログラム(ランサムウェア)」は、一般ユーザにとって深刻な問題の 1つです。トレンドマイクロでは、2015年に入ってからも、ランサムウェアやファイルを暗号化する「Cryptoランサムウェア」の亜種を複数確認しています。これらの不正プログラムは、それぞれ独自の不正活動を行いますが、今年3月、弊社は「PE_VIRLOCK」として検出されるランサムウェアのファミリを確認しました。この不正プログラムは、PC画面をロックするだけでなく、ファイルに感染します。これは、ランサムウェアとしては初の事例です。

■ランサムウェアの不正活動

「VIRLOCK」は、他の不正プログラムと共に PC に侵入して感染します。弊社は、「VIRLOCK」の亜種の 1つを、標的型サイバー攻撃キャンペーン「CARBANAK/ANUNAK」で確認しています。

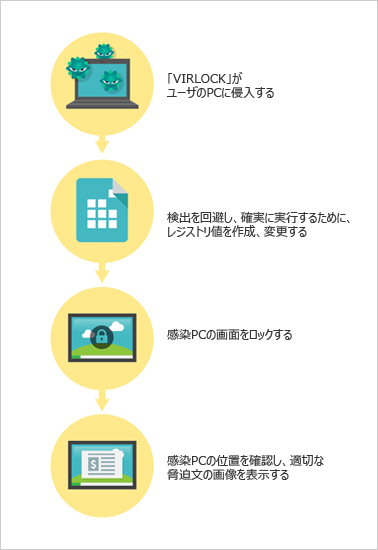

図1:「VIRLOCK」の感染

「VIRLOCK」は、PC に侵入すると、検出を回避して確実に実行するために、レジストリ値を作成して変更します。その後、感染PC の画面をロックして、”explorer.exe“ を無効にし、”taskmgr.exe” の使用を阻止します。また、感染PC の地理的な位置を確認して、適切な脅迫文の画像を表示します。

図2:脅迫文の例

■感染活動

上述のように、「VIRLOCK」はファイル感染の不正活動を行います。PC に侵入すると、「PE_VIRLOCK」は以下の特定のファイルの種類を確認します。

- 実行ファイル(拡張子:exe)

- 一般的なドキュメントファイル(拡張子:doc、xls、pdf、ppt、mdb)

- 圧縮ファイル(拡張子:zip、rar)

- 音声・動画ファイル(拡張子:mp3、mpg、wma)

- 画像ファイル(拡張子:png、gif、bmp、jpg、jpeg、psd)

- 認証ファイル(拡張子:p12、cer、crt、p7b、pfx、pem)

「PE_VIRLOCK」は標的としたファイルを確認すると、ファイルを暗号化し、不正な本文を埋め込みます。また、この感染したファイルに「.rsrc セクション」を追加します。.rsrc セクションは、アイコンや画像、メニュー、文字列など、実行コードに関係のない「リソース」を含みます。「VIRLOCK」は感染したファイルのリソースを保存するために、このセクションを利用します。感染したファイルが元のファイルのアイコンに類似したアイコンを利用していた場合、不審に思わないユーザは気付かずに感染ファイルを実行する恐れがあります。

図3:感染したファイルで確認された暗号化レベルの詳細

感染ファイルは実行すると、実行したディレクトリと同じ場所に復号化された感染ファイルを作成します。その後、不正プログラムは、この復号化した感染ファイルを実行します。そのため、たとえ裏で不正プログラムが実行していたとしても、ユーザはその不正活動に気付くことができません。

不正プログラムの作成者は、感染ファイルの論理とまさに同じように親ファイルを作成しました。親ファイルは、ファイル感染型ウイルスの不正活動のように、ダミーファイルを作成して実行します。作成者がダミーファイルを利用した理由は、1)コードの再利用、2)感染するたびに異なる暗号化コードを利用する「ポリモーフィック型」の採用が考えられます。なぜならインスタンスがすべて異なるからです。

■検出回避の手法

弊社の解析により、「VIRLOCK」は「ポリモーフィック型」であることが判明しました。この不正プログラムは、ランダムな APIコールを利用する独自の自動実行型の圧縮ファイル(パッカー)で圧縮されています。そして検出回避のため、利用するパッカーを常に変更します。実行するたびにコードが変わるため、セキュリティリサーチャーやセキュリティ対策製品は検出するのが困難となります。

「VIRLOCK」は、セキュリティ対策製品が感染ファイルを削除し、修復するのをより困難にするため、感染ファイルを暗号化します。弊社の解析によると、「VIRLOCK」は独自の暗号化を用います。暗号化は 2層になっており、1層は XOR暗号 と ビット文字列を左に移動する「Rotate on Left(ROL)」の組み合わせで、2層目は XOR暗号となっています。

図4:「VIRLOCK」のコード実行の手順

■感染の影響を受けた国

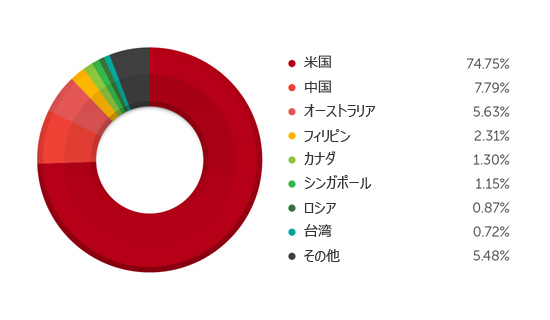

弊社のクラウド型セキュリティ技術基盤「Trend Micro Smart Protection Network」のフィードバックによると、最も影響を受けた国は米国で、中国、オーストラリアがそれに続きます。

図5:2015年1月以降のデータに基づいた感染の影響を受けた上位国

■ランサムウェア、ワーム、ファイル感染型ウイルスの強力な組み合わせ

上述のように、「VIRLOCK」は、ファイル感染型ウイルスの機能を備えた最初のランサムウェアです。ランサムウェアの侵入方法は、通常、ボットネットもしくはソーシャルエンジニアリングの 2通りです。しかし、これらの手法で確実に感染するとは限りません。十分なセキュリティ知識を持ったユーザであれば、ソーシャルエンジニアリングを回避することができます。また、ボットネットは検出されなければ感染に成功しますが、大抵の場合、非常に複雑か、もしくは新しいボットネットに限られます。

「VIRLOCK」は、PC に感染するのにどちらの手法も利用しません。代わりに、より被害の大きい手法を用います。それがファイルに感染するポリモーフィック型のワームです。ファイル感染型ウイルスとワームは、他の不正プログラムを効果的に拡散する厄介な不正プログラムですが、「VIRLOCK」はその両方であると考えられます。

感染PC から不正プログラムを適切に駆除しなかった場合、たった 1つの感染ファイルでさえ、感染連鎖を再発させることになります。「VIRLOCK」が一度システムネットワーク内に侵入すると、ネットワークシステムのあらゆる場所を気付かれずに感染することが可能となります。

また、不正なアイコンは、リムーバブルドライブ上にあるはずの特定のファイルと同じアイコンであるため、リムーバブルドライブ上で誤って「VIRLOCK」を実行してしまう可能性が高くなります。感染したリムーバブルドライブ上の感染ファイルは、簡単に PC を感染することができます。

この不正プログラムの目的は、身代金を手に入れることです。感染ファイルにより、不正プログラムは他の PC を感染することが可能となり、さらに多くの金銭を得る機会を増やします。

■「VIRLOCK」の発展

弊社の解析により、「VIRLOCK」のコード内に、未完成のモジュールや非論理的なコードの形跡が確認できました。これは、「VIRLOCK」がまだ開発途中である高い可能性を示します。今後数カ月間で、より巧妙化した「VIRLOCK」の亜種を確認したとしても驚きはありません。「VIRLOCK」に関して何か改善が見られるとしたら、それは侵入経路でしょう。「VIRLOCK」が感染を拡大させるために、大量のスパムメールを送信する不正プログラムの利用が確認されるかもしれません。こうした不正プログラムは、ランサムウェアのファミリ「CRYPCTB」でも利用が確認されています。

■トレンドマイクロの対策

あらゆる種類のランサムウェアから防御するために一番重要なことは、慎重すぎるほど慎重になることです。例えば、不明な送信元や、認証されていない相手から送信された Eメールやリンクは開かないようにするのが得策です。正規のように見える Eメールもあるかもしれませんが、送信者のアドレス、件名、また Eメールの本文の内容に不審な点がないかを確認することが大切です。安全が確認された Webサイトを訪れるようにして下さい。なじみのない Webサイトが安全かどうか確かめるためには、「Trend Micro Site Safety Center」を利用することができます。また、公式サイトや信頼された Webサイト以外からダウンロードしないようにして下さい。

「VIRLOCK」は感染を拡大させる機能を備えています。そのため、リムーバブルドライブは、セキュリティ対策製品がインストールされ、信頼できる PC だけに接続するように心がけて下さい。PC に関しても同様です。第3者が保証できないリムーバブルドライブを PC に接続することは避けて下さい。

トレンドマイクロ製品をご利用のユーザは、弊社のクラウド型セキュリティ基盤「Trend Micro Smart Protection Network」によって守られています。特に「ファイルレピュテーション」技術により、上述の不正プログラムを検出し、削除します。

関連する不正プログラムのハッシュは以下のとおりです。

- 87cfc5f73a9086ef2f5b0cf08d2c72f4d77b3414

- fef99e8df0bdb9b01406d84061f93d65577b5786

- dc9cf071130ba09f453b7b5613fe36ab84f3c1d4

- 835ae9ae9f3b8936c248a3db26b0ab5e44fe873d

- 4aa26d213ef2424ca3172b7525093fbec6a911f8

- 9a0991919eab723382cb6b5faa0ef8702fb73d01

- 8645176aa24d61ac78b0af67f9bdf50c89b24f78

- abba1e34ec66bff12af2dc59be71fd0edd6bc63e

- a777bbcc78c32df8b1a4d4745c9b6858fd7baaa6

- 77c7551f10777886b1050eea563c3456ce60b1ce

- 514a53baa309b4e1db68d6145e489ff65d283a61

- 4aa26d213ef2424ca3172b7525093fbec6a911f8

- a578bf637d3cb10da62167f5aba3109c1e40e266

- 10ee0549f8f387c55827c48cdd526aac03f3d0c9

- 769c5b0bec033f6651e05122fc31ebdef3c5d8e7

- 52db9a788f1131c43140d0af9781258b8ef2eaf6

- 1b56b6333f46bb3dc4c77d795228a25aefb7a216

- 2a9b4134978bbed27144fd01397da42526250cc3

- 6789c9b1514587055529af821056456f85447d8c

協力執筆者:Jaaziel Carlos、Jonh Chua および Rodwin Fuentes

参考記事:

翻訳:品川 暁子(Core Technology Marketing, TrendLabs)