台湾で開催された情報セキュリティ国際会議「Hacks in Taiwan(HITCON)」で、複数のオンラインゲームを利用した攻撃に関する報告が行われました。この攻撃により、正式発売された 2つの人気のオンラインゲームが改ざんされ、PC上に不正プログラムがダウンロードされました。HITCON はトレンドマイクロと共同でこの攻撃の被害者となりうるユーザに削除ツールを提供しました。その際、弊社は被害を受けたゲームプロバイダと協力し、この攻撃に対処することができました。

■改ざんされた正式発売のゲーム

今回の攻撃では、オンラインゲーム「League of Legends (LoL)」および「Path of Exile(PoE)」が利用されました。正式発売されたこれら 2つのゲームで「Remote Access Tool(RAT)」の「PlugX」の亜種が確認され、アジアの特定の国のユーザを狙ったように見えます。

正規のインストーラをダウンロードしたり、ゲームを更新することによって、ユーザは気づかずに感染連鎖を開始させます。改ざんされたゲームランチャは、以下の 3つのファイルを作成します。

- 正規のゲームランチャ

- 改ざんしたゲームランチャを正規のものに上書きするファイル

- 「PlugX」のバイナリをインストールするドロッパ

改ざんしたゲームランチャを正規のものに上書きするファイルは、不正活動の痕跡を隠ぺいする手法の 1つと考えられます。感染被害を受けたユーザは、最終的に ”NtUserEx.dll” および “NtUserEx.dat” の 2つのファイルのみを確認します(いずれも「BKDR_PLUGX.ZTBL-EC」として検出)。

サイバー犯罪者は、「PlugX」を利用してユーザの許可や認証なしに遠隔から不正活動や情報収集を実行することができます。「PlugX」の亜種は、しばしば正規のアプリを対象にすることがあり、ゲームの利用も目新しいものではありません。この「PlugX」の亜種の際立った特徴は、正規アプリの自動起動サービスを利用せずに自身の自動起動サービスを作成することです。

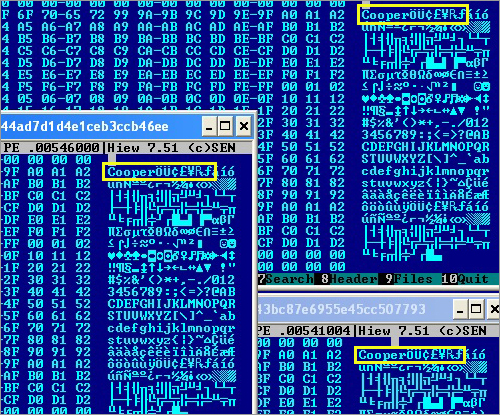

さらに解析を進めると、不正プログラムの本文で「Cooper」という文字列が確認できました。「Lee Cooper」という名前は別の標的型サイバー攻撃でもコマンド&コントロール(C&C)サーバの登録者として使われており、今回の攻撃も同一の攻撃者グループによるものと思われます。

図1:不正プログラムに「Cooper」という文字列が確認できる

トレンドマイクロが証明書を確認すると、不正なファイルに適用されたハッシュ値が有効となっていました。これはつまり、改ざんされたバイナリのハッシュ値と対にするために「署名ツール」が利用されたことを意味します。一方、正規のゲームランチャのデジタル署名は無効となっていました。

■感染源を探る

これらのゲームは、一般消費者向けインターネットサービスプロバイダ「Garena」社から正式に発売されたものでした。Garena は、Riot Games や S2 Games、Electronic Arts といったゲーム開発会社と提携し、特定のゲームを独占的にアジアで販売しています。

Garena は公式発表で、「PC およびプログラム更新用サーバがトロイの木馬型不正プログラムに感染し、その結果、LoL や PoE で配布されたすべてのインストールファイルが感染した」と述べています。

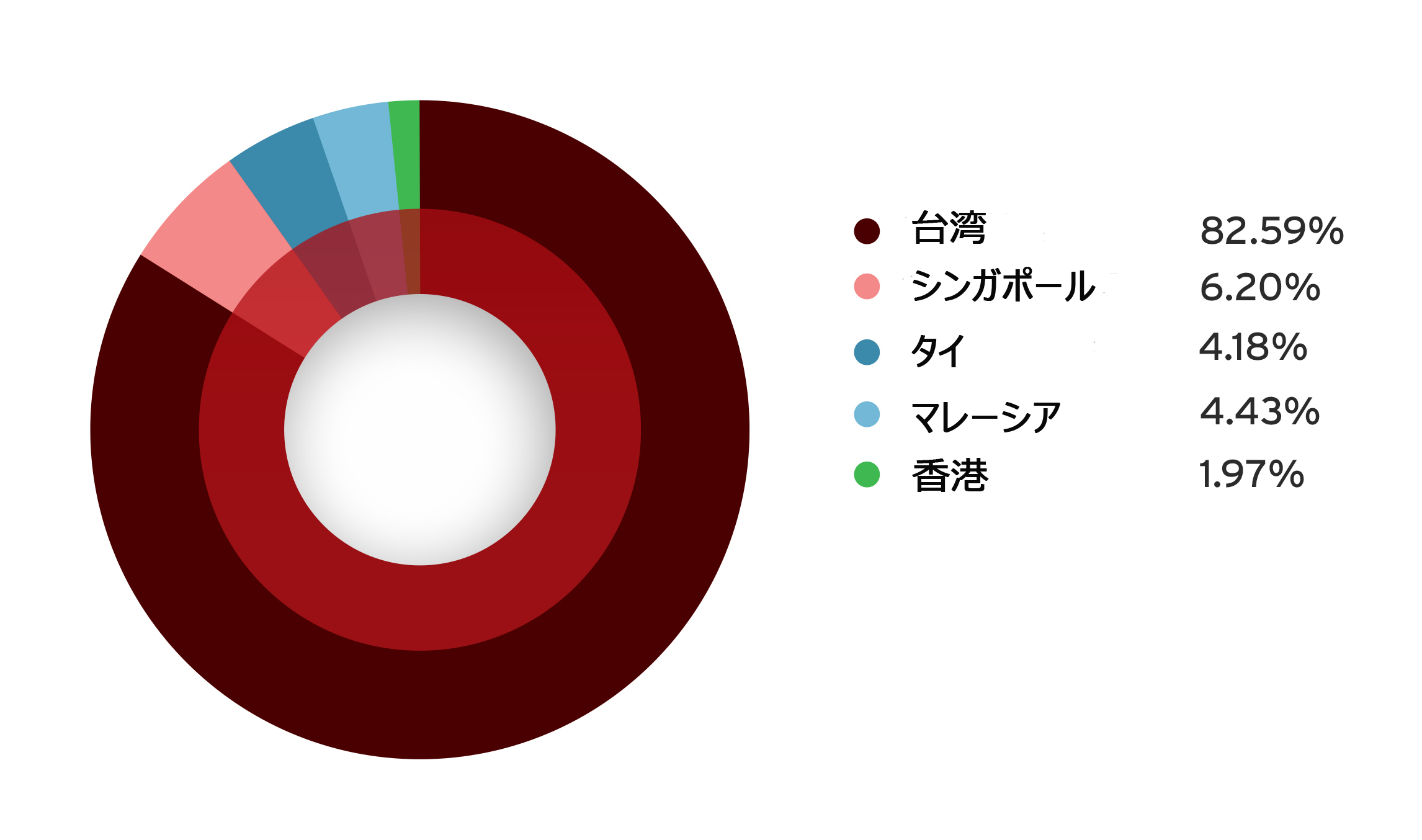

■台湾とシンガポールで最大の感染

解析によると、台湾版の LoL および PoE のインストーラだけが改ざんされているようです。弊社のクラウド型セキュリティ基盤「Trend Micro Smart Protection Network」からのフィードバックがこれを裏付けています。しかし、弊社では、タイやマレーシア、香港といった他のアジアの国々での被害も確認しています。C&Cサーバの活動を解析すると、こうした国々は、C&Cサーバにアクセスする上位国の一部となっています。

図2:感染被害を受けた国

なお、Garena の公式発表後、C&Cサーバの活動は終息しました。

■トレンドマイクロの対策

2014年12月29日以降、Garena社の Webサイトおよび関連したリンク上のインストーラは改ざんされていないことが確認されています。トレンドマイクロでは、感染ファイルを除去するツールをユーザ向けに公開しています。また、ユーザは自身のアカウントを保護するために、Garena社が推奨する以下の対策を実践して下さい。

- ゲームを更新する

- セキュリティ対策ソフトで PC をスキャンする

- アカウントパスワードを変更する

- Garena社から提供されている二要素認証を利用する

トレンドマイクロ製品をご利用のユーザは、弊社のクラウド型セキュリティ基盤「Trend Micro Smart Protection Network」によって守られています。特に「Webレピュテーション」技術により、この脅威に関連する不正な Web サイトへのアクセスをブロックします。そして、「ファイルレピュテーション」技術により、上述の不正プログラムを検出し、削除します。

なお、今回の事例に関連するハッシュは以下のとおりです。

- f920e6b34fb25f54c5f9b9b3a85dca6575708631(FO3Launcher.exe)

- bd33a49347ef6b175fb9bdbf2b295763e79016d6(NtUserEx.dll)

- f3eabaf2d7c21994cd2d79ad8a6c0acf610bbf78(NtUserEx.dat)

協力執筆者:immy Hung、Marco Dela Vega、MingYen Hsieh、Nancy Chuang、Razor Huang、Tim Yeh および Vico Fang

参考記事:

- 「 PlugX Malware Found in Official Releases of League of Legends, Path of Exile」

by Benson Sy(Threat Analyst)

翻訳:品川 暁子(Core Technology Marketing, TrendLabs)