米連邦捜査局(FBI)は、2014年12月2日(米国時間)、「破壊的な不正プログラム」について米国の企業に警告を発しましたが、「Trendlabs(トレンドラボ)」では、この不正プログラムの検体を入手しました。Reuters によると、Sony Pictures へのサイバー攻撃を受け、FBI はこの新しい「破壊的な不正プログラム」に対して企業に注意を促しました。なお、Sony Pictures への攻撃と FBI が言及した不正プログラムの関連性はまだ検証されていません。

「#A-000044-mw」と呼ばれる FBI からのこの衝撃的な注意喚起は、この不正プログラムの挙動に関する概要が記述されています。報告によると、この不正プログラムは PC のハードドライブ上のマスターブートレコードを含むすべての情報を上書きする機能を備え、PC を起動不能にします。

以下は、トレンドラボによる解析です。

■不正プログラム「BKDR_WIPALL」の分析

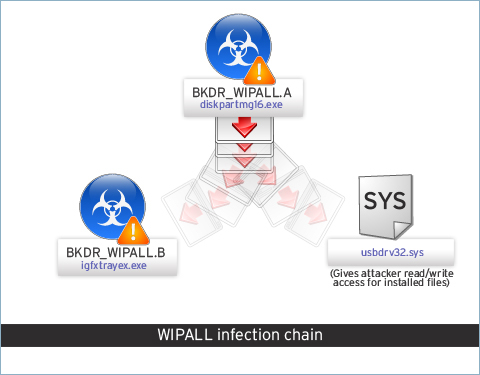

FBI の報告書で詳細に記述された不正プログラムは、弊社の製品では「BKDR_WIPALL」として検出されます。図1 は、この攻撃における感染連鎖についての簡単な概要です。

図1:不正プログラム「WIPALL」の感染連鎖

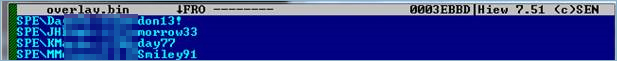

ここでの中心的なインストーラは「diskpartmg16.exe」で、弊社の製品では「BKDR_WIPALL.A」として検出されます。この不正プログラムのコードの一部は、図2 のようにユーザ名とパスワードの組み合わせと共に暗号化されています。

図2:暗号化されたユーザ名とパスワードを含む「BKDR_WIPALL.A」のコード

これらのユーザ名とパスワードは、この不正プログラムの検体の分割されたコード上で、XOR演算「0x67」によって暗号化され、共有ネットワークにログインするために利用されることが判明しています。この不正プログラムはログインすると、システムのルート(通常C:ドライブ)にアクセスするユーザの完全なアクセス権を獲得しようと試みます。

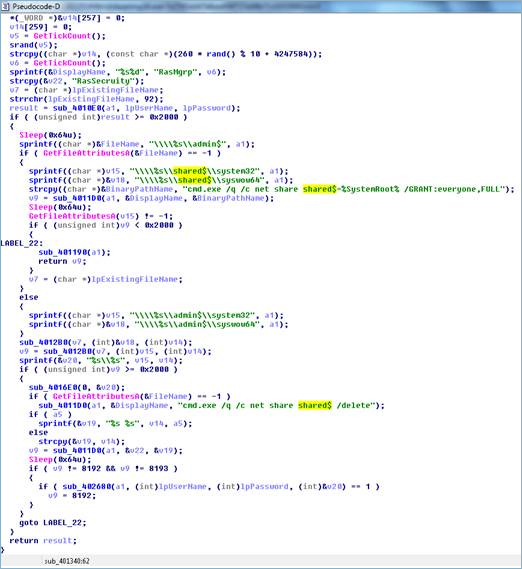

図3:ネットワークにログインする不正プログラムのコードの一部

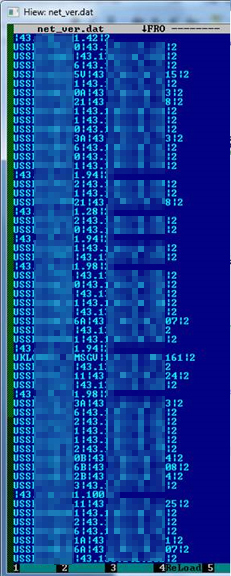

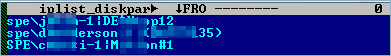

作成された “net_var.dat” には、標的とするホスト名の一覧が含まれています。

図4:標的にされたホスト名

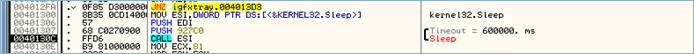

次に関連する不正プログラムは “igfxtrayex.exe” で、「BKDR_WIPALL.B」として検出されます。この不正プログラムは、「BKDR_WIPALL.A」によって作成され、実際の不正活動を実行する前に 10分間もしくは 60万ミリ秒間スリープします(図5)。

図5:「BKDR_WIPALL.B」(igfxtrayex.exe)は 10分間スリープする

図6:暗号化されたユーザ名およびパスワードは「BKDR_WIPALL.B」でも確認できる

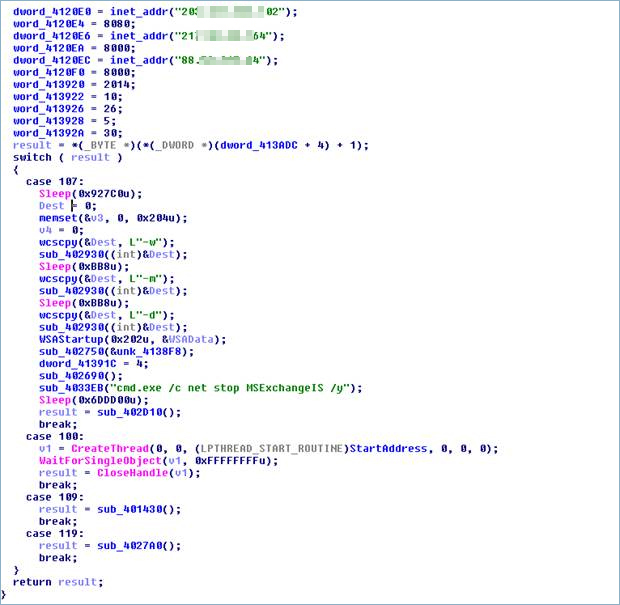

図7:「BKDR_WIPALL.B」(igfxtrayex.exe)の主な不正活動のコード

この不正プログラムの不正活動として、ユーザのファイルを削除する他、Microsoft Exchange Information Store サービスを停止した後 2時間スリープします。その後、PC を強制的に再起動します。

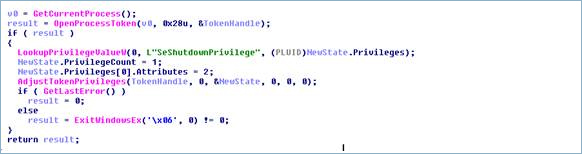

図8:強制的に PC を再起動させるコード

また、「taskhost<ランダムな 2文字>.exe」と名付けられた複数の自身のコピーを以下のパラメータで実行します。

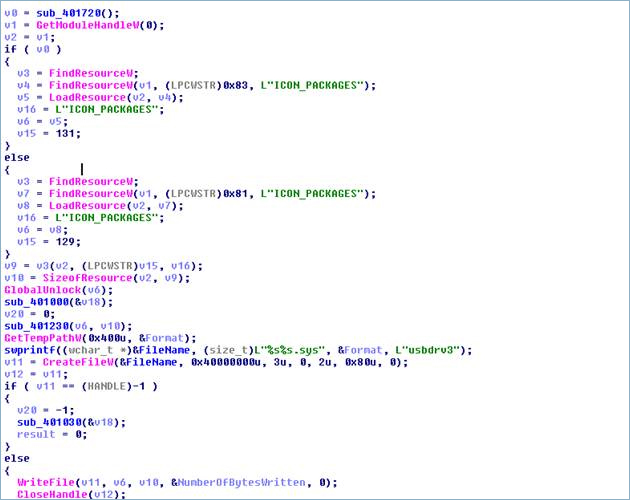

- taskhost<ランダムな 2文字>.exe -w(コンポーネント “Windows\iissvr.exe” の作成および実行)

- taskhost<ランダムな 2文字>.exe -m(”Windows\Temp\usbdrv32.sys” の作成および実行)

- taskhost<ランダムな 2文字>.exe -d(すべての固定ドライブおよびリモート(ネットワーク)ドライブ上のファイルを削除)

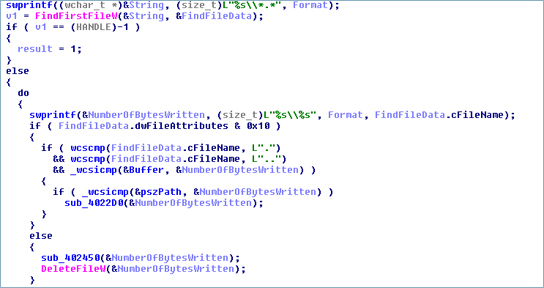

図9:固定およびネットワークドライブ上のすべてのファイル(形式 *.*)を削除する不正プログラム

この不正プログラムのコンポーネントは暗号化され、下記のリソースに保存されます。

図10:「BKDR_WIPALL.B」のコンポーネント

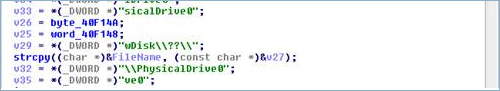

さらに、「BKDR_WIPALL.B」は上書きするために物理ドライブにアクセスします。

図11:「BKDR_WIPALL.B」は物理ドライブを上書きする

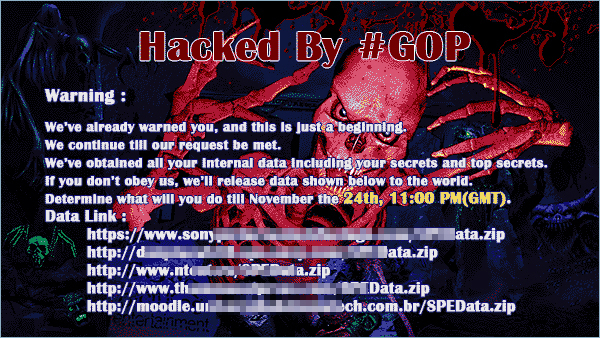

「WIPALL」ファミリの他の亜種を解析した結果、「BKDR_WIPALL.D」が「BKDR_WIPALL.C」を作成し、Windows ディレクトリにファイル「walls.bmp」を作成することがわかりました。図12 はその bmpファイルです。

図12:作成された壁紙

これは、11月24日に実行された Sony Pictures への攻撃で「hacked by #GOP」と書かれた壁紙と同一であるように思われます。今回の検体が、同社への攻撃で利用された不正プログラムと同一であるとトレンドラボが考えているのはこのためです。

「BKDR_WIPALL.C」もまた、「BKDR_WIPALL.D」と同じディレクトリ上で “igfxtrayex.exe” というファイル名で作成されます。

この不正プログラムに関する追加情報は、本ブログを通じてお知らせします。

トレンドマイクロ製品をご利用のユーザは、弊社のクラウド型セキュリティ基盤「Trend Micro Smart Protection Network」によって守られています。特に「Webレピュテーション」技術により、この脅威に関連する不正な Web サイトへのアクセスをブロックします。そして、「ファイルレピュテーション」技術により、上述の不正プログラムを検出し、削除します。

協力執筆者:Rhena Inocencio、Alvin Bacani および Joie Salvio

参考記事:

翻訳:品川 暁子(Core Technology Marketing, TrendLabs)