エクスプロイトキットは、長い間サイバー犯罪者の武器の 1つとなっています。ここ数年間で最も有名なエクスプロイトキットの 1つは、「Blackhole Exploit Kit(BHEK)」です。2013年、BHEK の作成者が逮捕された際、このエクスプロイトキットに関する報道は最も過熱しました。

BHEK は終焉を迎えたかもしれませんが、サイバー犯罪者が不正活動に他のエクスプロイトキットを利用するのを妨げることはありませんでした。実際、他のエクスプロイトキットはいまだに利用されており、改良やアップグレードも頻繁に行なわれています。「Nuclear Exploit kit」はその 1つです。

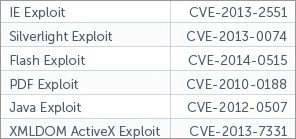

トレンドマイクロは、2014年9月、「Nuclear Exploit Kit」が Microsoft の Webブラウザプラグイン「Silverlight」に存在する脆弱性(CVE-2013-0074)を利用していることを確認しました。「Nuclear Exploit Kit」の裏にいる攻撃者は、2つの理由から対象とするソフトウェアのリストに Silverlight を追加したと弊社は考えています。それは、攻撃の間口を広げることと、検出回避のためです。Silverlight に存在する脆弱性を利用した攻撃を検出するセキュリティ対策製品はそれほど多くありません。

■Silverlight の脆弱性を利用した攻撃

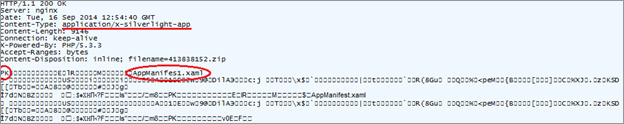

対象とされた他のソフトウェアと同様に、「Nuclear Exploit Kit」が組み込まれた Webページは、被害者となるユーザの PC上に Silverlight がインストールされているかを確認します。インストールされていれば、このエクスプロイトキットは Silverlight に存在する脆弱性を利用し、PC上に不正プログラムを作成します。

|

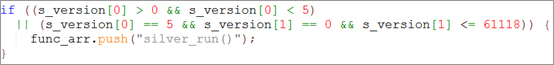

弊社がさらに解析を進めたところ、バージョンを確認する JavaScript のコードに不具合があるように見えます。

|

この Silverlight に存在する脆弱性を利用した攻撃は、「Angler Exploit Kit」といった他のエクスプロイトキットでも利用されています。詳細は以前のブログ記事をご参照下さい(英語情報のみ)。Microsoft は、この脆弱性に対応したセキュリティ情報(MS13-022)を公開しています。

■「Nuclear Exploit Kit」の変化

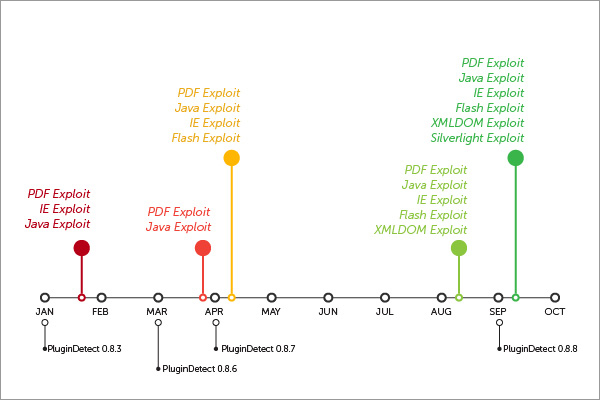

Silverlight に存在する脆弱性利用を追加したことは、弊社が確認した「Nuclear Exploit Kit」の変化の 1つにすぎません。このエクスプロイトキットが利用する脆弱性の数は、2014年になってから 2倍に増加しました。

|

図3 の「PluginDetect」は、攻撃者が Webブラウザプラグインのバージョンを確認するために利用した JavaScript ライブラリを示しています。バージョンが一致した場合、脆弱性を利用した攻撃が開始されます。

|

■セキュリティ対策製品のファイルを確認する「Nuclear Exploit Kit」

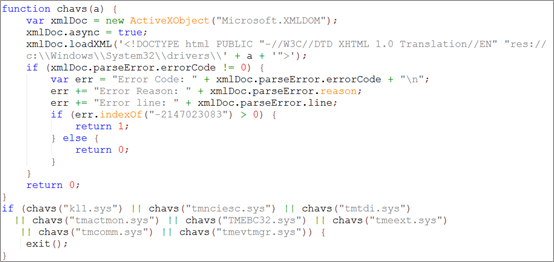

注意すべき「Nuclear Exploit Kit」の不正活動の 1つは、セキュリティ対策製品のドライバファイルの確認です。このエクスプロイトキットは、被害者となるユーザを自身の Webサイトに誘導すると、トレンドマイクロの製品を含む特定のセキュリティ対策製品のドライバファイルを確認します。ドライバファイルが見つかると、エクスプロイトキットはそのプロセスを終了します。特定のセキュリティ対策製品のみが「Nuclear Exploit Kit」を検出できるため、この裏にいるサイバー犯罪者は、そうしたドライバファイルを停止させると考えられます。

|

「Nuclear Exploit Kit」はまた不正活動として、Microsoft XML DOM ActiveX コントロールに存在する脆弱性を利用します(CVE-2013-7331)。この脆弱性は、ローカルドライブ上のファイルの存在を推測するのに利用されます。この脆弱性は、米国「退役軍人クラブ」の Webサイトへのゼロデイ攻撃に利用されました。Microsoft は、関連する脆弱性に関するセキュリティ情報を公開しています。

「Nuclear Exploit Kit」が狙う脆弱性への更新プログラムは、実際のところ、すでに公開されています。つまり、更新プログラムが適用されていれば、ユーザは攻撃に遭いにくくなります。

弊社は、引き続き脅威状況を監視し、「Nuclear Exploit Kit」の変化によってもたらされる被害の可能性を探っていきます。

トレンドマイクロ製品をご利用のユーザは、弊社のクラウド型セキュリティ基盤「Trend Micro Smart Protection Network」によって守られています。特に「Webレピュテーション」技術により、この脅威に関連する不正な Web サイトへのアクセスをブロックします。そして、「ファイルレピュテーション」技術により、上述の不正プログラムを検出し、削除します。

協力執筆者:Weimin Wu

参考記事:

- 「 Nuclear Exploit Kit Evolves, Includes Silverlight Exploit」

by Brooks Li (Threats Analyst)

翻訳:品川 暁子(Core Technology Marketing, TrendLabs)