2014年7月後半以降、「FlashPack」として知られるエクスプロイトキットを利用した攻撃が、日本のユーザに被害を与えていることが確認されています。問題のエクスプロイトキットは、感染活動にスパムメールや Webサイトの改ざんを利用しません。今回の攻撃に利用されたのは、改ざんされた Webサイト用のアドオンでした。

この Webサイト用アドオンは、Webサイトの所有者が、ソーシャルメディアの共有ボタンを Webサイトに追加したい場合に使用します。このアドオンを使用するために所有者がしなければならないことは、Webサイトのデザインテンプレートに JavaScript のコードを複数行追加するだけです。このコードは、問題のアドオンを提供する Webサイトから自由に取得することができます。

追加されたスクリプトにより、以下のような共有ボタンが Webサイトに上書きされます。

|

共有ボタンを表示させるために、アドオンを提供するWebサイトからJavaSrciptのファイルを読み込みます。これだけで警戒すべきでしょう。つまり、Webサイトの所有者は、制御できない外部のサーバから問題のスクリプトを読み込んでいるということです。Google や Facebook 、その他有名な信頼できる Webサイトからスクリプトを読み込むことは安全ですが、知名度の低い、保護されていない無名のサーバから読み込むことは、危険が伴います。

結局のところ、この問題のスクリプトは、不正な目的に利用されていることが判明しました。ある Webサイトでは、本来のアドオンのスクリプトの代わりに、以下のように「FlashPack」のスクリプトに誘導されました。

GET http://{add-on domain}/s.js HTTP/1.1

User-Agent: Mozilla/5.0 (Windows; U; Windows NT 6.1; en-US; rv:1.9.2.13) Gecko/20101203 Firefox/3.6.13

Accept: */*

Accept-Language: en-us,en;q=0.5

Accept-Encoding: gzip,deflate

Accept-Charset: ISO-8859-1,utf-8;q=0.7,*;q=0.7

Keep-Alive: 115

Connection: keep-alive

Referer: {victimized website}

Host: {add-on domain}

上記のテキストは、アドオンのスクリプトを要求するHTTPリクエストです。部分的に、URLが難読化されています。以下はサーバからの返信です。

HTTP/1.1 302 Found

Date: Thu, 14 Aug 2014 02:39:45 GMT

Server: Apache/2.2.26 (Unix) mod_ssl/2.2.26 OpenSSL/0.9.8e-fips-rhel5 mod_auth_passthrough/2.1 mod_bwlimited/1.4 FrontPage/5.0.2.2635

Location: {exploit kit URL}

Content-Length: 386

Connection: close

Content-Type: text/html; charset=iso-8859-1

SJS ファイルを直接読み込むと、このアドオンの正しいスクリプトが読み込まれるだけです。「Referer」で指定されたWebサイトがエクスプロイトキットを実行します。このWebサイトは、日本の有名な無料ブログサイトでした。エクスプロイトキットは、複数のFlash Playerの脆弱性を利用して標的としたユーザのPC を感染させます。今回の攻撃事例のうち少なくとも1つは、Adobe Flash Player に存在した脆弱性「CVE-2014-0497」が利用されています。この脆弱性は、2014年2月に修正プログラムが公開されていました。弊社は、「TROJ_CARBERP.YUG」として検出される不正プログラムが、この脆弱性の影響を受けた PC にダウンロードされたのを確認しています。

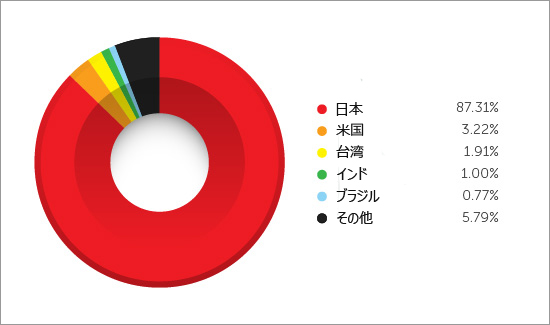

今回の攻撃自体は、圧倒的に日本のユーザを標的としています。少なくとも約 6万6千人のユーザがこの攻撃の影響を受けており、全体の約 87% が日本からのユーザです。このエクスプロイトキットの誘導先のページは、チェコ共和国、オランダ、ロシアのサーバにホストされていました。

|

ユーザや Webサイトの所有者は、どのようにこれらの攻撃を防ぐことができるでしょうか。外部からホストされたスクリプトを利用してアドオンを追加しているWebサイトの所有者は、十分に注意すべきでしょう。この攻撃で示されたように、外部にホストされているスクリプトは、容易に不正活動に利用されたり、また Webサイトの動きを遅くさせることがあります。その他の方法としては、所有している Webサイトと同じサーバにスクリプトをホストするのもいいでしょう。

今回の事例は、一般ユーザがソフトウェアの更新を怠らないことの重要性を示しています。上述した脆弱性は、更新プログラムが半年前に公開されています。また、さまざまな自動更新プログラムによって、Flash Playerを常に最新版にしておくことも可能です。

トレンドマイクロ製品をご利用のユーザは、弊社のクラウド型セキュリティ基盤「Trend Micro Smart Protection Network」によって守られています。特に「Webレピュテーション」技術により、この脅威に関連する不正な Web サイトへのアクセスをブロックします。そして、「ファイルレピュテーション」技術により、上述の不正プログラムを検出し、削除します。また弊社のブラウザ向けの脆弱性利用対策技術「ブラウザガード」は、問題の脆弱性に関連するエクスプロイトコードを含む Webサイトを検出するフィルタを備えています。

※協力執筆者:Walter Liu

参考記事:

- 「Website Add-on Targets Japanese Users, Leads To Exploit Kit」

by Joseph C Chen(Fraud Researcher)

翻訳:臼本 将貴(Core Technology Marketing, TrendLabs)