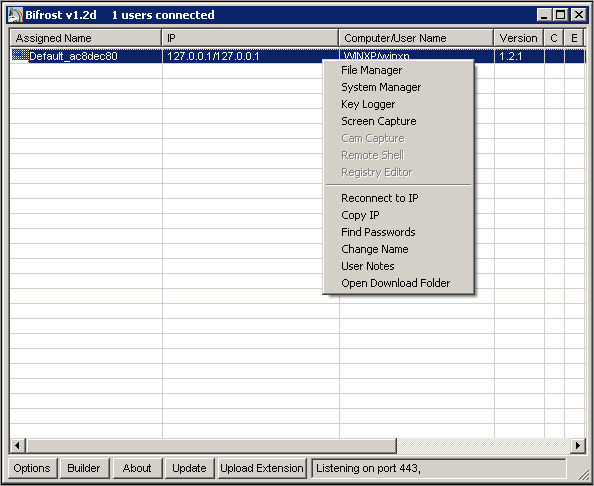

トレンドマイクロは、2014年8月、製造会社を狙った標的型攻撃について調査しました。その結果、標的とされたネットワーク内で確認されたのは、よく知られたバックドア型不正プログラム「BIFROSE」の亜種であることが判明しました。「BIFROSE」は、何年も前から感染が確認されており、さまざまなサイバー犯罪に利用されています。またサイバー犯罪者も、アンダーグラウンドで容易に入手することができます。

「BIFROSE」が利用された過去の事例の 1つに、2010年から確認されている「Here you have」と呼ばれるスパムメール送信活動があります。この攻撃では、アフリカ連合や「北大西洋条約機構(NATO)」といった政府関連機関の人事部を標的としていました。こうした事例は、現在、標的型攻撃または持続的標的型攻撃と呼ばれるものに酷似しています。そのため、今回、「BIFROSE」が標的型攻撃攻撃に利用されたことは、驚くべきことではないでしょう。

今回、この企業への標的型攻撃に利用された「BIFROSE」の亜種は、弊社の製品では、「BKDR_BIFROSE.ZTBG-A」として検出されます。この不正プログラムのハッシュ値は以下のとおりです。

- 5e2844b20715d0806bfa28bd0ebcba6cbb637ea1

また、この不正プログラムは、以下の情報窃取活動を行います。

- ファイルのダウンロード

- ファイルのアップロード

- ファイルサイズや最新の更新日時などのファイルの詳細情報の取得

- フォルダの作成

- フォルダの削除

- 関数「ShellExecute」を利用してファイルを開ける

- コマンドラインの実行

- ファイル名の改称

- すべてのウィンドウとそのプロセスIDの列挙

- ウィンドウを閉じる

- ウィンドウを最前面に移動

- ウィンドウを隠す

- キー入力操作情報をウィンドウに送信

- マウスの操作の記録をウィンドウに送信

- プロセスの終了

- ディスプレー解像度の取得

- 「<Windows>\winieupdates\klog.dat」のコンテンツのアップロード

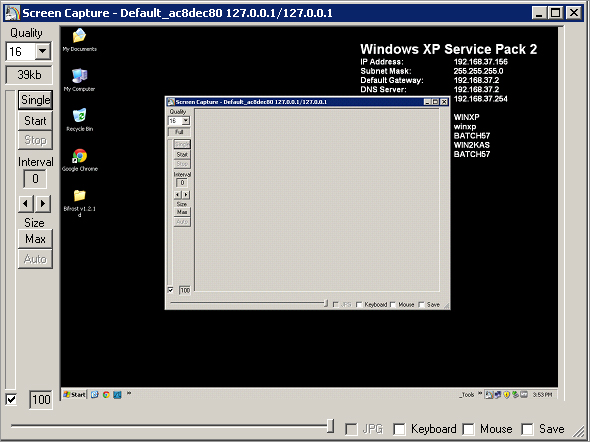

- スクリーンショットおよびWebカメラの画像の取得

|

|

「BIFROSE」は、主にキー入力操作情報の収集活動で知られていますが、キー入力操作情報だけでなく、はるかに多くの情報を窃取する機能を備えています。この不正プログラムは、キー入力操作情報やマウスの操作の記録をウィンドウに送信することもできます。つまり、攻撃者は、ユーザのアカウントを乗っ取らなくても、感染した PC のユーザとして操作することが可能であるということです。例えば、攻撃者が 社内のシステムにログインしたり、ネットワーク内の他のユーザにメールを送信することができます。さらに、この「BIFROSE」の亜種の検出をより困難にさせているのは、自身のコマンド&コントロール(C&C)サーバとの通信に匿名通信システム「The Onion Router(Tor)」を利用していることです。

■この「BIFROSE」の亜種の検出は可能か

セキュリティ製品による検出だけでなく、IT管理者は、ネットワーク内でこの「BIFROSE」の亜種を確認することができるかもしれません。IT管理者は、セキュリティ製品による検出以外にも、ネットワーク内に潜む「BIRFOSE」の亜種を確認することができます。最も簡単な方法の 1つは、PC上で「klog.dat」の有無を確認することです。「klog.dat」は、キー入力操作情報の収集活動に関連するファイルです。

攻撃を確認するもう1つの方法は、ネットワーク内やメールのログに異常な活動がないかを確認することです。弊社が、2014年8月22日に本ブログ上で公開した記事「企業のネットワークを狙う、標的型攻撃の兆候を知る7つのポイント」で説明したように、不規則な時間のログインやEメールなどのネットワーク活動を確認する必要があります。

最後に、不正と思われる挙動を検出する機能を備えたセキュリティ対策により、IT管理者は、攻撃の可能性を確認することができます。例えば、この不正プログラムは、自身の C&Cサーバとの通信に Tor を利用するため、ネットワーク内の Tor の活動を検知できることは、特にネットワーク内に潜在する攻撃を確認するのに役立ちます。

トレンドマイクロ製品をご利用のユーザは、弊社のクラウド型セキュリティ基盤「Trend Micro Smart Protection Network」によって守られています。特に「Webレピュテーション」技術により、この脅威に関連する不正な Web サイトへのアクセスをブロックします。そして、「ファイルレピュテーション」技術により、上述の不正プログラムを検出し、削除します。

※協力執筆者:Ronnie Giagone

参考記事:

- 「BIFROSE Now More Evasive Through Tor, Used for Targeted Attack」

by Christopher Daniel So(Threat Response Engineer)

翻訳:臼本 将貴(Core Technology Marketing, TrendLabs)