トレンドマイクロでは、2014年5月、Android端末を狙う「身代金要求型不正プログラム(ランサムウェア)」の出現をモバイルの脅威状況を監視する中で確認しました。弊社では、その後、匿名通信システム「The Onion Router(Tor)」を利用し、コマンド&コントロール(C&C)通信を隠ぺいする新たな脅威を確認しています。

弊社の解析によると、「AndroidOS_Locker.HBT」として検出される Android端末向け不正プログラムは、ユーザのモバイル端末をロックし、解除するために 1,000ルーブル(2014年6月19日現在、約3,000円)の支払いを要求する画面を表示する不正なアプリです。また、身代金を支払わなかった場合は、モバイル端末上のすべての情報が消失するとしています。

弊社では、こうした不正活動を行うアプリをサードパーティのアプリストアで確認しています。これらの不正なアプリは、「Sex xonix」や「Release」、「Locker」、「VPlayer」、「FLVplayer」、「DayWeekBar」、「Video Player」など、正規のアプリと同じ名前がついています。これらの正規アプリは、さまざまなアプリストアで入手できるものです。

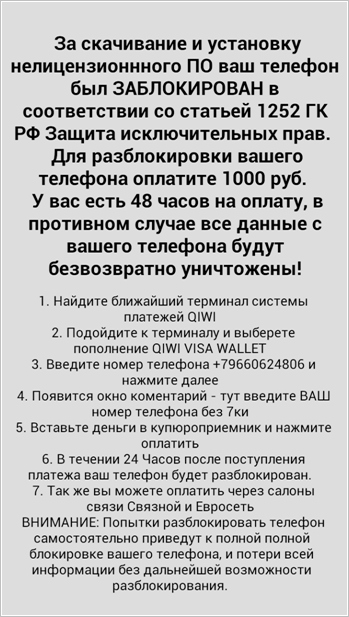

図1 は、画面に表示されるロシア語の脅迫文です。

|

|

ソフトウェア「nelitsenzionnnogo」のダウンロードおよびインストールにより、あなたの携帯端末は、ロシア連邦防衛法 1252条に従い、ロックされました。 ロックを解除するためには、1,000ルーブルの支払いが必要です。 48時間以内に支払って下さい。さもなければ、携帯端末上のすべての情報は永久に消滅します。

注意:自分自身で解除しようとすると、あなたの携帯端末は完全にロックされます。その場合、すべての情報が失われ、二度と解除することができなくなります。 |

| 図1 の日本語訳 |

ユーザは、QIWIのアカウント「79660624806/79151611239/79295382310」、もしくは「Monexy」のアカウント「380982049193」に、48時間以内に支払うよう要求されます。この脅迫状は常に表示されるため、ユーザはモバイル端末を正常に使用することができなくなります。また同時に、内部および外部記憶装置上にある、以下の拡張子を持つファイルが暗号化されます。

- jpeg

- jpg

- png

- bmp

- gif

- doc

- docx

- txt

- avi

- mkv

- 3gp

- mp4

これらはランサムウェアの典型的な不正活動ですが、弊社では、この不正プログラムが、Tor を経由して C&Cサーバと通信することも確認しています。Tor を利用する Android端末向け不正プログラムを確認したのは初めてではありませんが、Tor を利用するモバイル版ランサムウェアはこれが初です。モバイル端末に保存される情報量を考えると、弊社は、今回を皮切りとしてモバイル版のランサムウェアが今後も発展していくのではないかと予測しています。

■ランサムウェアの削除方法

このランサムウェアにモバイル端末が感染した場合は、「Android Debug Bridge(adb)」を使用して手動で削除することができます。adb は、Android の「Software Development Kit (SDK)」の一部で、Android の Webサイトから自由にダウンロードできます。adb の使用手順は以下のとおりです。

- adb のコンポーネントを含む Android SDK を PC にインストールします

- 感染したモバイル端末を USB経由で PC に接続します

- コマンドラインで以下のコマンドを実行して下さい。

adb uninstall “org.simplelocker”

4.2.2 より前のバージョンの Android端末では、この手順で問題なく完了します。しかし、4.2.2 以降のバージョンの場合は問題が起こります。モバイル端末は、ユーザにデバッグを許可する鍵を受け取るよう、ダイアログで促します。しかし、ランサムウェアの表示画面がこれを妨害するため、adb を使用してモバイル端末から削除することが難しくなります。

いずれの場合でも、感染前に、ユーザはモバイル端末上で USBデバッグを有効にしておく必要があります。しかし、これは端末ごとに手順が異なるため、設定が難しい場合もあります。さらに、USBデバッグを有効にしておくこと自体が、モバイル端末のセキュリティを危険な状態にします。攻撃者が Android端末を実際に手に入れた場合、ロック画面に情報を入力せずに簡単にファイルを入手できるからです。

上記の手順によりランサムウェアは削除できますが、ロックされたファイルは復旧させることができません。PC版のランサムウェアの事例と同じく、ファイルの復旧は困難です。弊社では、オンラインやオフラインのバックアップからファイルを復旧させることを推奨します。

トレンドマイクロ製品をご利用のお客様は、「ウイルスバスター モバイル for Android」「Trend Micro Mobile Security」により守られています。

参考記事:

by Weichao Sun (Mobile Threats Analyst)

翻訳:品川 暁子(Core Technology Marketing, TrendLabs)