トレンドマイクロでは、外出先で安全にネットワークに接続することの難しさについて取り上げてきました。このことは、特に休暇中に当てはまるでしょう。滞在先を探す際、インターネットアクセスがあるかどうかが、最も重要な要素となっています。実際、多くのホテルや宿泊施設では、Wi-Fi が使用できることは、不可欠なサービスの 1つです。楽しく穏やかな休暇を目の前にして、インターネットは安全にアクセスできて当然と考えるのも無理はありません。

これから話すことは、まさにこのような状況下で起きたことでした。私は休暇中で、提供されたインターネットアクセスを利用していたところ、スマートフォンの Facebookアプリが接続を拒否しました。しかし、他のアプリや Webサイトには問題なく接続できました。

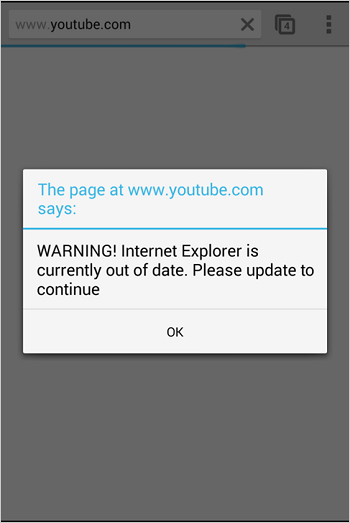

モバイル端末のブラウザを使用して Youtube へアクセスを試みたところ、図1 の警告文が表示されました。

|

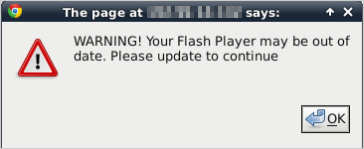

Android端末上では、意味のない警告文であることは明らかです。しかし、PC上から Facebook にアクセスしたらどうなるでしょうか。実際、同じ警告文が表示されました。警戒していなければ、ユーザはこのメッセージにまったく疑いを持たないかもしれません。

|

|

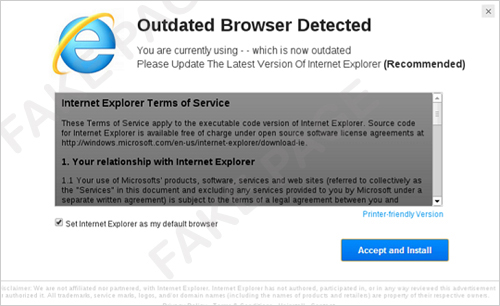

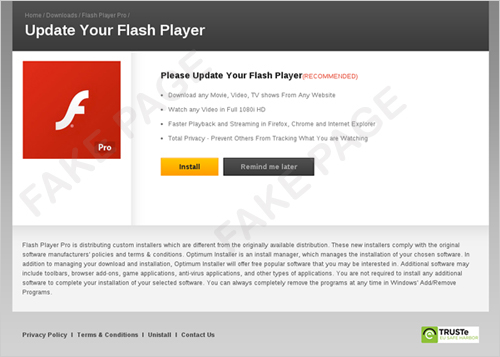

図2 および 図3 のメッセージ画面の OKボタンを押すと、それぞれ図4、図5 の Webページが表示されます。

|

|

どちらの Webサイトもただし書きがあり、これらの Webサイトは公式のダウンロードページではないと記載しています。しかし、これらの Webページは、本物のように見えるため、ユーザは正規の Webサイトだと思い込んでしまう可能性があります。

この Webサイトのどの場所をクリックしても、「TSPY_FAREIT.VAOV」として検出される不正なファイルがダウンロードされ、感染した PC上で実行されます。「FAREIT」ファミリは、一般的に感染PC上に他の脅威をダウンロードするために利用される不正プログラムです。

どうやってこのようなことが起きたのでしょうか。弊社で簡単な解析を行ったところ、DNS設定が変更されており、DNSクエリが不正なサーバに送信されていることが分かりました。この不正なサーバは、「facebook.com」や「youtube.com」といったドメインを訪れようとしたユーザを不正な Webサイトに誘導します。

|

この不正な DNSサーバの IPアドレスは、偽の Adobe Flash の更新プログラムを拡散することに関与していることで知られています。この攻撃に関係した IPアドレスは、フランスやカナダ、米国にある、複数のインターネットサービスプロバイダ(ISP)企業にホストされています。

今回、使用していたネットワークのルータは、DSLモデムと無線LANルータを一体化させた「TP-Link TD-W8951ND」でした。この機器は、非常に深刻な脆弱性を抱えていることで知られています。このルータが抱える脆弱性が利用されると、外部のユーザは Webページにアクセスし、ルータのファームウェアを更新したり、バックアップを取ることが可能になります。また、このファームウェアのファイルは簡単に復号することができます。復号されると、最初の行には、root権限のパスワードが含まれています。

このルータに存在する脆弱性は、メディアからまだ大きな注目を集めていませんが、2014年初めに確認された「Linksys」のルータへの攻撃「The Moon」に非常に似ています。この脆弱性については、少なくとも過去 2回公開されています。1回目は今年1月で、2回目はその数日後です。しかし、ドメインについて偽の情報を発信する「DNSポイズニング」と呼ばれる攻撃手法は新しいものではありません。実際、この攻撃手法は数年にわたって確認されています。

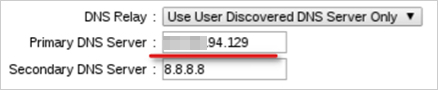

弊社は、攻撃者によってこのルータの設定が変更されたことを確認しました。Google が無料で公開している DNSサーバ(8.8.8.8)が代替DNSサーバのアドレスに設定されており、このことにより、対象としていない Webサイトへのリクエストが有効になります。

|

対象とされた Webサイトは多岐に渡っており、600以上のドメインとなっていました。Facebook や Yahoo 以外に対象とされた Webサイトは、検索エンジンサイトの「Ask」や「Bing」、Google、ソーシャル・ネットワーキング・サイト(SNS)の「LinkedIn」、「Pinterest」、またスライドホスティングサービスの「SlideShare」などです。これらの Webサイトは、トップレベルドメイン(TLD)「com」を使用していました。その他、各国内の Webサイトを訪れたユーザを対象とした特定の TLD は以下の通りです。

ポーランド:

- allegro.pl

- gazeta.pl

- interia.pl

- otomoto.pl

- tablica.pl

- wp.pl

イタリア:

- google.it

- libero.it

- repubblica.it

- virgilio.it

トルコ:

- google.com.tr

- hurriyet.com.tr

- milliyet.com.tr

この攻撃の犠牲者とならないために、どのように身を守るべきでしょうか。弊社の提案は、一般に公開されている DNSサーバを積極的に使用することです(Google の場合は、「8.8.8.8」と「8.8.4.4」)。これは通常、オペレーティングシステム(OS)のネットワーク設定から設定できます。モバイル環境でも PC環境でも適用可能です。また、弊社が以前提案したように、VPN を使用して公衆Wi-Fi に接続することも検討するとよいでしょう。

どのようなユーザが、こうした攻撃の対象者となりやすいのでしょうか。最も対象とされやすいのは、一般ユーザ向けのルータを使用している小規模企業や自宅にオフィスを構える個人事業主です。こうしたユーザは、ルータのファームウェアを常に最新にしておくことを強く推奨します。例えば、この問題となっているルータは、バージョンごとに最新のファームウェアが提供されています。

さらに 2つの設定により、これらの攻撃からの危険性を減らすことができます。1つ目は、ポート80 を存在しない IPアドレスに転送するように設定することです。2つ目の設定は、WAN側のネットワークからルータの Web管理画面にアクセスできないようにすることです。

トレンドマイクロ製品をご利用のユーザは、弊社のクラウド型セキュリティ基盤「Trend Micro Smart Protection Network」によって守られています。特に「Webレピュテーション」技術により、この脅威に関連する不正な Web サイトへのアクセスをブロックします。そして、「ファイルレピュテーション」技術により、上述の不正プログラムを検出し、削除します。

【更新情報】

| 2014/05/27 | 12:00 |

弊社のさらなる解析の結果、「TSPY_FAREIT.VAOV」が、「BKDR_NECURS.BGSJ」をダウンロードすることが判明しました。「BKDR_NECURS.BGSJ」は、「RTKT_NECURS.B」を作成します。「NECURS」ファミリは、感染PC のセキュリティ機能を無効にすることで知られています。今回の事例では、「BKDR_NECURS.BGSJ」が Windows のファイアウォールを無効にし、「RTKT_NECURS.B」がその他のセキュリティ関連サービスを無効にします。

上記の機能の他、2014年初めから、弊社は「NECURS」ファミリが、「ZBOT」のようなオンライン銀行詐欺ツールに関連していることを確認しています。 |

参考記事:

by Ilja Lebedev (Threats Analyst – EMEA Regional TrendLabs)

翻訳:品川 暁子(Core Technology Marketing, TrendLabs)