2013年1月上旬、Java に存在する新たなゼロデイ脆弱性に対応する緊急修正プログラムが公開され、ユーザはすぐに適用するようにお知らせしました。ユーザは、必ず信頼できる配信元からこの修正プログラムを入手してください。さもなければ、不正プログラムの感染被害に遭遇する可能性があります。

Oracle は、2013年1月14日(米国時間1月13日)、話題となった脆弱性「CVE-2012-3174」に対する修正プログラムを公開しました。しかし、米国土安全保障省を含む特定の部門が発表するように、トレンドマイクロでも引き続きJava を無効にしておくといった対応策を推奨しています。

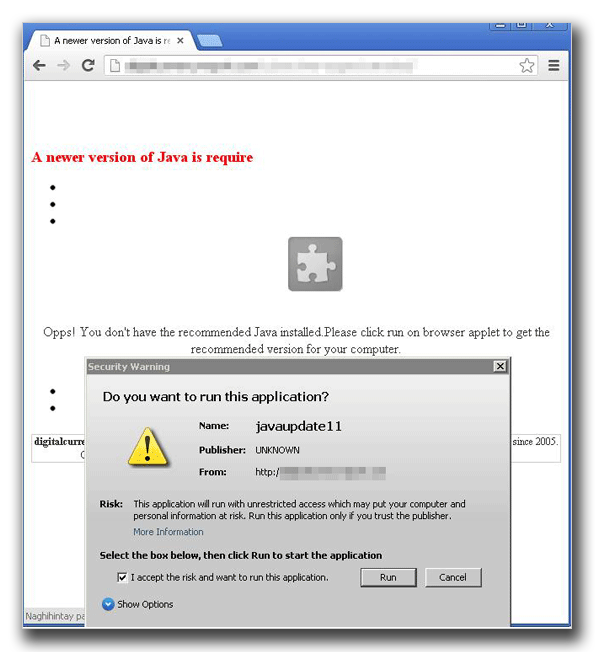

トレンドラボは、身元不明の作者によって作成され、Java 7 の最新の修正プログラム「Update 11」として装う不正プログラムに関する報告を受けました。問題の偽修正プログラムは、トレンドマイクロの製品では、「JAVA_DLOADER.NTW」として検出されるファイル “javaupdate11.jar” です。このファイルは、不正なファイル “up1.exe” および “up2.exe” (共に「BKDR_ANDROM.NTW」として検出)をダウンロードし、実行する “javaupdate11.class” を含んでいます。実行されると、「BKDR_ANDROM.NTW」は、リモートサーバに接続し、これにより、攻撃者が感染コンピュータを制御することが可能となります。この偽修正プログラムは、ユーザによって以下の不正なWebサイトからダウンロードされます。

|

|

|

ただし、「BKDR_ANDROM.NTW」は、「CVE-2012-3174」や他の Java 関連の脆弱性を利用することはありません。この脅威の背後に潜む攻撃者は、今回の Java ゼロデイ脆弱性の事例やユーザの恐怖心に便乗していることは明らかです。ソフトウェアの偽修正プログラムを利用することは、古典的なソーシャルエンジニアリングの手口となっています。昨年、トレンドラボは、「Yahoo!」が、Yahoo!メッセンジャーの更新についてを発表した時期に、Yahoo!メッセンジャーとして装う不正プログラムを確認したことを報告しました。

Java を取り巻く昨今の事例を踏まえ、ユーザは、Java の利用について真剣に考えなければなりません。コンピュータに Java が本当に必要であるかを再検討してください。もし Java が必要なユーザは、トレンドマイクロが推奨する手順を踏み、そしてOracleの公式サイトから直接修正プログラムをダウンロードすることを確実に行なってください。

参考記事:

by Paul Pajares (Fraud Analyst)

翻訳:宮越 ちひろ(Core Technology Marketing, TrendLabs)

【更新情報】

| 2013/01/24 | 12:30 |

「JAVA_DLOADER.NTW」は、”Up1.exe”(「BKDR_ANDROM.NTW)」として検出)および “Up2.exe”(現在、「TSPY_KEYLOG.NTW」として検出)をダウンロードし、実行します。そして「TSPY_KEYLOG.NTW」は、”%User Temp%\<ランダムファイル名>.exe”(「TROJ_RANSOM.ACV」として検出)をダウンロードし、実行します。解析の結果、「TROJ_RANSOM.ACV」は、ユーザのコンピュータ画面をロックし、ユーザに対し通知を表示するために特定のWebサイトにアクセスします。

ただし、トレンドラボが解析した不正プログラムは、上述の通知をダウンロードすることができず、そのため、ユーザのコンピュータ画面は、空白ページの状態になる可能性があります。 ※協力執筆者:Rhena Inocencio(Threat response engineer) |