2012年11月30日(米国時間)に「Yahoo!」が発表した Yahoo!メッセンジャーの今後の更新を受けて、この発表に便乗して不正な Yahoo!メッセンジャーを公開しているサイバー犯罪者を確認しました。

「TrendLabs(トレンドラボ)」では、一見すると正規の Yahoo!メッセンジャーのファイルを装うファイル(「TROJ_ADCLICK.TNH」として検出)を確認しています。

|

|

|

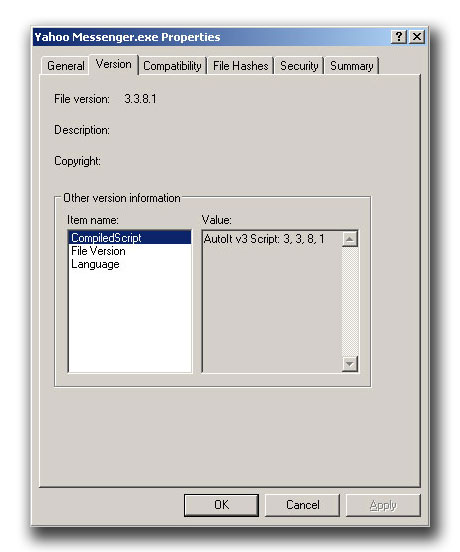

しかし、このファイルのプロパティを確認したところ、実際はプログラミング言語「AutoIt」でコンパイルされたファイルであることが判明しています。

|

|

|

ユーザがファイルをダウンロードすると、ファイルは、”C:\Program Files\Yahoo Messenger.exe” として保存されます。そして保存されたファイルが実行されると、Google に「Ping」コマンドを送信することでインターネット接続が利用可能であるかを確認します。そして、不正プログラムは、0ではない値が返された場合、ユーザの既存のインターネットブラウザを確認します。

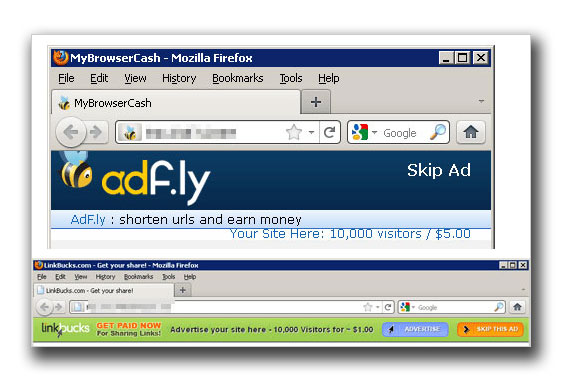

不正プログラムは、ブラウザを確認すると、Webサイト「http:// <省略> ly/2JiIW」および「http:// <省略>bd.linkbucks.com」にアクセスします。以下のとおり、上述の Webサイトが表示されます。

|

|

|

しかし、この脅威は、図3のWebサイトにアクセスすることだけで終わりではありません。トレンドラボの Arabelle Ebora によると、これらの Webサイトはさらに、別のサイトにユーザを誘導します。これらのサイトの中には、複数またはほぼ無限に誘導を繰り返すサイトもあります。

このことから、今回の脅威の目的は、古典的なクリック詐欺であると考えられます。つまりこの不正プログラムは、「クリック報酬型(ペイ・パー・クリック)」に関連する Webサイトに接続することで訪問数を増やすことによって、Webサイトの所有者または不正プログラムの作成者に利益をもたらします。

上述したとおり、この脅威の背後にいる犯罪者は、Yahoo! の最近の発表に便乗してできるだけ多くのユーザに接触しようとしています。残念なことに、このようなソーシャルエンジニアリングの手口は、「Windows 8 の偽ライセンスキー生成ツール」や「“Bad Piggies” の偽バージョン」の事例などのように、効果的であることが証明されています。

これらの脅威の被害に遭わないためにも、ユーザは、Webサイトを閲覧する際やインターネットからファイルをダウンロードする際は注意してください。より安全に身を守るために、ユーザは、「信頼できる Webサイトをブックマークしておくこと」と「信頼できない Webサイトの閲覧を控えること」が重要です。サイバー犯罪者やインターネット上の他の悪意あるユーザは、一般ユーザの興味をそそるような計画を上手く企てます。そのため、ユーザは、ソーシャルエンジニアリングの手口やどのように活動を行うかを詳しく知っておくことが重要になります。

トレンドマイクロ製品をご利用のユーザは、トレンドマイクロのクラウド型セキュリティ基盤「Trend Micro Smart Protection Network」によりこの脅威から守られており、今回の事例に関連する不正な ファイルを検出および削除します。また、関連する Webサイトへのアクセスもブロックします。

※協力執筆者:Arabelle Ebora (Web Blocking Engineer)

参考記事:

by Roddell Santos (Threats Analyst)

翻訳:栗尾 真也(Core Technology Marketing, TrendLabs)