「Trendlabs(トレンドラボ)」では、2012年10月初旬、Skype経由で拡散するワーム「WORM_DORKBOT」を確認し、「CounterMeasures」上で第一報を報告しています。この「WORM_DORKBOT」は、「NgrBot」とも呼ばれ、Internet Relay Chat(IRC)経由のワーム感染活動でボットネットを構築し、「分散型サービス拒否(DDoS)攻撃」を実行する「IRCボット型のワーム」として、以前から知られていました。2011年には、このワームによる感染が南米地域で報告されており、各インスタントメッセンジャ(IM)やソーシャル・ネットワーキング・サービス(SNS)を介した感染活動や個人情報収集も、当時確認されました。

今回確認した1つの事例では、以下のような感染の流れとなります。

- Skype経由で、「lol is this your new profile pic? http://<省略>?img=<受信者のスカイプID>」というメッセージを受信。「lol」は、「laughing out loud」というインターネット上で英語圏の略語です。

- 受信者のスカイプID が挿入されているこのURLは、ファイルをサーバにアップロードしてオンライン上で保存する正規のファイル保管サービスにアクセスします。誤ってこのURL をクリックすると、ZIP形式の圧縮ファイルがダウンロードされます。

- ダウンロードされた圧縮ファイルには、プロフィール画像を装った実行ファイルが含まれており、トレンドマイクロの製品では「WORM_DORKBOT.DN」として検出します。

- 「WORM_DORKBOT.DN」は、実行されると、ソーシャルメディアやファイル保管サービス、金融サービス等のパスワード情報を収集します。そして、「WORM_DORKBOT.IF」として検出されるワームをダウンロードします。

- この「WORM_DORKBOT.IF」が Skype経由で、感染コンピュータの連絡先に 1)のメッセージを拡散します。

まずはじめにダウンロードされる「WORM_DORKBOT.DN」は、パスワード情報の収集以外にも、「身代金要求型不正プログラム(ランサムウェア)」や「DDoS攻撃」を実行する機能を備えており、さらに、このワームが接続する C&Cサーバにより提供されるリンク先に応じて別の不正プログラムをダウンロードします。

一方、「WORM_DORKBOT.DN」にダウンロードされる「WORM_DORKBOT.IF」は、Skype経由でのワーム拡散の役割を担います。このワームは、感染コンピュータの位置情報を確認し、その地域に応じた言語のメッセージ「lol is this your new profile pic?」を送信します。トレンドラボでは、少なくとも 18言語でのメッセージが利用されていることを把握しています。

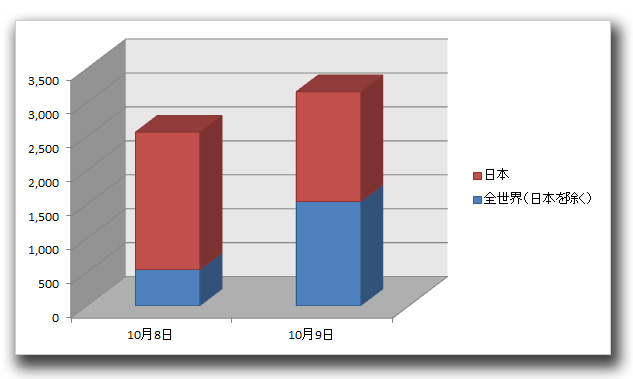

なお、日本での感染状況は、以下の図が示すとおり、10月8日時点では79%、10月9日時点では51%を占めていることが判明しています。

|

|

今回の事例に関連する「DORKBOT」の感染数 |

トレンドラボでは、引き続きこのワーム拡散について監視を続けており、本ブログ上で更新情報をお知らせ致します。