「TrendLabs(トレンドラボ)」は、2012年4月下旬以降、疑わしい URL を確認しました。このURLは、Google や Facebook などのドメインを利用しており、“ChromeSetup.exe” という正規ファイルが組み込まれているように装っていますが、実際は、不正なファイルです。

今回の脅威は、トレンドマイクロのクラウド型セキュリティ基盤「Trend Micro Smart Protection Network」で処理されるデータの調査中に確認され、トレンドラボは、この脅威について詳しく解析することにしました。

Trend Micro Smart Protection Network から入手したデータを解析すると、以下の URL からダウンロードされると思われる3つの異なるバイナリファイルが確認できました。

今回のダウンロード活動について詳しく解析したところ、すべてのダウンロード活動は、アクセスしたドメインの正規の IP ではなく、2つの異なる IP に誘導されていることを確認しました。さらに注目すべきは、これらのダウンロード活動は、ブラジルおよびペルーを中心とした中南米地域のコンピュータからのアクセスであったという点です。

トレンドラボの Threat Response Engineer である Roddell Santos および Roland Dela Paz の解析の結果、ダウンロードされるファイル “ChromeSetup.exe” は、複数のコンポーネントで構成されている情報収集型不正プログラム「BANKER」ファミリの亜種で、トレンドマイクロでは「TSPY_BANKER.EUIQ」として検出されることを確認しています。

「TSPY_BANKER.EUIQ」は、実行されると感染コンピュータの IPアドレスやオペレーティングシステムの種類といった情報を特定の IPアドレスに送信します。また、環境設定ファイルもダウンロードします。この環境設定ファイルには、ユーザが特定の銀行サイトへのアクセスを試みた際、偽の銀行サイトへ誘導させるために不正プログラムが利用する情報が含まれています。

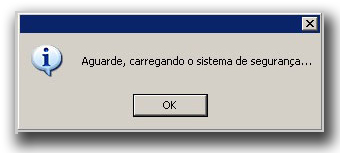

対象となる銀行サイトをユーザが閲覧すると、「TSPY_BANKER.EUIQ」は、ページのリクエストを遮断し、以下のメッセージを表示します。これにより、ユーザに対してはWebサイトがセキュリティソフトを読み込んでいるかのように装いますが、実際は、既に偽の銀行サイトに誘導されています。

|

|

|

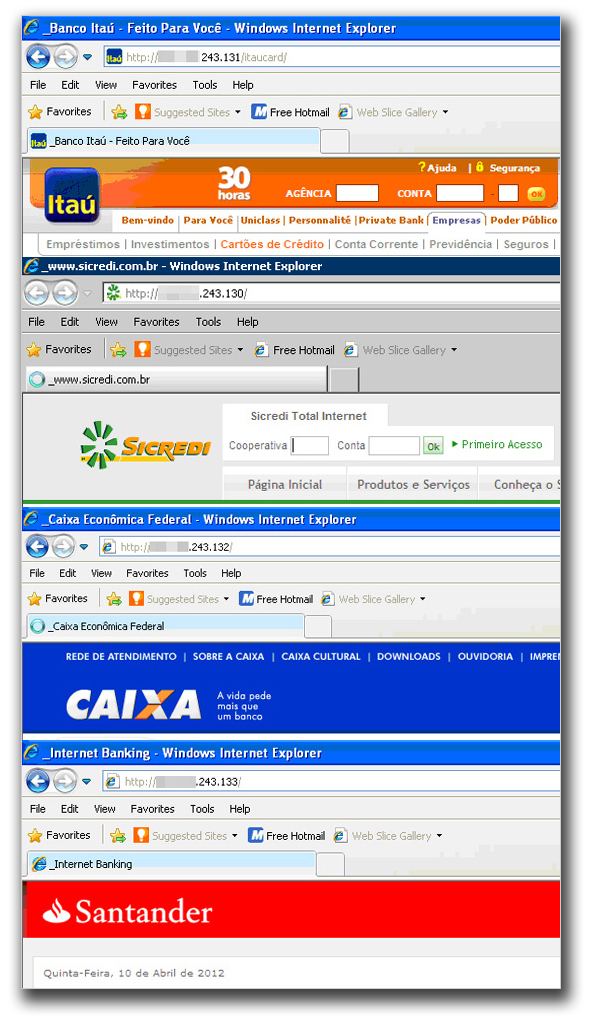

そして、この不正プログラムは、Internet Explorer(IE)を開き、ブラウザのタイトルに応じた新しいリンクにアクセスします。以下は、偽サイトのスクリーンショットです。このスクリーンショットでは、ウィンドウのタイトルの前に「_(アンダーバー)」がある点や、不自然なURLから偽の銀行サイトであることがわかります。

|

|

|

「TSPY_BANKER.EUIQ」のコンポーネントである「TROJ_KILSRV.EUIQ」は、“GbPlugin” と呼ばれるソフトウェアをアンインストールします。この、“GbPlugin” は、ブラジルの銀行のユーザがオンラインバンキングで取引を行う際にユーザを保護するためのソフトウェアです。なお、このアンインストールでは、「GMER」が提供する “Catchme” と呼ばれる正規ソフトウェア “gb_catchme.exe” が利用されます。本来、Catchme は、不正なソフトウェアをアンインストールするために用いられますが、今回の場合、サイバー犯罪者は、自身の不正活動の為にこのソフトウェアを利用しています。

■さらなる解析により、バイナリファイルが組み込まれていることを確認

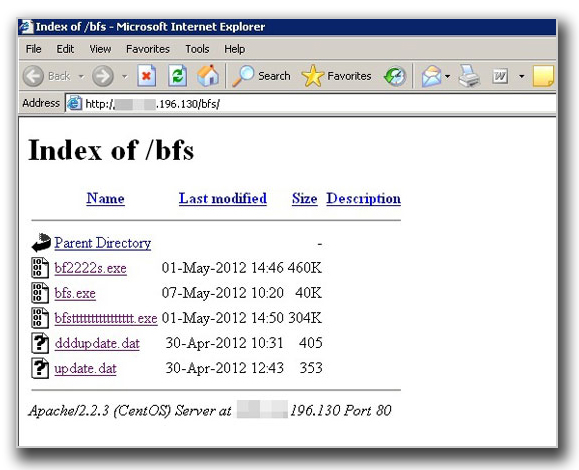

さらに解析したところ、「TSPY_BANKER.EUIQ」が環境設定ファイルをダウンロードするページのインデックスにアクセスすることができました。このインデックスページには、同ページで確認した環境設定ファイルの他にも、この不正プログラムが使用する3つのバイナリファイルが組み込まれていました。

|

|

|

「TSPY_BANKER.EUIQ」は、感染コンピュータの IPアドレスおよびOSの種類を収集の上、特定の IPアドレスに送信しますが、上述の Dela Paz がその送信先の IPアドレスを解析したところ、攻撃に関連するログを表示するようなパネルを確認しました。

そしてこのコマンド&コントロール(C&C)パネルの解析中、登録されたログが急増したことを確認しています。実際、固定電話のログは、3時間の間でおよそ400回から6000回へと跳ね上がりました。これらのログは、3000の固有の IPアドレスから成っており、ここから3000台ものコンピュータが、この不正プログラムに感染していることがわかります。

|

|

|

このサーバは、すぐにアクセス不能になりましたが、この不正プログラムに関連する C&C ログの急激な増加は、その時にこの不正プログラムが急増したか、もしくは C&C サーバが移動したかどちらかを意味します。また、今回の攻撃は、ブラジルのユーザおよび銀行を対象にしているようにも考えられます。

今回の解析の当初から、この他の感染報告に関する解析事例からもさまざまな「BANKER」の亜種を確認しています。最初に入手したいくつかの検体は、3つのコンポーネントを個別にインストールしていましたが、その後入手した新しい検体は、異なるコンポーネントを1つのパッケージとしてインストールすることができます。この点から、この不正プログラムが現在も開発途中であり、今後の亜種は、今後さらに機能が向上した亜種が登場することも予想されます。また、Dela Paz も、「この攻撃に関連する C&C が2011年10月に現れていたことからも、この攻撃を仕掛けるサイバー犯罪者の活動がいまに始まったばかりではないことが理解できる」と述べています。

■注目すべきは不正なWebサイトへの誘導方法

今回の攻撃に関する全体像は把握しているものの、現在はっきりしない点が1つあります。またこの点が、数百万もの脅威情報のデータが存在する中、トレンドラボが特に今回の不正プログラムに注目した理由でもあります。それは、どのようにユーザを Facebook や Google などの正規Webサイトから不正な IP へと誘導し、不正プログラムをダウンロードさせるのかという点です。トレンドラボでは、引き続きこの脅威に関連する出来事について調査し、このブログを通じて調査結果を報告していきます。

オンライン上の脅威はサイバー犯罪たちによってコンピュータへの侵入方法が模索される中、絶えず進化し続けています。特に不正URLが Facebook や Google などの正規Webサイトを利用して巧妙に隠ぺいされた場合、ブラックリスト化した不正な Webサイトを遮断するという従来の技術では、今回のような不正URL へのアクセスをブロックすることは難しいといえます。

そこで、世界中のネットワークの脅威データから生成された情報を提供するトレンドマイクロの「Smart Protection Network」のような脅威状況収集ネットワークが大きな効果を発揮します。この技術は、世界中で新たに発生している攻撃の特定や相関関係の証明をするだけでなく、この情報に基づいてユーザ環境における脅威への緩和策や対応策を速やかに展開することができるからです。

参考記事:

by Brian Cayanan (Threats Analyst)

翻訳:栗尾 真也(Core Technology Marketing, TrendLabs)