「モノのインターネット (Internet of Things、IoT)」を主なターゲットとするIoTマルウェアはいまだにIoTシステム・ユーザにとって警戒すべき脅威であり続けています。トレンドマイクロでは、お客様をIoTマルウェアの脅威から保護するため、IoTマルウェアの活動を継続的にモニタリングし、得られたデータや知見を当社セキュリティソリューション製品の検出精度向上に活用しています。

本記事では、代表的なIoTマルウェアである「Mirai」、「Bashlite」(別名Gadgyt、Qbot、Lizkebab など) 、およびそれらの亜種についてのモニタリングおよびリサーチによって得られたデータを分析した結果の一部を紹介します。また、当社セキュリティソリューション製品でのデータ活用事例について解説します。

■モニタリングの概要

トレンドマイクロでは、著名なIoTマルウェアの「Mirai」、「Bashlite」およびそれらの亜種を対象として、関連するC&Cサーバのモニタリングを継続的に行っています。マルウェアのC&Cサーバに関する情報はトレンドマイクロで収集したマルウェア検体を解析した結果やオープンソースの情報から収集しています。本記事では、最近のIoTマルウェアによる脅威動向を調べるため、2019年1月1日から2020年8月31日までのモニタリングデータ、および収集した検体を対象として分析を行いました。

■モニタリングデータの分析

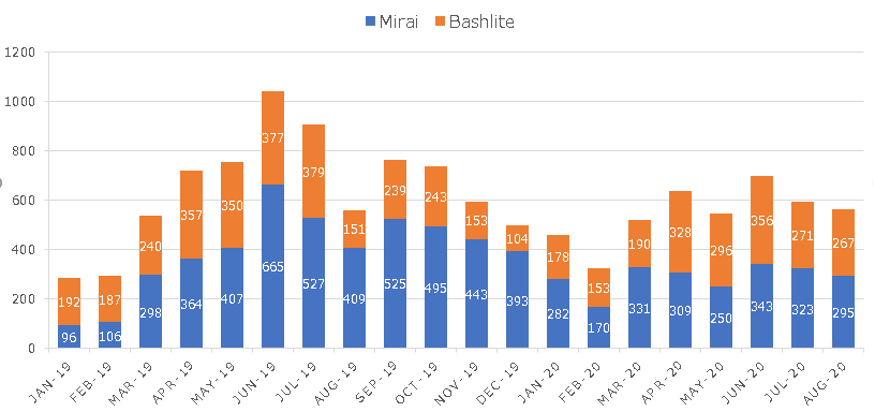

対象期間中に収集したC&Cサーバの内訳を表 1に示します。対象期間ではMirai亜種 7030件、Bashlite亜種5010件のC&Cサーバ情報を収集しました。そのうちの多くは情報取得時には接続不可能な状態になっていましたが、それぞれMirai亜種 2951件、Bashlite亜種1746件のC&Cサーバは活動していました。また、そのうちMirai亜種2107件、Bashlite亜種1715件のC&Cサーバからは、そのC&Cサーバに接続している感染デバイスに対してDDoS攻撃を指示するようなコマンドが送信された可能性が高いと考えています。C&Cサーバ情報取得時点で接続可能だったC&Cサーバの数の推移を図 1に示します。この図からはIoTマルウェアのC&Cサーバが依然として少なくないことが伺えます。また、Mirai亜種とBashlite亜種のC&Cサーバ情報のうち、IPアドレスが共通しているものは573件ありました。このことから、Mirai/Bashliteを両方用いるサイバー犯罪者がいる可能性が考えられます。ただし、IPアドレスを基に分析しているため、異なるサイバー犯罪者によってIPアドレスが再利用されている可能性もありえると考えられます。

| Mirai亜種 | Bashlite亜種 | 合計 | |

| 収集したC&Cサーバ情報 | 7030 | 5010 | 12040 |

| 収集時点で接続可能だったC&Cサーバの数 | 2951 | 1746 | 4697 |

| DDoSコマンドが受信できたC&Cサーバの数 | 2107 | 1715 | 3822 |

| Mirai, Bashlite の両方のC&Cサーバとして 共通しているIPアドレス |

573 |

表 1: 収集したC&Cサーバ情報の内訳

図 1: 情報取得時に接続可能だったC&Cサーバの数の推移

DDoS攻撃コマンドを送信していたC&Cサーバ3822台のうち、1台当たり平均では248.8回のコマンドを送信していました。その中には、最大で64941回ものコマンドを送信したものもありました。図 2にDDoSコマンド数のヒストグラムを示します。分布をみると、ほとんどのC&Cサーバは500回以下のコマンドしか発行しておらず、比較的少数のC&Cサーバだけが活発に動いているようでした。あまりコマンドを発行しないC&Cサーバの中には、試験的に構築してみた程度のものや、実際には運営できていないものも含まれているようです。

さらに、収集したC&CサーバのIPアドレスからwhois情報を取得してそのIPアドレスを管理するプロバイダを分析したところ、多くのC&Cサーバがホスティングサービスを利用して構築されていることがわかりました。これはサイバー犯罪者が身元を隠すために匿名性の高い防弾ホスティングサービスを用いてC&Cサーバを構築しているためと考えられます。実際に当社では防弾ホスティングサービス上でのIoTマルウェアC&Cサーバ構築方法を説明するドキュメントがサイバー犯罪者の間で流通していることを確認しています。また、別の当社の調査レポート ではC&Cサーバを含めたIoTマルウェアのソースコードがオープンソースで入手できることが明らかになっています。このことから、サイバー犯罪者はホスティングサービス上で手軽にC&Cサーバを構築できると考えられます。

■収集したMirai亜種検体の分析

対象期間中に収集したMirai亜種の検体の分析を行い、これらの検体が感染拡大のためにどのような攻撃を行うかについて調査しました。悪用が多かった攻撃方法の上位5件を表 2に示します。ただしマルウェア検体は同じサーバから様々なアーキテクチャのものが配布されており、収集時にほぼ同一でアーキテクチャだけが異なる検体が集まることがしばしばあります。ここでは、より実態をつかむため、検体の数ではなく、検体の接続するC&Cサーバの数を示します。

この分析からは、CVE-2017-17215、CVE-2014-8361、CVE-2018-10561といった比較的古い脆弱性が広くつかわれていることが伺えます。また、パスワードリスト攻撃により各デバイスのデフォルトパスワードや脆弱なパスワードを使用してコンソールに侵入することで感染を広げる検体も多いです。このため、ユーザはデバイスのファームウェアを最新のものに更新し、デフォルトや脆弱なパスワードは使わないようにする対策を取ることが重要といえます。

| 順位 | 攻撃手法名 | 攻撃手法の概要 | 検体の接続するC&Cサーバの数 |

| 1 | Huawei Router HG532 – Arbitrary Command Execution (CVE-2017-17215) | Huawei社のルータHG532に対するコマンドインジェクションを可能にする脆弱性を悪用した攻撃 | 1423 |

| 2 | パスワードリスト攻撃 | 検体内にハードコードされている認証情報のリストを用いて、脆弱なパスワードを使っているデバイスへ侵入する攻撃 | 607 |

| 3 | Realtek SDK – Miniigd UPnP SOAP Command Execution (CVE-2014-8361) | Realtek SDK を用いて開発されたデバイスに存在する、特定のCGIのコマンドインジェクションを可能にする脆弱性を悪用した攻撃 | 520 |

| 4 | ThinkPHP 5.0.23/5.1.31 RCE | ThinkPHP 5.0.23/5.1.31に存在するリモートコード実行を可能にする脆弱性を悪用した攻撃 | 422 |

| 5 | GPON Routers – Authentication Bypass / Command Injection (CVE-2018-10561, CVE-2018-10562) | GPON社製のルータに存在するコマンドインジェクションを可能にする脆弱性を悪用した攻撃 | 173 |

表 2: Mirai亜種が感染拡大のために使う攻撃手法

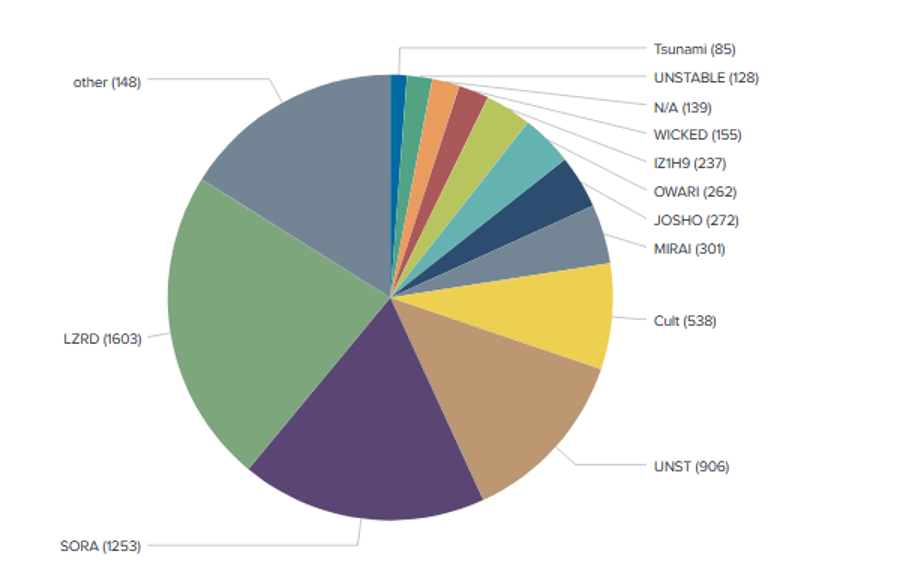

また、検体内にXORでエンコードされた形で含まれている、亜種を示す文字列情報について分析した結果を示します。こちらについても、検体の数ではなく、検体の接続するC&Cサーバの数を示します。結果として、「LZRD」、「SORA」、「UNST」、「Cult」、「Mirai」 の順に多い亜種名でした。亜種名が同じでも、それらが同じサイバー犯罪者やグループによって使用されているマルウェア検体であるとは限りません。しかし、それらのマルウェア検体が同じソースコードを基にしている可能性は高いと考えられます。

図 3: Mirai亜種を示す文字列の分布 (C&Cサーバごとに集計)

モニタリングによって取得したIoCデータの活用

お客様を脅威から保護するため、当社では脅威モニタリングによって収集した IoC(*) を用いて、当社の各種セキュリティソリューションの検知能力を向上させています。例えば、当記事で扱っているIoTマルウェアのモニタリングでは、収集した検体のダウンロード元URLを Web レピュテーション(*)データベースに登録し、ネットワーク内に設置されたIoTデバイスがIoTマルウェアをダウンロードしないようにしています。さらにSmart Home Networkなどの製品でIoTデバイスが C&Cサーバと通信できないようにブロックします。また、ウィルススキャンで検出できないマルウェアの新種を発見した際には検出できるようパターン対応を行います。

(*) Webレピュテーションテクノロジーに関しては、https://www.trendmicro.co.jp/why-trendmicro/spn/features/web/index.html をご覧ください。

(*) IoC: Indicator of Compromise、侵入の痕跡

■被害にあわないためには

本記事で取り上げたようなIoTマルウェアは、IoT機器の脆弱性、もしくは脆弱な認証情報を利用して感染を広めます。自身が管理するIoT機器については、必ず認証情報を初期設定から変更してください。パスワードにはなるべく推測され難い文字列を使用して辞書攻撃や総当たり攻撃による不正アクセスを防いでください。正規ベンダからの更新プログラムは必ず適用し、攻撃に利用可能な脆弱性が存在しないようにしてください。またインターネットに露出させる必要のない機器はルータ配下に設置するなどにより、そもそも外部からアクセスできない状態で運用することを推奨します。

また、当社はIoTマルウェアに関する調査レポート「ワーム戦争:IoT分野におけるボットネットの戦い」を公開していますので、ぜひ合わせてご参照ください。

■トレンドマイクロの対策

トレンドマイクロの「Trend Micro Smart Home Network™」を搭載したルータや、家庭用ルータを中心に構成されるホームネットワークを保護する「ウイルスバスター for Home Network」では、接続されている各デバイスへの脆弱性を悪用する攻撃をネットワークレイヤでブロックします。