モノのインターネット(Internet of Things, IoT)の「モノ」、つまりIoT機器に搭載されている機能の多様性とその用途の範囲は、さまざまな産業や環境の改善に役立っています。家庭、工場、そして都市に利益が生みだされる一方で、IoT機器はセキュリティ上で脆弱性という形で想定外の脅威をもたらす可能性があります。

脆弱なIoT機器はセキュリティ上の弱点となり、ネットワーク経由での攻撃の可能性をサイバー犯罪者に開きます。多くのIoT機器は様々な便利な機能を実現するために、コンピュータ化しています。特定用途に使用されていた「機器」がコンピュータと出会ってネットワークに繋がったことにより、脆弱性などサイバー犯罪者がつけ入る隙が生まれた、ということです。

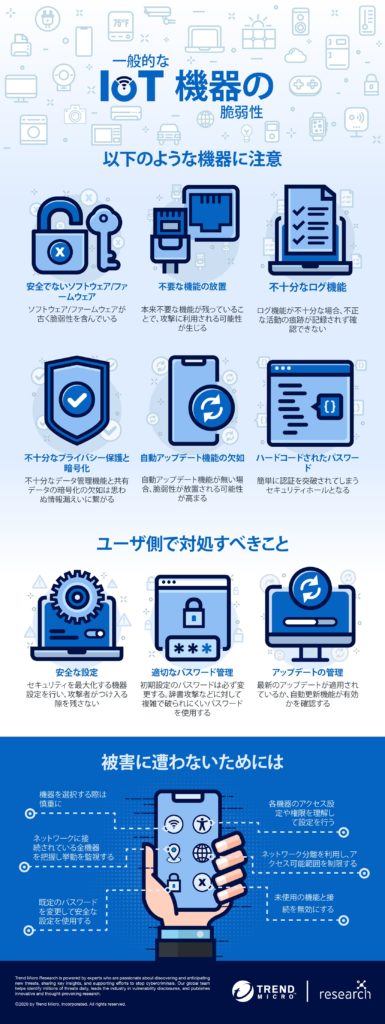

■IoT機器が脆弱な理由

IoT機器のリソースは限定的であり、脅威に対抗するために必要なセキュリティ機能をもっていないことも多いため、セキュリティ的には弱い存在とされています。技術的な側面以外に、ユーザ自身もIoT機器をより弱い存在にしてしまう原因を作ってしまうことがあります。IoT機器がセキュリティ上の弱点とされるいくつかの理由を以下に列挙します。

- 限られた処理能力とハードウェアの限界:IoT機器の多くは、限られた処理能力しか持っていないため、強固なセキュリティの仕組みとデータ保護を搭載するためのリソースがありません

- 不均一な伝送技術:IoT機器は多くの場合、多様な伝送技術を用いています。このため、標準保護機能とプロトコルの確立が困難になる可能性があります

- ソフトウェアが脆弱:IoT機器もソフトウェアにより機能を実現しており、ソフトウェアが脆弱だった場合、脆弱性を持つことになる。特に基本のソフトに脆弱性があった場合、Ripple20のように何百万個ものIoT機器に影響が及ぶ

- IoT機器に対するセキュリティ意識の不足: IoT機器に対するユーザ側のセキュリティ意識はPCなどに比べるとまだ低いものと言えます。IoT機器を不用意にインターネット上に露出させたり、脆弱性やデフォルトの認証情報を放置したまま使用したりする可能性があります

IoT機器が持つ脆弱性はサイバー犯罪者により攻撃の足がかりとして利用されるため、設計段階からセキュリティ強度を注視することの重要性がさらに高まります。

■IoT機器が持つ脆弱性がユーザに与える影響とは?

IoT機器を狙う攻撃の中でも重要ないくつかの事例を調べると、これらの攻撃がユーザに対してどんな影響を与えるのかが見えてきます。 攻撃者は、重要な標的に到達するために横方向移動を行いますが、その際には脆弱な機器が狙われ、利用されます。また、攻撃者は、大規模なキャンペーンを目的として機器自体を狙って踏み台化したり、マルウェアをネットワークに拡散したりするために脆弱性を利用する可能性もあります。

IoTボットネットの事例は、IoT機器が持つ脆弱性による影響と、脆弱性を利用するにあたってサイバー犯罪者がどう進化してきたかを論証する一例となっています。2016年、最も有名なIoTボットの一つである「Mirai」は、様々な有名Webサイトに対して分散型サービス拒否(DDoS、Distributed Denial of Service)攻撃を仕掛けました。数千個もの侵害された家庭用IoT機器で構成されるこの攻撃により、対象サイトのサービスが停止し、Miraiの名は一躍有名になりました。

ビジネスの観点から見ると、IoT機器は、特にテレワークで使用する場合、企業と家庭が必要とするセキュリティ対策をさらに困難なものにします。家庭にIoT機器を導入すると、弱いセキュリティ環境に新らたな弱点が開いてしまう可能性があります。このことは、従業員がマルウェアや企業のネットワークに侵入を試みる攻撃に晒されてしまうことに繋がります。BYOD(Bring Your Own Device)機器を使用してテレワークを行う場合、このことは重要な懸念事項となります。

また、攻撃者は、既存の問題が確認されているIoT機器を利用して内部ネットワークに侵入することも可能です。このような脅威は、内部ネットワークからの情報収集や情報漏えいを可能にするDNSリバインディング攻撃から、家庭や企業環境におけるスマート機器に対するレーザーポインタによる攻撃などのサイドチャネルを介した新しい攻撃手法まで、さまざまあります。

■IoT機器の脆弱性の例

IoT機器が持つ脆弱性の影響を論証する事例は数多く存在します。そのうちのいくつかは、実際に攻撃に利用された例の他、IoT機器の研究として可能性が示されたものを含みます。ソフトウェアの改善を目的とする非営利財団「OWASP (Open Web Application Security Project)」は、毎年上位のIoT機器が持つ脆弱性の一覧を発表しています。ここでの一般的な欠陥の例は、以下の通りです。

推測可能もしくはハードコードされたパスワード

通常、マルウェアの新亜種は、この脆弱性を利用します。 例えば、トレンドマイクロでは、Webサーバ権限でコマンドインジェクションが可能になる脆弱性「CVE-2020-9054」を利用し、既定の認証情報を使用するブルートフォース攻撃を実行して「Zyxel NAS」製品にログインする「Mukashi」というMiraiの亜種を確認しました。

安全でないエコシステムにおけるインターフェース

トレンドマイクロが複雑なIoT環境に関して調査を実施した結果、複数の機器が持つ機能をチェーン化する、露出した自動化プラットフォームが明らかになりました。露出した自動化サーバには、自宅の位置情報やハードコードされたパスワードなどの重要な情報が含まれていました。侵害された自動化プラットフォームの影響についての詳細は、こちらから確認できます。

安全でないネットワークサービス

2017年にトレンドマイクロが実施した調査によれば、Sonosスマートスピーカーに関するセキュリティ事例が確認されました。この調査では、単なるオープンポートがインターネット上で対象の機器を不特定多数に露出していたために、機密性の高いユーザ情報が晒されていたことが判明しました。

ユーザやネットワークに対する機器の脆弱性の影響を示す事例を見つけることは造作もなく、今後もそのような事例が報告される可能性は高いです。ユーザは上述で紹介したような一般的な脆弱性に注意して、これらの脆弱性を狙う攻撃に対して必要な予防策を講じる必要があります。IoT機器関連の攻撃についての詳細や、セキュリティに関する推奨事項はIoT関連のセキュリティ情報サイトであるIoTセキュリティヘッドラインで確認できます。

■被害に遭わないためには

IoT機器が持つ脆弱性と不十分なセキュリティ対策における予測不能な連鎖的影響の可能性は、インターネット上の全体的なセキュリティに大きく影響を与えます。このため、利害関係者は、IoT機器の安全性を保証することに対して共通の責任を持っています。

製造業者は、後続の製品が持つ既知の脆弱性への対処、既製品のパッチの公開、そして旧製品のサポート終了の報告などを行う必要があります。 また、IoT機器の製造元は、設計段階からのセキュリティ強度の検討および侵入テストを実施して、生産中のシステムと機器に想定外の欠陥がないことを確認する必要があります。また、企業は、展開された製品に関して、外部エンティティからの脆弱性調査を受け入れるシステムを導入する必要があります。

また、ユーザは、IoT機器の接続に伴うセキュリティ上の脅威と、それらの機器を保護する役割に関して、理解を深める必要があります。 既定のパスワードの変更、ファームウェアの更新、安全な設定の選択などで、リスクを軽減することが可能です。またそもそもインターネットに直接接続する必要がないIoT機器は、ルータを介してインターネットに接続する設定にしてください。

■トレンドマイクロの対策

個人利用者のホームネットワークに接続されたIoT機器については「ウイルスバスター for Home Network 」、もしくは「Trend Micro Smart Home Network™」を搭載したルータにより保護することが可能です。これにより、ルータと接続されたすべての機器におけるインターネット通信の確認を可能にします。

法人利用者においては、脆弱性を利用する遠隔攻撃のトラフィックを、ネットワーク脅威防御ソリューション「TippingPoint」で検知、ブロックすることが可能です。また、ネットワーク挙動監視ソリューション「Deep Discovery™ Inspector 」は、ネットワーク内の不審な挙動を可視化します。特にスマート工場向けのセキュリティ対策としては、トレンドマイクロの合併会社「TXOne Networks」が提供する産業制御システム向け製品があります。

IoT機器メーカにおいては、IoT機器自体のセキュリティを高める取り組みが必要です。「Trend Micro IoT Security」は、IoT機器の設計・開発段階で本ソリューションを組込む形で導入することで出荷後やサービス運用時にIoT機器起点となるセキュリティリスクを効率的に抑え、システム全体の安全性を高める仕組みを提供します。

参考記事:

- 「Smart Yet Flawed: IoT Device Vulnerabilities Explained」

By Trend Micro

翻訳: 下舘 紗耶加(Core Technology Marketing, Trend Micro™ Research)