昨年11月21日を発端とし、「MS08-067」で対処した脆弱性(セキュリティホール)を悪用する「WORM_DOWNAD」(ダウンアド、別名:「W32.Downadup」または「Win32/Conficker」)ファミリの被害が拡大しています。その被害は亜種の出現により、拡散能力、駆除に対する耐性の強化が図られてきたことで深刻度が高まっています。今回はそのファミリの系譜を辿ることで、脅威を分析するとともに、トレンドマイクロのソリューションによる予防策についてお知らせします。

図1は、主要なWORM_DOWNADファミリを系譜図としてまとめたものです。

|

|

|

過去の傾向によれば、フェーズ移行は1ヶ月ペースで推移しています。この傾向が続く場合、第2フェーズにある現在の状況は過渡期に向かっているのではと推測されます。我々防衛側は攻撃者側の思惑に振り回されることなく、第3フェーズへの推移を阻止する必要があります。

|

|

注意:グラフ縦軸のレンジは異なっています。 |

系譜から探る深刻度が増した「WORM_DOWNAD」 目次

今回、系譜から「WORM_DOWNAD」ファミリを探るにあたり、以下の項目を用意しました。

第1フェーズにて、脆弱性を衝く拡散戦略を確認

第1フェーズにおける象徴的なウイルスは「WORM_DOWNAD.A」です。

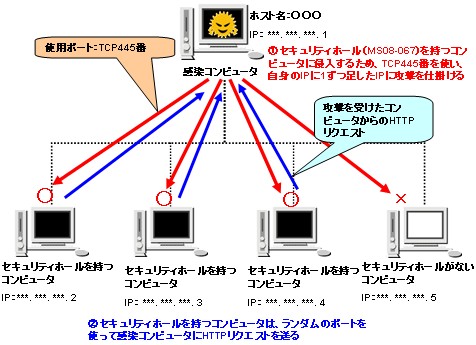

同ウイルスではそれ以降の亜種と同様に、「Windows Server Service RPC」の脆弱性[MS08-067]を衝いた能動的な攻撃手法による侵入が大きな特徴として挙げられます。感染対象コンピュータのTCP 445ポートへ細工された不正なRPC(Remote Procedure Call)リクエストを送信することで、ペイロード(発病機能)を発症させ、シェルコード(悪意ある行為を行うコード)を動作させます。

|

|

|

シェルコード起動以降はより効率的な拡散手法が採られています。感染コンピュータはHTTPサーバへと変換されます。これにより、二次感染者からはHTTPサーバ化が行われた感染コンピュータから取得された「WORM_DOWNAD.A」のコピー(「x」と名付けられたDLLファイル)の検出、または「x」ファイルダウンロードの際に作成されたキャッシュファイルを「Temporary Internet Files」フォルダから検出されるといった報告が数多く寄せられています。

|

|

|

時間の経過により、セキュリティ更新プログラムの適用率は上がっていきます。これを受け、攻撃者は新たなる拡散戦略を採ってきました。第2フェーズへの推移です。

第2フェーズのポイントは、ワーム活動の強化

第2フェーズにおけるウイルスとして「WORM_DOWNAD.AD」を見てみます。

第2フェーズのポイントは、ワーム活動の強化が挙げられます。オリジナルバージョンが脆弱性を衝いて侵入する戦略のみを採っていたのに対し、第2フェーズでは新たに次の2つの戦略が加えられています。

- 共有ネットワークを介した拡散

- リムーバブルドライブを介した拡散

|

|

|

新たな戦略により、脆弱性対策が完了していた一部の組織においても、感染被害が発生しているとの報告を受けています。ここではその戦略を見ていきたいと思います。

不正侵入の手口を自動化し共有ネットワークへ侵入

共有ネットワークを介した拡散は、不正侵入の手口を自動化したものでした。

Windows OSの機能である、Win32 API NetUserEnum機能を利用し、現在設定されているアカウントの一覧取得が試みられます。一覧取得は初期設定において特別な権限を必要としません。このため、侵入の第一段階は多くの環境で成立します。次に、ウイルスは取得したアカウント情報に対し、辞書攻撃を仕掛けます。ウイルスはパスワードリストを持ち、このリストに合致するような脆弱(類推容易)なパスワードが設定されたアカウントを探しだし、ローカルネットワークの共有パスワードを破ります。攻撃者の狙いは管理者共有である「ADMIN$」への侵入です。侵入が成功した場合、「ADMIN$\SYSTEM32」ディレクトリ内に自身のコピーを作成します。

攻撃者はコピーが成立した場合の自動起動についても十分に戦略を練っています。Win32 API NetScheduledJobAdd機能を呼び出し、コピーしたファイルを実行しています。NetScheduledJobAdd機能は、一般に「タスク スケジューラ」として知られている機能です。Windowsタスクフォルダ(通常 “<Windowsフォルダ>※\Tasks” )内にスケジュール化されたタスク(タスクオブジェクトファイル:「.JOB」ファイル)を作成します。これにより、ウイルスは決められた時間に実行されることが可能になります。

|

|

|

なお、トレンドマイクロではウイルスによって作成されるタスクオブジェクトファイルを「TROJ_DOWNADJOB.A」の検出名にて警告を出力する対応を実施しています。

ネットワーク無くとも「AUTORUN.INF」で拡散

ネットワーク環境が無くとも、リムーバブルドライブを介したUSBワームの脅威にさらされています。

USBワームとは、「AUTORUN.INF」による自動実行を悪用したウイルスです。これまでも本セキュリティ ブログにおいてその脅威を言及してきました(参考情報:「依然猛威を振るい続けるUSBワーム、今一度脅威の再認識を」)。自身のコピーを利用可能な全てのドライブおよび共有ネットワーク内に作成します。感染症状が発生している場合、次のように各ドライブの「\recycler\s-xxxxxxxxxxx…」ファイルパスからの検出報告が見られます。また、これらのドライブへのアクセス時に自動実行されるよう「AUTORUN.INF」というファイルも作成します。

|

|

|

攻撃者はこの「AUTORUN.INF」にも新たな戦略を採ってきています。図6は、「WORM_DOWNAD」ファミリによって作成された「AUTORUN.INF」です。大量のバイナリデータにより判別困難な状態ですが、この「AUTORUN.INF」は破損ファイルではありません。攻撃者は「AUTORUN.INF」に無効なデータをコメントとして挿入することで、難読化を狙っていると推測されます。

|

|

|

コメントを取り除くと次のコマンドが見えてきます。攻撃者の狙いは「RUNDLL32.EXE」プログラムにウイルスである「jwgvsq.vmx」を呼び出させることです。

|

|

トレンドマイクロではウイルスによって作成される「AUTORUN.INF」を「TROJ_DOWNAD.AD」の検出名にて警告を出力する対応を実施しています。

復旧を困難にさせる戦略

第2フェーズにおける「WORM_DOWNAD」ファミリでは、Windows Update機能の無効化が確認されています。この戦略により、管理者の行うセキュリティ更新プログラムの適用を遅延させ、ウイルスの有効性を延命させる効果を狙っていると推測されます。

予測される第3フェーズの脅威とは

現段階において、「WORM_DOWNAD」ファミリによる被害は発症コンピュータのシステム改変とウイルス拡散に留まっています。これは、昨今みられる攻撃者の攻撃動機に当てはまるものではありません。攻撃者は第3フェーズにおいて、本来意図している金銭につながる攻撃計画を企てていると推測されます。

過去の事例から推測される計画として、ボットネットの形成を挙げます。攻撃者はボットネットを形成することで、感染コンピュータを束ね、リモートコントロールによって新たな大規模攻撃をしかけることが可能となります。

第3フェーズ推移へのカギとなるのが、ウイルスが持つダウンローダー機能です。攻撃者の用意したサーバからウイルスのアップデートモジュールを配信することで、現在実装されていない攻撃機能を新たに追加することや、アドウェアや偽セキュリティソフトの配信さえ可能と言えます。この推移を阻止するには、特に被害報告の多い組織における感染を復旧し、予測される脅威に対する耐性を高めていくことが重要と言えます。

予測される脅威に対する予防策

最後に、予防策について検討したいと思います。ウイルス耐性強化に最も有効なものは、ウイルスバスターの利用です。ここでは、トレンドマイクロのソリューションを含め、実施すべき項目を紹介します。

まずは、セキュリティ更新プログラムの適用

「WORM_DOWNAD」ファミリ拡散の最たる原因は、「MS08-067」の脆弱性を衝いた攻撃です。このため、脆弱性を塞ぐことが急務といえます。セキュリティ更新プログラムのリリースから日が経過しているため、多くの場合、適用は既に完了しているかもしれません。しかしながら、油断すべきではありません。管理の行き届いていないコンピュータに対する適用作業が終わっていない場合があります。トレンドマイクロでは、Trend Micro Control Managerにて、「脆弱性診断サービス」を提供しています。同サービスではネットワークに接続されているコンピュータを個別または一括でネットワークセキュリティの脆弱性やその危険因子の変移を診断することが可能です。また、Network VirusWallとの連携を行うことで、管理者が許可しない脆弱性のリスクを持つコンピュータへのブロック(検疫ネットワーク)を実現することができます。

|

|

|

脆弱(類推容易)なアカウントの排除

第2フェーズで確認されている亜種では、脆弱(類推容易)なパスワードが設定されたアカウントを探しだし、侵入を試みる振る舞いも確認されています。このため、そのようなアカウントを排除する必要があります。Microsoft社が提供する「Microsoft Baseline Security Analyzer(MBSA)」では、脆弱なパスワード設定されたアカウントの検出を始め、一般的なセキュリティの誤った構成を検出することが可能です。こうしたプログラムを活用し、現在のリスクについて監査することも有効です。

自動実行を禁止する

こちらも第2フェーズ以降で確認された攻撃手法に対する対策です。自動実行を禁止するためには、以下のレジストリ設定を変更する必要があります。なお、本設定は予てより紹介しています、USBワーム対策においても重要です。

警告 警告

レジストリはWindowsの構成情報が格納されているデータベースです。レジストリの編集内容に問題があると、システムが正常に動作しなくなる場合があります。弊社ではレジストリの編集による如何なる問題に対しても補償いたしかねます。レジストリの編集はお客様の責任で行っていただくようお願いいたします。なお、レジストリの編集前に必ずバックアップを作成することを推奨いたします。 |

| レジストリの場所 |

| HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersion PoliciesExplorer |

| 追加するサブキー |

| NoDriveTypeAutoRun |

| 追加する値のデータ(16進数) |

| 0xFF |

※Windows OSにおける自動実行機能関連の詳細情報は以下のページに記載されています。

また、ウイルスバスター コーポレートエディションをご利用いただいている場合、[大規模感染予防サービス]を活用いただくことにより、より強固なポリシーを施すことも可能です。同機能における、[ポリシー]>[ファイルおよびフォルダへの書き込みを禁止]設定を有効にします。その際、すべてのドライブにおいて「AUTORUN.INF」の書き込みアクセスを禁止にします。これにより、すべてのプログラムにおいて、「AUTORUN.INF」ファイルの作成を禁止することが可能です。

|

|||||||||

| A. 大規模感染予防サービスメニュー | |||||||||

| 管理コンソールから、大規模感染予防サービスメニューを表示させます。 | |||||||||

|

|

||||||||||||

| B. 大規模感染予防の設定 | ||||||||||||

| 大規模感染予防ポリシーを指定して大規模感染予防を有効にします。 | ||||||||||||

|

|

|||||||||

| C. ファイルおよびフォルダへの書き込みを禁止 | |||||||||

| ウイルスがクライアントコンピュータにあるファイルやフォルダを変更や削除できないように、ウイルスバスター Corp.を設定することができます。 | |||||||||

|

Webレピュテーション機能を活用する

ダウンローダー機能による連続(シーケンシャル)攻撃へと発展した場合、攻撃者は安定性の低いWebサーバへウイルスプログラムまたは、アップデートモジュールを設置すると推測されます。このため、サーバの登録年月日などの情報によりWebサイトの安定性、危険度を評価するWebレピュテーション機能が攻撃予防に有効といえます。

脅威を感じたら駆除ツール

既に感染したと思われるような疑わしい症状を感じた際には、まず駆除ツールを試してください。

トレンドマイクロでは、2つの駆除ツールを用意しています。

「WORM_DOWNAD駆除ツール」はDCE (Damage Cleanup Engine) と DCT (Damage Cleanup Template) により駆除機能を提供しています。DCEではファイル毎に一定規則に基づき値を算出し、比較処理が行われています。DCEにより算出された値とDCTに収録されたシグネイチャ情報が一致した場合、駆除処理が行われ、WORM_DOWNADファミリによるシステム改変を修復することが可能です。2008年11月26日にファーストバージョンが公開され、2009年1月20現在、4回の改訂が行われています。過去のバージョンを取得されている方は、今一度ダウンロードサイトをご確認ください。最新の亜種に対応した最新バージョンをご利用ください。

「INF_AUTORUN.A 駆除ツール」(以下、「INF_AUTORUN.A」)はUSBワームに対する汎用的な駆除ツールです。汎用ツールはメリット、デメリットがあります。「INF_AUTORUN.A」の振る舞いを十分ご理解いただき、環境に適した運用を検討してください。管理者にとって大きな味方になるはずです。

「INF_AUTORUN.A」の検出では、まず「AUTORUN.INF」ファイルの有無が全ドライブのルートフォルダに対して検索が行われます。次に「AUTORUN.INF」が検出された場合、同ファイルより起動が設定されているファイルおよびそのプロセスの削除を試みます。

再感染を予防するため、自動実行に関する次のサブキーの値を「0xFF」に編集します。

| レジストリの場所 |

| HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion \PoliciesExplorer |

| 編集するサブキー |

| NoDriveTypeAutoRun NoDriveAutoRun |

| 追加する値のデータ(16進数) |

| 0xFF |

このほか、次のレジストリキーの削除を行います。このキーには過去にコンピュータへ接続されたリムーバブルメディアの自動実行情報がキャッシュされています。このため、キャッシュ情報は自動実行を無効にした場合においても有効です。このため、キャッシュ情報に基づいて自動実行が行われる可能性があります。このため、「INF_AUTORUN.A」では次のレジストリキーの削除が行われます。

| レジストリの場所 |

| HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion \Explorer\MountPoints2 |

関連情報

* 参考情報1. マイクロソフト セキュリティ情報「MS08-067 – 緊急 : Server サービスの脆弱性により、リモートでコードが実行される (958644)」

* 参考情報2. ウイルス駆除ツール「WORM_DOWNAD駆除ツール 使用方法」

* 参考情報3. ウイルス駆除ツール「INF_AUTORUN.A 駆除ツール(英文)」

* 参考情報4. Trend Micro Security Blog「そのとき何が、「WORM_DOWNAD」ファミリの振り返り」

* 参考情報5. Trend Micro Security Blog「脆弱性 (MS08-067:CVE-2008-4250)を悪用したワームの流通を確認」

* 参考情報6. Trend Micro Security Blog「脆弱性 (MS08-067:CVE-2008-4250)を悪用したハッキングツールを確認」

* 参考情報7. Trend Micro Security Blog「Microsoft Server サービスの脆弱性 (MS08-067)を悪用した脅威」

* 参考情報8. Trend Micro Security Blog「依然猛威を振るい続けるUSBワーム、今一度脅威の再認識を」(リムーバブルドライブの実行ファイルである「autorun.inf」ファイルを利用したウイルスについて)

* 参考情報9. インターネット・セキュリティ・ナレッジ「あなたのパスワード管理、それでホントに大丈夫?」(パスワードの「辞書攻撃」についてやパスワード作りの例など)

![]() Hot Threat Report:「MS08-067のセキュリティホールを衝くWORM_DOWNADファミリによる被害が広まっています(PDF)」

Hot Threat Report:「MS08-067のセキュリティホールを衝くWORM_DOWNADファミリによる被害が広まっています(PDF)」

![]() ウイルスニュース 2008/12/24:「MS08-067のセキュリティホールを衝くWORM_DOWNADファミリによる被害が広まっています」

ウイルスニュース 2008/12/24:「MS08-067のセキュリティホールを衝くWORM_DOWNADファミリによる被害が広まっています」

【訂正と追記】

| 2009/01/28 | 01:07 | 関連情報、[図5 ワーム活動の概要]を追記いたしました。 |